Сегодня мы публикуем последнюю часть анализа буткита Win32/Gapz, а также хотим представить PDF, который содержит анализ этой интересной угрозы со всеми техническими подробностями. На его анализ ушло несколько месяцев интенсивного реверса. В Gapz мы увидели, что разработчики подобного рода угроз вышли на новый уровень сложности. Мы также считаем, что Win32/Gapz, на самом деле, представляет из себя наиболее сложный буткит из всех, что мы видели прежде. Подробный технический анализ этой угрозы вы можете найти в нашем PDF-документе Mind the Gapz: The most complex bootkit ever analyzed?.

Наши коллеги Евгений Родионов и Александр Матросов провели анализ кода Win32/Gapz, начиная с декабря 2012 года. В ходе этого анализа обнаруживалось все больше и больше интересных подробностей об этой угрозе.

Мы уже писали о Gapz ранее:

- Дропперы Gapz и Redyms основаны на коде Power Loader

- Современные буткит-технологии и детальный анализ Win32/Gapz

Win32/Gapz имеет достаточно низкий уровень распространенности (с начала его первого обнаружения мы фиксировали менее ста активных семплов). Большинство таких обнаружений было в России. Все известные C&C-панели были уже закрыты на момент начала анализа в декабре 2012 года. Домены для загрузки дополнительной полезной нагрузки были зарегистрированы через сервис DynDNS. Ниже приведен список таких URL, которые были найдены в дроппере после распаковки:

- hxxp://xpiracyrt.is-into-cars.com/apps/32.lz

- hxxp://retguard.is-into-cars.com/apps/32.lz

- hxxp://soparesolv.is-into-cars.com/apps/32.lz

- hxxp://xpiracyrt.is-into-cars.com/upds/7/1/upd.lz

- hxxp://retguard.is-into-cars.com/upds/7/1/upd.lz

- hxxp://soparesolv.is-into-cars.com/upds/7/1/upd.lz

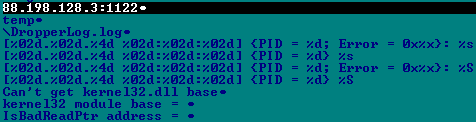

Модификация Win32/Gapz.C, которая содержит функционал по заражению MBR, отправляет отладочную информацию процесса заражения по следующему IP-адресу:

для этого IP-адреса расположен в Германии и, на момент публикации, все еще находится в режиме онлайн.

Мы обнаружили, что этот IP связан с несколькими доменами: meetafora.ru, sukarabotay.com. Оба этих домена были зарегистрированы в 2011 году, а срок их действия истекает в середине 2013 года. Сейчас этот IP уже прекратил принятие отладочной информации от бота.

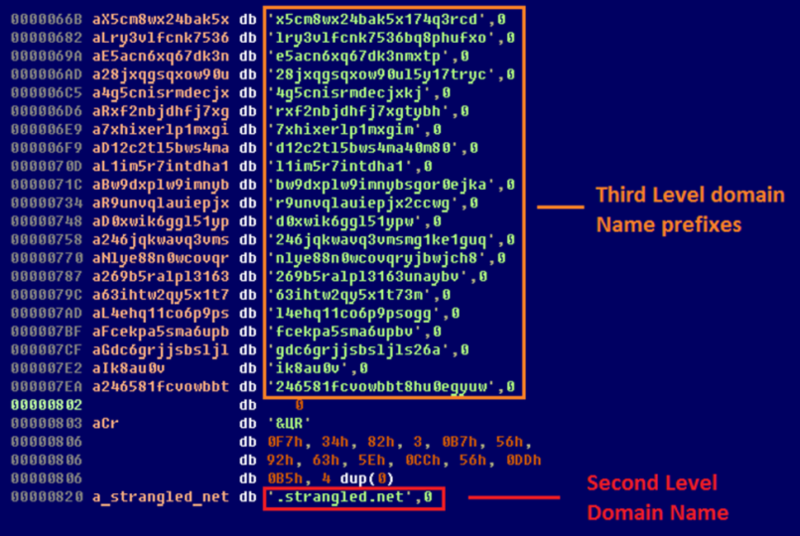

Во всех модификациях Gapz, которые содержали буткит, адреса дополнительных C&C были извлечены из конфигурационного файла, который хранится в скрытой FS. Этот файл внедрен в главный kernel-mode компонент, находящийся на скрытом диске. Домены C&C генерируются как домены третьего уровня (изменяемая составляющая – домен третьего уровня) с помощью динамического DNS сервиса strangled.net (используется в Win32/Gapz.A).

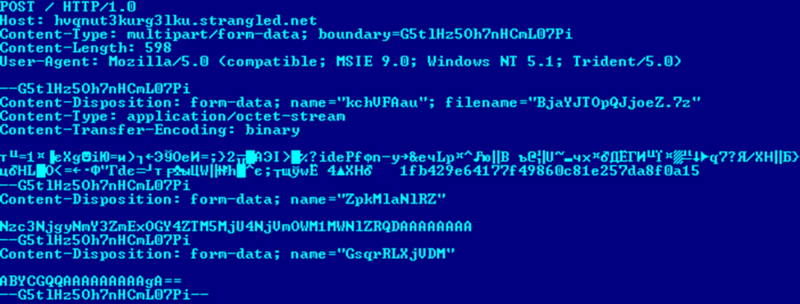

Пример сетевого взаимодействия с таким доменом представлен ниже.

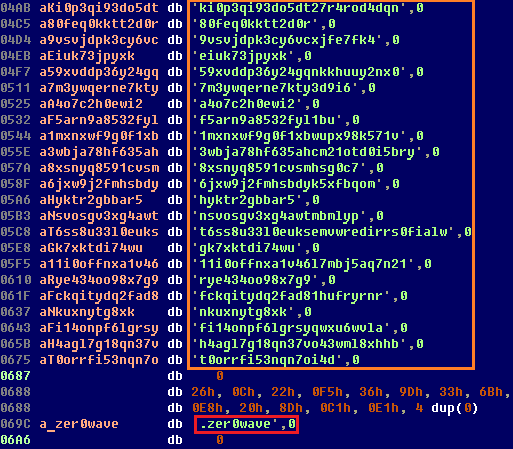

Модификация Win32/Gapz.C использует другую схему генерации доменов:

Взаимодействие с сетью в режиме ядра основано на ручной реализации стека TCP/IP и HTTP-протокола для того, чтобы обойти проверку с использованием локальных IPS/IDS. Полную информацию по реализации стека, см. здесь.

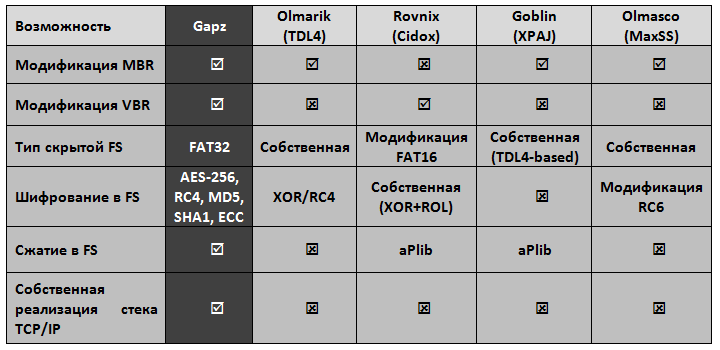

Мы полагаем, что семейство Win32/Gapz является наиболее сложным буткитом из всех, которые мы видели прежде. Ниже приведена таблица сравнений возможностей Gapz с другими видными представителями буткитов:

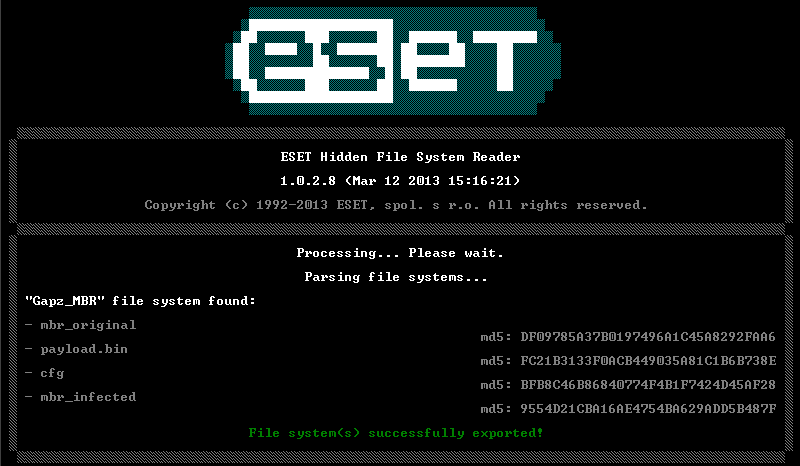

Hidden File System Reader с поддержкой FS Gapz

Для оказания помощи специалистам по безопасности и АВ-ресерчерам, которые сталкиваются с Gapz, мы обновили наш инструмент Hidden File System Reader с требованиями для этого буткита. Теперь он также может сохранять компоненты скрытой FS от Gapz. Утилиту вы можете скачать здесь.

Автор: esetnod32