Менеджер загрузок Orbit Downloader используется для DDoS-атак

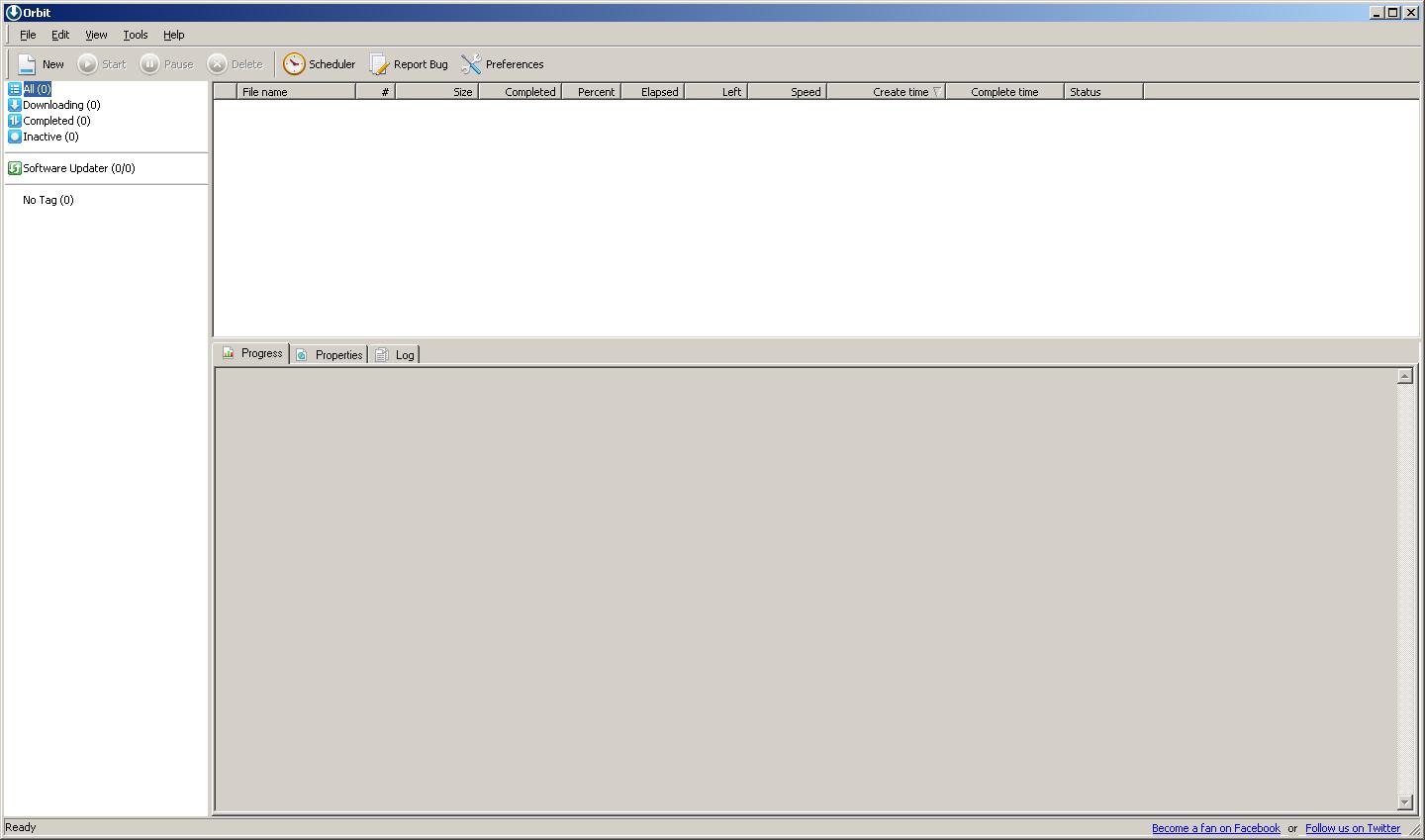

Программа Orbit Downloader [1] (Innoshock) представляет из себя менеджер загрузок [2] (download manager) и используется для ускорения загрузки файлов из интернета, а также содержит возможности по скачиванию видео из популярных сервисов, например, YouTube. Он выпускается, по крайней мере, с 2006 г. и как многие другие программы доступен для использования на бесплатной основе. Разработчик этого менеджера загрузки получает доход от инсталляторов, таких как OpenCandy [3], который используется для установки ПО сторонних производителей и позволяет отображать рекламные объявления для получения прибыли.

Подобный вид рекламы представляет из себя уже довольно типичное явление и является одной из причин, по которой аналитики ESET могут причислить подобное ПО к семейству «потенциально нежелательных приложений» (Potentially Unwanted Application [4], PUA). Подобный процесс классификации программ к PUA является довольно рутинной работой для аналитиков и требует тщательного изучения всех деталей, поскольку причины по которым ПО может быть отнесено к PUA определяются индивидуально.

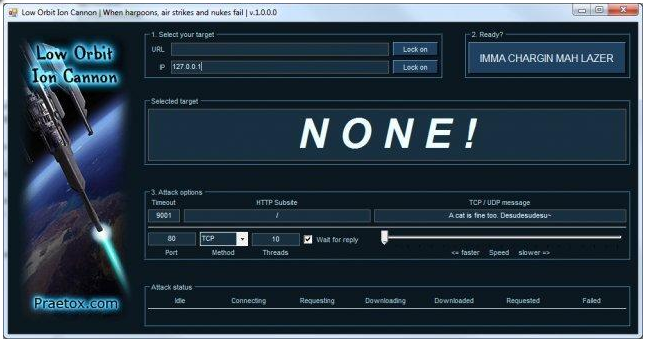

Киберпреступники понимают, что многие пользователи могут попасть на удочку фишинга, когда им предлагают возможность скачать файлы с сервисов видео и используют это в своих целях, поэтому нужно быть осторожным когда вы пытаетесь загрузить программу или расширение для браузера, которое преподносится как менеджер загрузки. В случае с Orbit Downloader, мы обнаружили, что некоторые ее версии содержат вредоносный код для осуществления Denial of Service (DoS) атак. С учетом популярности этой программы (Orbit Downloader указан как одно из наиболее скачиваемых приложений на нескольких популярных веб-сайтах, распространяющих ПО) можно предположить, что с помощью нее могло быть сгенерировано огромное количество сетевого трафика для проведения DDoS-атак. Вредоносные версии Orbit Downloader обнаруживаются ESET как Win32/DDoS.Orbiter.A [6].

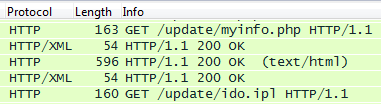

Вредоносный код был добавлен в исполняемый файл orbitdm.exe между версиями 4.1.1.14 (25 декабря, 2012) и 4.1.1.15 (10 января, 2013). Этот файл представляет из себя главный модуль менеджера загрузки и выполняет следующие действия. Отправляет HTTP GET-запрос на свой сервер hXXp://obupdate.orbitdownloader.com/update/myinfo.php. Далее сервер отвечает двумя URL, которые содержат следующую информацию. Первый URL с именем «url» имеет вид hXXp://obupdate.orbitdownloader.com/update/ido.ipl и указывает на Win32 PE DLL файл, который будет скрытно загружен. Отметим, что нами было обнаружено более десяти версий этого файла. Второй URL с именем «param» выглядит так hXXp://obupdate.orbitdownloader.com/update/rinfo.php?lang=language. Злоумышленники использовали и другой шаблон — hXXp://obupdate.orbitdownloader.com/update/param.php?lang=language.

Нам удалось получить следующий ответ от сервера:

[update]

url=http://www.kkk.com

exclude=

param=200

Честно говоря мы не совсем поняли, почему злоумышленники выбрали веб-сайт с таким именем в качестве URL для ответа. Возможно это был просто тест авторов на предмет работоспособности сервиса. Ниже представлен скриншот сетевого взаимодействия программы с сервером, в процессе которого происходит запрос файла конфигурации и DLL-библиотеки.

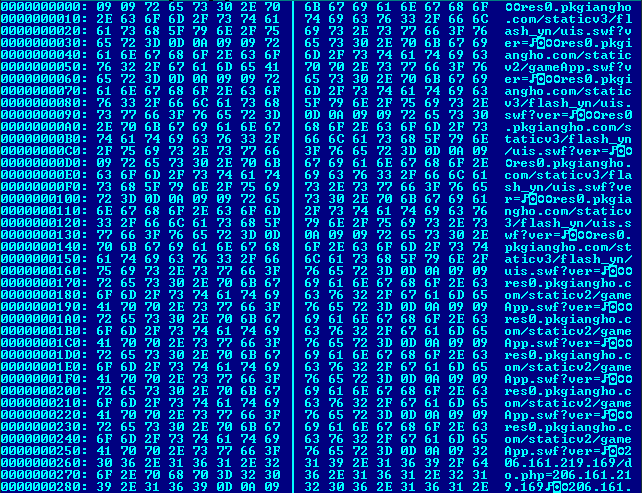

После анализа DLL выяснилось, что она содержит экспортируемую функцию SendHTTP, которая выполняет два действия. Скачивает зашифрованный файл конфигурации hXXp://obupdate.orbitdownloader.com/update/il.php, содержащий список адресов для атаки. Далее осуществляет саму атаку на цели, перечисленные в файле конфигурации. Ниже показан скриншот части файла конфигурации il.php.

Записи в этом файле представлены в формате URL=IP, например, как показано ниже.

bbs1.tanglongs.com/2DClient_main.swf=210.245.122.119

tanglongs.com/static/script/jquery-1.7.1.min.js=118.69.169.103

Первая часть записи файла, т. е. URL, представляет из себя цель DoS-атаки. Вторая часть является IP-адресом, подставляемым в качестве источника для отправляемого IP-пакета. Сам файл зашифрован с использованием base64 и XOR-алгоритма с использованием 32-символьной строки. Строка представляет собой MD5 от специального пароля, который жестко зашит в DLL-файл.

Нами было обнаружено два типа атак. Если WinPcap присутствует на скомпрометированной системе, специальным образом сформированные TCP SYN пакеты отправляются на удаленную систему по 80-му порту с указанием произвольного IP-адреса в качестве источника. Такой тип атак известен как SYN flood. Следует подчеркнуть, что WinPcap представляет из себя легитимный инструмент по созданию сетевых пакетов, работе с сетью и никак не связан с злоумышленниками. В случае отсутствия WinPcap, TCP-пакеты отправляются для установки HTTP-соединения на порт 80. При использовании UDP, на удаленной системе используется порт 53.

Подобные атаки являются довольно эффективными ввиду пропускной способности современных каналов связи. На тестовой системе с Gigabit Ethernet портом в нашей лаборатории было отправлено около 140 тыс. пакетов в секунду. При этом было замечено, что сфальсифицированные IP-адреса источников принадлежат Вьетнаму. Эти блоки IP-адресов были жестко зашиты в DLL-файл, загруженный как ido.ipl.

Автор: esetnod32

Источник [7]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/blog-kompanii-eset-nod32/41768

Ссылки в тексте:

[1] Orbit Downloader: http://www.orbitdownloader.com/

[2] менеджер загрузок: http://ru.wikipedia.org/wiki/%D0%9C%D0%B5%D0%BD%D0%B5%D0%B4%D0%B6%D0%B5%D1%80_%D0%B7%D0%B0%D0%B3%D1%80%D1%83%D0%B7%D0%BE%D0%BA

[3] OpenCandy: http://kb.eset.com/esetkb/index?page=content&id=SOLN2677

[4] Potentially Unwanted Application: http://www.welivesecurity.com/search/?s=PUA&x=0&y=0

[5] хостинга: https://www.reg.ru/?rlink=reflink-717

[6] Win32/DDoS.Orbiter.A: http://www.virusradar.com/en/Win32_DDoS.Orbiter.A/description

[7] Источник: http://habrahabr.ru/post/191354/

Нажмите здесь для печати.