Ранее мы писали про новый вариант вымогателя для Android, который шифрует файлы пользователя и называется Simplocker. Теперь у нас появилась дополнительная информация о других вариантах этой вредоносной программы. Эти обнаруженные модификации различаются друг от друга по следующим признакам.

- Использование Tor. Некоторые модификации используют обычные домены для связи с C&C, другие используют домены .onion, которые принадлежат Tor.

- Различные пути передачи команды «decrypt», которая сигнализирует о факте получения выкупа злоумышленниками.

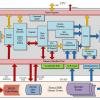

- Различный интерфейс окон с информацией о выкупе, а также различные валюты для его оплаты (украинская гривна и российский рубль).

- Использование снимков камеры. Некоторые модификации Simplocker добавляют в интерфейс окна вымогателя фотографию владельца телефона, которая была сделана на встроенную камеру.

Рис. Скриншот формы с требованием выкупа в случае с Android/Simplocker.B, на котором изображен портрет жертвы. В качестве валюты для выкупа указаны российские рубли.

Упрощенный подход к шифрованию с использованием алгоритма AES и жестко зашитого ключа по-прежнему присутствует в большинстве модификаций вредоносной программы, которые были нами обнаружены. Кроме этого, некоторые из этих модификаций не содержат возможности шифровальщика, т. е. не шифруют файлы, а просто блокируют доступ к устройству.

Как уже упоминалось в наших предыдущих постах, угроза получила наибольшее распространение в России и Украине. При попадании на устройство пользователя, Android/Simplocker действительно доставляет ему значительные неприятности, так как пользователь теряет доступ к своим файлам.

Рис. География распространения Android/Simplocker по данным облачной технологии ESET LiveGrid.

Одним из наиболее важных вопросов при обнаружении вредоносной программы является ее происхождение или вектор заражения, т. е. каким образом она может попасть на устройство пользователя. Наша система телеметрии ESET LiveGrid показала несколько векторов заражения Android/Simplocker. Для него типичным методом распространения является маскировка под приложение, связанное с порнографией. Кроме этого, злоумышленники также маскировали вымогатель под игры, например, Grand Theft Auto: San Andreas.

Рис. Порно-сайт, который распространяет Android/Simplocker.

Рис. Поддельный значок игры Grand Theft Auto: San Andreas.

В процессе расследования мы обнаружили, что Android/Simplocker распространяется через другую вредоносную программу, т. н. даунлоадер или загрузчик, который удаленно загружает основной файл Simplocker. Использование таких загрузчиков является обычной практикой в мире Windows, но в последнее время их стали использовать и для Android.

Загрузчики являются дополнительным вектором распространения вредоносного ПО для Android. Они дополняют традиционные методы социальной инженерии, например, использование порно, как было указано выше. Другим методом установки вредоносного кода на устройство является эксплуатация уязвимости в ПО или ОС.

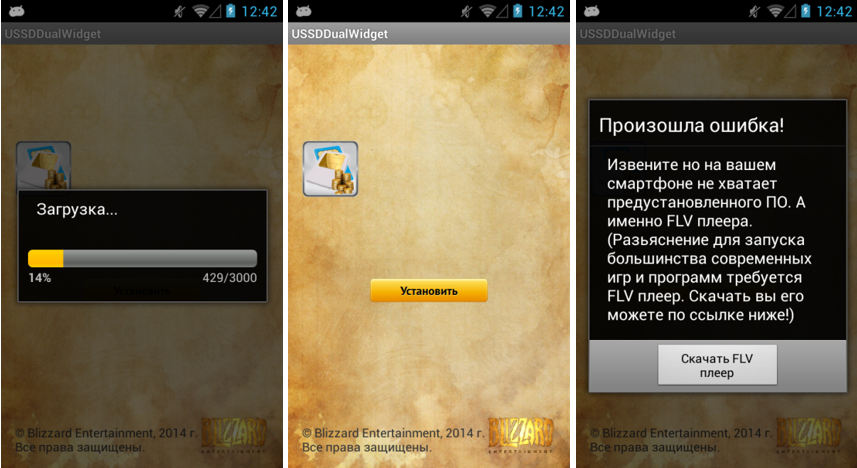

Проанализированный нами образец одного из даунлоадеров обнаруживается как Android/TrojanDownloader.FakeApp. Он убеждает пользователя загрузить поддельный видео плеер, который, на самом деле, представляет из себя Android/Simplocker. Такого рода приложение как даунлоадер имеет гораздо больше шансов избежать разоблачения своей вредоносной активности со стороны security-приложений Google Play, например, Bouncer, из-за следующих особенностей:

- тот факт, что приложение открывает URL (переходит по нему), еще не говорит о его вредоносной активности;

- сам загрузчик не требует «потенциально опасных» разрешений для своего приложения.

Кроме этого, в проанализированном нами образце, URL-адрес, который содержится в приложении, не указывает на вредоносный APK-файл с Simplocker напрямую. Вместо этого, троянская программа загружается на устройство после перенаправления на другой сервер, который находится под контролем злоумышленников. Этот загрузчик маскировался в магазине приложений как легитимное приложение под названием USSDDualWidget.

Автор: esetnod32