Тема использования уязвимостей нулевого дня для операций, проводимых с ведома государственных структур и с привлечением специальных security-компаний или подрядчиков, работающих на них, становится все более популярной и, отчасти, менее информативной. Популярной, поскольку эта информация уже не один год муссируется в СМИ, а менее информативной, поскольку, ведущиеся проекты засекречены и никто не заинтересован в их раскрытии, так как на таких контрактах замешены большие деньги. Одной из причин актуальности этой темы является связь таких уязвимостей с появлением угроз, которые стали именоваться как «кибероружие» (cyberweapon). Связь заключается в том, что обнаружение этих уязвимостей происходило с расследованием случаев попадания угрозы на компьютеры жертвы. Очевидно, что кибероружие обнаруживают крупные AV-компании, вернее, изначально его может обнаружить и небольшая AV-компания, но причислить угрозу к кибероружию, по-сути, могут только крупные компании с соответствующим опытом, крупными заказчиками и видением ландшафта угроз. Такие названия как Stuxnet, Flame известны уже почти всем, кроме этого, в рамках таргетированных кампаний, используются и обычные вредоносные программы, которые могут быть «переориентированы» для своих целей.

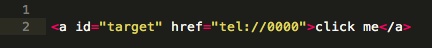

Одним из важнейших атрибутов таргетированной атаки или кибероружия может считаться использование 0day уязвимостей, которые используются для скрытной установки вредоносного ПО в систему. Информация, которая стала появляться последние несколько лет как от самих AV-компаний, которые занимаются случаями расследований попадания угроз на компьютеры, так и от других security-компаний, занимающихся безопасностью, недвусмысленно намекает на то, что имеет место использование 0day уязвимостей в атаках, проводимых под прикрытием органов государственной безопасности конкретных государств, и с разрешения правительства. Об организациях, которые предоставляют подобные услуги, а также объяснение некоторых моделей подобного бизнеса, опубликовала статью газета NY Times, информацию из которой, с нашими комментариями, мы хотели бы привести.

Читать полностью »

-Public-disclosure-zatronuto-~500-tysyach-polzovatelei.png)

.png)