Рано или поздно, но большинство фантастических сюжетов воплощаются в реальную жизнь. В мире информационной безопасности это произошло как только Эдвард Сноуден опубликовал информацию о PRISM — средстве слежения за пользователями сети, разработанного АНБ. В этой статье я опишу самый действенный способ защитить свои данные от любопытных глаз.

· Tails

Первым делом, следует познакомиться с главным героем этой статьи. Без этой ОС можно было бы и не пытаться открыть для себя дверь в мир анонимности. Хвосты используют более 20 000 раз в день, журналисты и правозащитники используют Tails, чтобы осудить правонарушения правительств и корпораций.

TheAmnesicIncognitoLiveSystem — это операционная система, которую вы можете запускать практически на любом компьютере с USB-накопителя или DVD-диска.

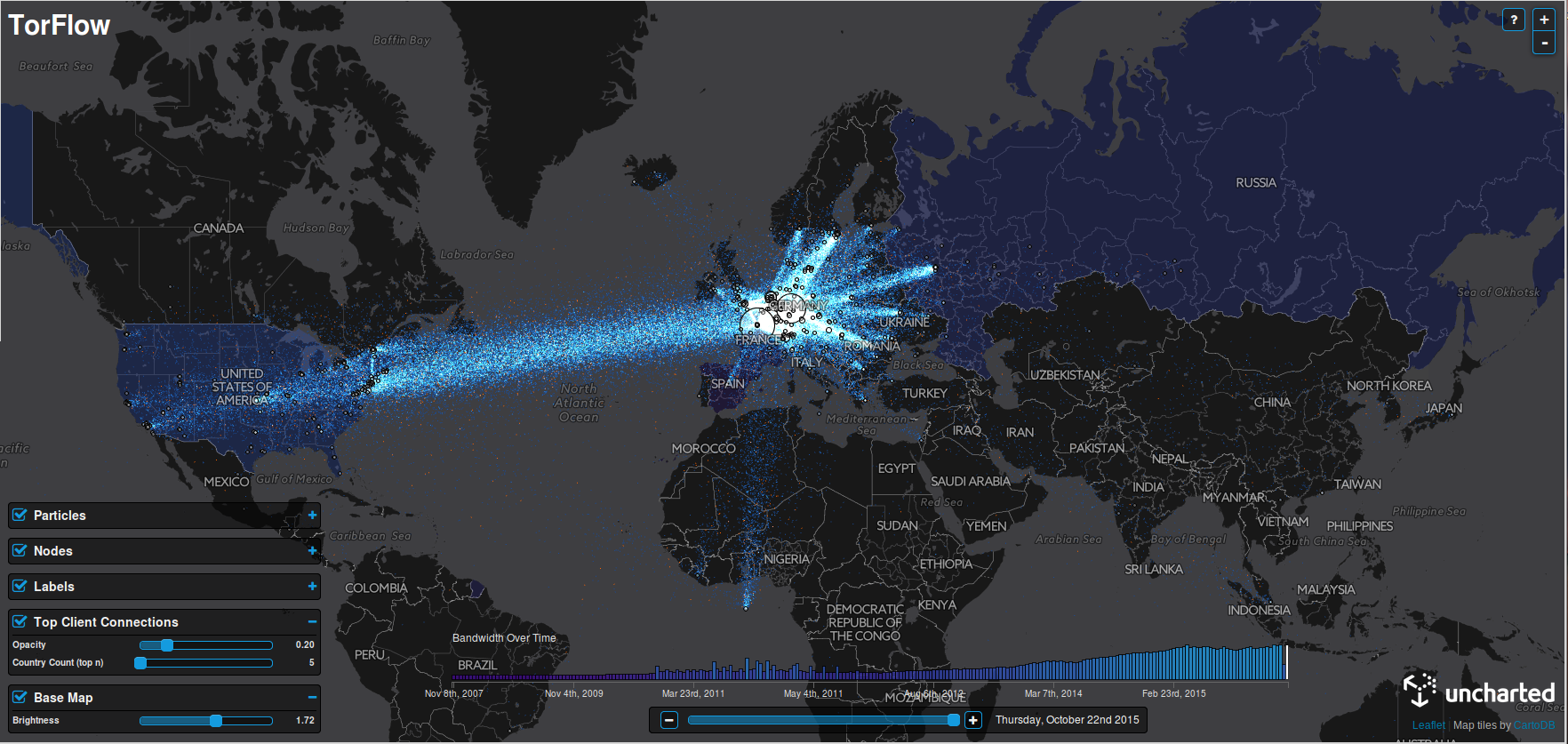

Эта OS направлена на сохранение вашей конфиденциальности и анонимности поможет вам использовать интернет анонимно и обходить цензуру — все подключения вынуждены проходить через сеть TOR, а также не оставлять следов на компьютере, который вы используете и использовать новейшие криптографические инструменты для шифрования ваших файлов, электронной почты, обмена мгновенными сообщениями и скрытия всех файлов и каталогов на электронном носителе.