В конце года «Лаборатория Касперского» выпускает традиционный набор отчетов, подводя итоги уходящего года и прогнозируя развитие киберугроз на следующий. Сегодня — краткая выжимка из документов, полные версии которых можно почитать по ссылкам:

В конце года «Лаборатория Касперского» выпускает традиционный набор отчетов, подводя итоги уходящего года и прогнозируя развитие киберугроз на следующий. Сегодня — краткая выжимка из документов, полные версии которых можно почитать по ссылкам:

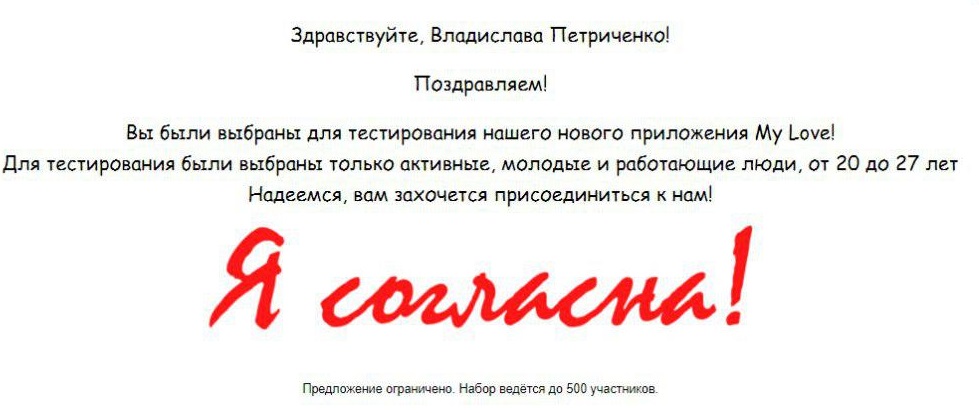

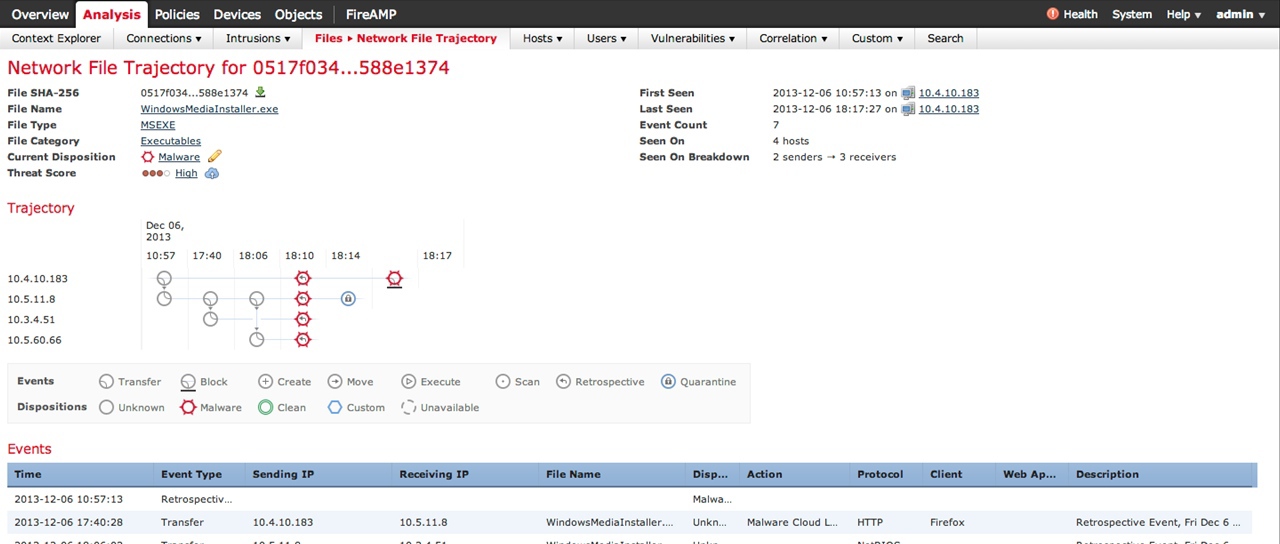

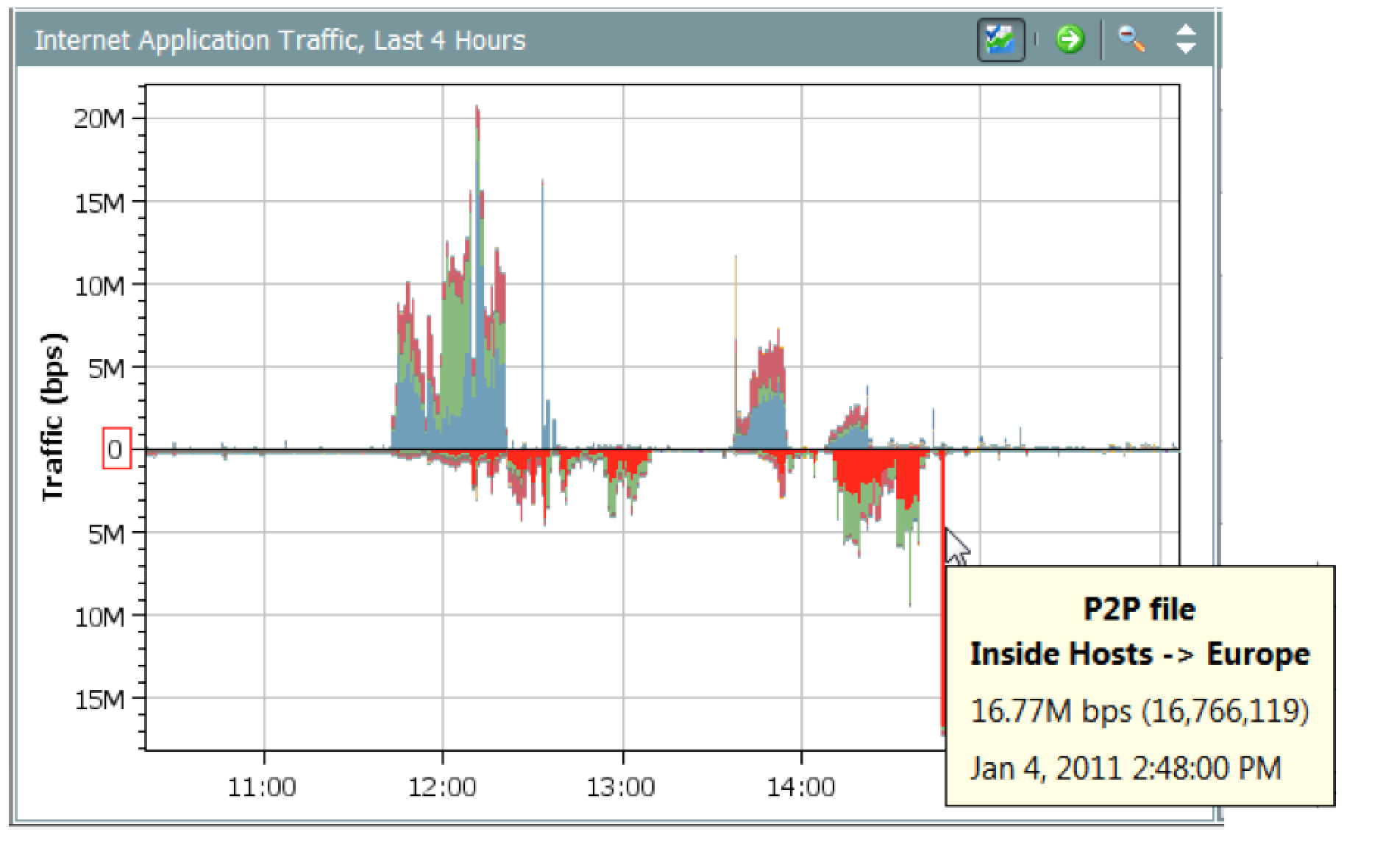

Выделим основные темы: эволюция целевых атак, появление новых APT-группировок с достаточно простым (но действенным) вредоносным арсеналом; использование IoT и для таргетированных атак, и для массовых; снижение количества атак с целью майнинга криптовалют вслед за падением обменного курса. Направления развития киберугроз: сложные для обнаружения атаки на «железо» с получением максимально широкого доступа, эволюция фишинга с применением персональных данных жертв, попытки скомпрометировать систему защиты мобильных устройств.

Читать полностью »