В первой части я рассказал почему стоит защищать доступ в Интернет и что должны уметь технические решения. В этой же расскажу, что есть в арсенале Cisco и типовых способах решения задачи.

Как правило выбор делается между решениями классов «прокси-сервер» и «межсетевой экран нового поколения». Также существуют и облачные сценарии, но их мы коснёмся лишь вскользь.

Прокси-серверы – Cisco Web Security Appliance (WSA)

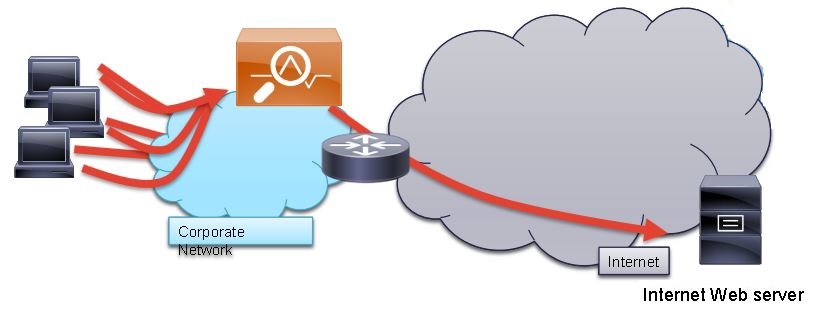

Самый консервативный и проверенный десятилетиями способ решения задачи. Прокси-сервер или дословно «сервер-посредник» принимает на себя запросы от пользователей, проверяет их на соответствие политике и уже от своего имени устанавливает соединение с Интернет-ресурсом. Обычно прокси-сервер устанавливается в демилитаризованной зоне (ДМЗ), а прямой маршрутизируемый доступ в Интернет запрещается.