Win32/Theola представляет из себя вредоносный компонент семейства буткитов Win32/Mebroot.FX (известен с 2007 г.). Вредоносное ПО Theola включает в себя специальные плагины для браузеров, которые Mebroot устанавливает для проведения мошеннических операций, связанных с онлайн-банкингом. В этом посте мы расскажем об анализе, который провел Александр Матросов для этих вредоносных плагинов к браузеру, и ответим на вопрос: каким образом осуществляется похищение денежных средств при работе с системой онлайн-банкинга на зараженной машине.

Рубрика «Блог компании ESET NOD32» - 35

Win32/Theola похищает данные систем онлайн-банкинга с использованием плагина для браузера Google Chrome

2013-03-20 в 11:25, admin, рубрики: banking trojan, Блог компании ESET NOD32, Вирусы (и антивирусы), метки: banking trojanBlack Hat Europe 2013

2013-03-15 в 11:36, admin, рубрики: Black Hat, Блог компании ESET NOD32, информационная безопасность, метки: Black HatСегодня последний день докладов (14-15 марта) на конференции Black Hat Europe 2013. Как обычно на мероприятиях подобного рода презентуются доклады с интересным содержимым, не стал исключением и этот год. Список докладчиков можно найти здесь. На этот раз конференция проходила в Амстердаме. Black Hat получил известность по нескольким причинам, например, многие доклады в разные годы заложили тренды развития некоторых областей в области security analysis. Кроме этого, он представляет из себя известную конференцию, на которой предлагается материал из различных областей security analysis, ранее не публиковавшийся.

Банковский троян Caphaw атакует европейские банки с использованием плагина веб-инжектов

2013-03-14 в 7:33, admin, рубрики: Блог компании ESET NOD32, Вирусы (и антивирусы)Банковское вредоносное ПО Win32/Caphaw (также известен как Shylock) использовался злоумышленниками при осуществлении атак на крупные европейские банки, которые продолжались более года. Эта угроза начала распространяться с осени 2011 г. Наш коллега Александр Матросов осуществил детальный анализ этого банковского трояна, и мы хотим представить наиболее интересные находки, сделанные в процессе этого анализа. Win32/Caphaw отличает от других подобных угроз тот факт, что это один из немногих троянов, который может автоматически похитить деньги с банковского счета, когда пользователь активно работает с этим счетом.

Microsoft и Adobe выпустили обновления для своих продуктов

2013-03-12 в 17:38, admin, рубрики: adobe flash player, windows update, Блог компании ESET NOD32, информационная безопасность, метки: adobe flash player, windows updateMicrosoft анонсировали выпуск очередной серии патчей, нацеленных на устранение уязвимостей в своих продуктах. Заявленные ранее в пре-релизе (7 марта) секьюрити-фиксы покрывают в общей сложности 20 уникальных уязвимостей (4 исправления со статусом Critical и 3 со статусом Important). Детальный отчет (включая сопоставления исправлений с CVE ID) Вы можете найти здесь. Одно из критических обновлений нацелено на устранение уязвимости, которая присутствует во всех версиях Internet Explorer, начиная с 6-й версии и заканчивая новейшим IE 10. Другой критический фикс нацелен на платформу Silverlight. Обе этих уязвимости относятся к классу «Remote Code Execution» и потенциально могут быть использованы для успешного осуществления drive-by download/installation атак, например, с вовлечением какого-либо набора эксплойтов для этой цели.

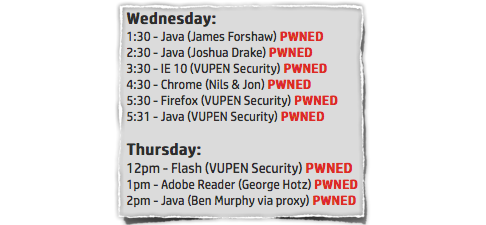

Pwn2Own 2013: итоги

2013-03-08 в 18:07, admin, рубрики: Pwn2Own, Блог компании ESET NOD32, информационная безопасность, метки: Pwn2OwnПохоже что контест Pwn2Own в этом году отличился не только по рекордно большому призовому фонду (более $500,000), но и по количеству успешно эксплуатируемых уязвимостей. Итоги выглядят следующим образом:

- Pw0ned все заявленные браузеры, кроме Apple Safari

- Java pw0ned целых четыре раза (всего $20,000 * 4 = $80,000)

- Всего за два дня контеста ресерчеры заработали $480,000

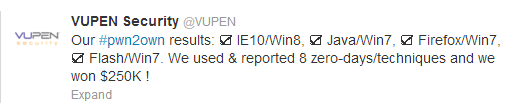

- VUPEN оказались наиболее успешными и заработали $250,000

Pwn2Own 2013: первые результаты

2013-03-07 в 9:35, admin, рубрики: Pwn2Own, Блог компании ESET NOD32, информационная безопасность, метки: Pwn2OwnВ Ванкувере продолжается контест Pwn2Own, который проходит в рамках конференции CanSecWest. Как обычно, французская компания VUPEN в центре внимания. Шауки Бекрар (Chaouki Bekrar, VUPEN CEO) комментирует:

Соревнования такого рода, которые по-существу являются игрой, занимают много времени и ресурсов, хотя являются хорошо оплачиваемыми. VUPEN также принимает участие в этом соревновании, как компания, которая занимается исследованием уязвимостей и продажей эксплойтов частным клиентам. Потраченное время и усилия стоили того, благодаря высоким денежным вознаграждениям. Мы много думали о том, следует ли участвовать в контесте в этом году, потому что стоимость создания надежного экслойта весьма высока. Было потрачено несколько недель на поиски уязвимости в IE 10 и еще несколько недель на разработку надежного эксплойта.

Win32/DoS.OutFlare.A нацелен на обход anti-DDOS сервиса CloudFlare

2013-03-04 в 8:48, admin, рубрики: Блог компании ESET NOD32, Вирусы (и антивирусы)CloudFlare представляет из себя популярный CDN-сервис поддержки веб-сайтов и включает в себя различные виды обслуживания, такие как, ускорение загрузки веб-страниц для конечного пользователя, функции обеспечения безопасности, например, anti-DDoS. Мы обнаружили вредоносную программу — Win32/DoS.OutFlare.A, которая нацелена на обход этого сервиса с целью осуществления DoS-атак на сайты, которые находятся под контролем CloudFlare. Наш анализ посвящен Win32/DoS.OutFlare.A.

Как обезопасить себя на Facebook

2013-03-01 в 6:58, admin, рубрики: Facebook, Блог компании ESET NOD32, метки: FacebookНа сегодняшний день социальная сеть Facebook является крупнейшей в мире по количеству пользователей. Мы доверяем ей свои персональные данные и конфиденциальную информацию. Многие пользователи привязывают к своему Facebook-профилю кредитные карты или аккаунты платежных сервисов (например, PayPal) для онлайн-покупок. Именно поэтому данная социальная сеть становится объектом пристального внимания киберпреступников. В этой статье мы хотим дать несколько практических советов, как обеспечить сохранность своих персональных данных, исключив их попадание в чужие руки.

APT1: схема устойчивых вторжений

2013-02-26 в 7:38, admin, рубрики: apt1, Блог компании ESET NOD32, информационная безопасность, метки: apt1В прошлой части нашего материала, посвященного отчету Mandiant о группе APT1, мы говорили об основных выводах, которые были сделаны компанией по завершении расследования. Мы не будем повторять эту информацию еще раз, вы можете ознакомиться с ней здесь. В сегодняшнем посте мы поговорим о внутреннем устройстве этой атаки и схемах, которые были использованы для компрометации и вторжений в сети предприятий. Мы также отметим, что, c точки зрения возможностей вредоносного кода, эти атаки не представляют из себя ничего концептуально нового и схемы, которые были использованы, известны уже давно.

«Watering hole» набирает обороты, очередь за nbc.com

2013-02-25 в 9:02, admin, рубрики: nbc, Блог компании ESET NOD32, метки: nbcПохоже, что начало 2013 года останется у нас в памяти как период времени, на который пришлось большое количество атак, связанных с компрометацией веб-ресурсов крупных изданий. На сей раз речь идет об nbc.com, веб-ресурсе, который является официальным веб-сайтом американской компании NBC. Напомним, что о компрометации своих электронных изданий заявили ранее такие авторитетные издания как The Wall Street Journal, NY Times, Washington Post. Правда в этих случаях, согласно официальным заявлениям, речь шла не про «watering hole», а про компрометацию внутренних сетей компаний и их серверов для получения конфиденциальной информации.

Сегодня мы хотим рассказать об атаке на nbc.com.