Привет! Спустя 9 лет на проектах по аудитам ИБ за спиной мне нестерпимо хочется взять и написать книгу «1000 и 1 попытка обмануть аудитора». Начну, пожалуй, с первой главы — поделюсь вредными советами, как можно «успешно» пройти аудит, получив минимальное количество замечаний от аудитора.

Зачем вообще компании проводят аудит информационной безопасности? Причин может быть несколько:

- чтобы получить объективную оценку состояния ИБ (для себя);

- потому что аудит является обязательным (для регуляторов);

- потому что аудит требуют партнеры или головная организация (для других).

Любой из перечисленных видов аудита преследует основную позитивную цель — сделать компанию лучше, локализовав текущие проблемы. Большинство наших заказчиков заинтересованы в эффективном проведении таких работ. Однако иногда встречаются случаи, когда критерием успешности заказанного аудита служит отсутствие выявленных проблем в аудиторском отчете (при полном их наличии). Причины бывают разные, но чаще всего встречаются следующие.

- Аудит «навязан» вышестоящей организацией.

- Непрохождение аудита (например, PCI DSS) влечет за собой санкции со стороны контролирующих органов

- ИБ-служба боится получить «по шапке» от руководства.

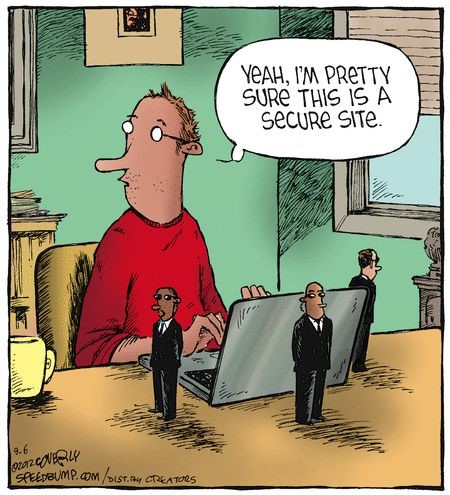

Во всех этих случаях штатный аудит превращается в поле боя, где компания стремится по максимуму сохранить рубежи, не показав «лишнего», а работа аудитора становится больше похожа на детективный сюжет.

P.S. Перечисленное под катом не является вымыслом, все это случалось и периодически встречается на реальных проектах.

Читать полностью »