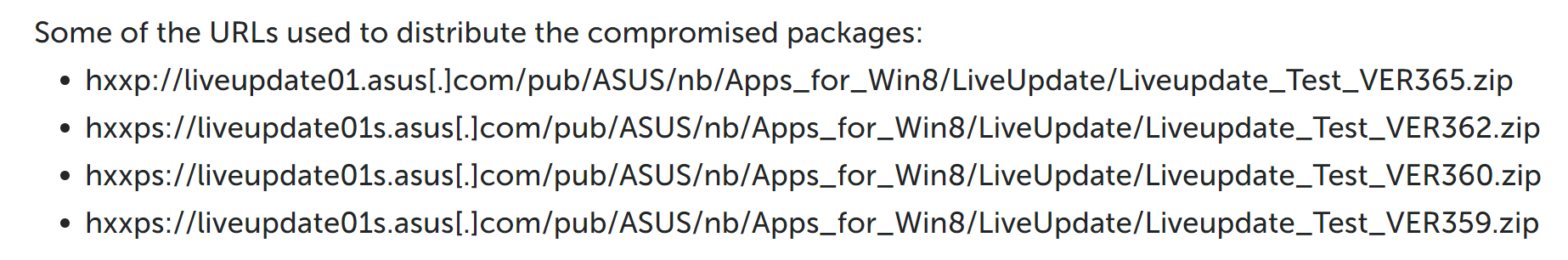

В начале апреля мы обсуждали атаку ShadowHammer на ноутбуки Asus как пример вредоносной кампании с использованием цепочки поставщиков. Атаки на supply chain представляют особый интерес для исследователей и особую опасность для бизнеса именно потому, что компрометируют доверенные каналы связи. Покупка компьютера, который каким-то образом уже заражен, взлом субподрядчика, имеющего доступ к корпоративным ресурсам клиента, распространение зараженной версии ПО с сайта официального разработчика — это типичные примеры атаки на цепочку поставщиков.

В начале апреля мы обсуждали атаку ShadowHammer на ноутбуки Asus как пример вредоносной кампании с использованием цепочки поставщиков. Атаки на supply chain представляют особый интерес для исследователей и особую опасность для бизнеса именно потому, что компрометируют доверенные каналы связи. Покупка компьютера, который каким-то образом уже заражен, взлом субподрядчика, имеющего доступ к корпоративным ресурсам клиента, распространение зараженной версии ПО с сайта официального разработчика — это типичные примеры атаки на цепочку поставщиков.

Еще серьезнее может быть проблема, когда жертвой оказывается компания, предоставляющая вам услуги удаленного обслуживания инфраструктуры IT или оказывающая услуги по разработке ПО и внедрению IT-систем. Аутсорсинг подобных задач сторонним организациям является распространенной практикой. На прошлой неделе стало известно об атаке на индийскую компанию Wipro, крупного поставщика IT-услуг. Сначала о компрометации корпоративной сети Wipro написал независимый журналист Брайан Кребс, а потом информацию подтвердили в самой компании (новость, статья Брайана).

Читать полностью »