Сегодня говорим о SDN, VPN и других «сетевых» трендах в области ИБ, которые, по мнению аналитиков и экспертов ИТ-индустрии, станут определяющими в этом году.

Рубрика «ИБ» - 4

Сетевая ИБ в облаке: 5 трендов 2019 года

2019-01-10 в 11:57, admin, рубрики: 1cloud, SDN, vpn, Блог компании 1cloud.ru, ИБ, информационная безопасность, Исследования и прогнозы в IT, облачные тренды[в закладки] Справочник законодательства РФ в области информационной безопасности

2018-12-19 в 21:25, admin, рубрики: антивирусная защита, ГосСОПКА, законодательство, ИБ, информационная безопасность, КИИ, криптография, межсетевые экраны, ПДн, персональные данные, скзи, ФСБ, ФСТЭК, электронная подпись![[в закладки] Справочник законодательства РФ в области информационной безопасности - 1 [в закладки] Справочник законодательства РФ в области информационной безопасности - 1](https://www.pvsm.ru/images/2018/12/20/v-zakladki-spravochnik-zakonodatelstva-rf-v-oblasti-informacionnoi-bezopasnosti.jpeg)

© Яндекс.Картинки

Все специалисты по информационной безопасности рано или поздно сталкиваются с вопросами законодательного регулирования своей деятельности. Первой проблемой при этом обычно является поиск документов, где прописаны те или иные требования. Данный справочник призван помочь в этой беде и содержит подборку ссылок на основные законодательные и нормативно-правовые акты, регламентирующие применение информационных технологий и обеспечение информационной безопасности в Российской Федерации.

Читать полностью »

Крипто-взлом — новый тип атак на ЦОД

2018-12-19 в 13:21, admin, рубрики: cryptojacking, mining, антивирусная защита, Блог компании Cloud4Y, ИБ, информационная безопасность, крипто-взлом, хранилища данных, цодСерверы, захваченные хакерами для майнинга крипто-валюты, могут генерировать многотысячные счета за оплату облачного хостинга и потребленную электроэнергию.

В феврале 2018 года известный производитель электромобилей Тесла подвергся крипто-взлому (cryptojacking). Неправильная настройка среды Amazon Web Services позволила хакерам проникнуть внутрь нее. Однако вместо установки обычных программ-вымогателей, вирусов или банальной кражи данных хакеры установили специализированное ПО, которое в фоновом режиме занялось майнингом крипто-валюты.

Такой тип атаки достаточно трудно обнаружить. В этом случае нет утечки или потери данных, все аккаунты остаются доступны их владельцам, и никто из них не подозревает о том, что кто-то посторонний заходил в систему. При этом ПО для майнинга работает в фоновом режиме, зарабатывая деньги для преступников, которые не вкладывают в этот процесс ни одной копейки.

Читать полностью »

Глубины SIEM: корреляции «из коробки». Часть 3.2. Методология нормализации событий

2018-12-19 в 11:51, admin, рубрики: SIEM, Анализ и проектирование систем, Блог компании Positive Technologies, ИБ, информационная безопасность, корреляция данных, нормализация данныхКак корректно нормализовать событие? Как нормализовать аналогичные события от разных источников, ничего не забыв и не напутав? А что, если это будут делать два эксперта независимо друг от друга? В этой статье мы поделимся общей методологией нормализации, которая может помочь в решение этой проблемы.

Изображение: Martinoflynn.com

Читать полностью »

Чтение на выходные: материалы про работу с ПД, обзоры железа в ЦОД и «кухня» IaaS-провайдера

2018-12-15 в 18:01, admin, рубрики: 1cloud, архитектура по, Блог компании 1cloud.ru, дайджест, Законодательство в IT, ИБ, хранение данных, хранилища данных, цодСегодня мы собрали 17 статей о безопасности персональных данных (ПД), новых технологиях в дата-центрах и «внутренней кухне» 1cloud. Из этих материалов вы узнаете, зачем дата-центру GPS-файрвол, как работать с ПД в публичном облаке и как охлаждать серверы горячей водой.

Глубины SIEM: корреляции «из коробки». Часть 2. Схема данных как отражение модели «мира»

2018-09-30 в 23:14, admin, рубрики: SIEM, Анализ и проектирование систем, Блог компании Positive Technologies, ИБ, информационная безопасность, корреляция данных, нормализация данныхЭто вторая статья цикла, который посвящен методологии создания работающих «из коробки» правил корреляции, для SIEM-систем. В предыдущей статье мы поставили перед собой данную задачу, описали преимущества, которые будут получены при ее выполнении, а также перечислили основные проблемы, стоящие у нас на пути. В этой статье мы приступим к поиску решений и начнем с проблемы трансформации модели «мира», а также ее проявления на этапе нормализации событий.

В Google Chrome добавят возможность отказа от автоматической синхронизации профиля при логине в сервисах компании*

2018-09-26 в 12:54, admin, рубрики: Chrome 69, CrossOver, Google, Google Chrome, Блог компании Crossover, браузеры, ИБ, информационная безопасность, облачные сервисы, персональные данные, профиль, синхронизация*Эта функция была введена с версией 69 и вызвала неоднозначную реакцию сообщества. Исправление выйдет только с патчем 70 в середине октября.

Один из главных скандалов вокруг Google за последнюю неделю связан с незаметной, но потенциально крайне неприятной функции автоматического подключения профиля пользователя Chrome после логина на любом из ресурсов компании. При этом Cookies, связанные с гугло-сервисами, невозможно удалить средствами браузера даже через расширенные настройки браузера.

Новая «особенность» Chome появилась с последним обновлением до версии 69, которая кроме значительных визуальных изменений привезла аудитории еще и «новый UX» в плане логина. Большинство пользователей не отключает использование Cookies, предпочитая безопасности комфорт, однако в неприятном положении оказались люди более сознательные, а также все те, кому надо войти в свою Google-почту или аккаунт YouTube на чужих машинах с последующей очисткой истории браузера.

Читать полностью »

Глубины SIEM: Корреляции «из коробки». Часть 1: Чистый маркетинг или нерешаемая проблема?

2018-09-16 в 11:04, admin, рубрики: SIEM, Анализ и проектирование систем, ИБ, информационная безопасность, корреляция данных, нормализация данныхКак часто вы слышите утверждение что правила корреляции, поставляемые производителем SIEM, не работают и удаляются, или отключаются сразу же после инсталляции продукта? На мероприятиях по информационной безопасности любая секция, посвященная SIEM, так или иначе затрагивает данный вопрос.

Давайте рискнем и попробуем найти решение проблемы.

Исследование: половина компаний патчит уязвимости в течение месяца — почему?

2018-09-15 в 11:13, admin, рубрики: 1cloud, meltdown, spectre, Блог компании 1cloud.ru, ИБ, информационная безопасность, патчи, уязвимостиИсследователи из компании Kollective, занимающейся разработкой программно-определяемых сетей доставки контента, провели опрос среди двух сотен американских и британских организаций. Они обнаружили, что почти половине компаний на закрытие известной уязвимости нужен целый месяц. Расскажем, почему так происходит, и что с этим можно сделать.

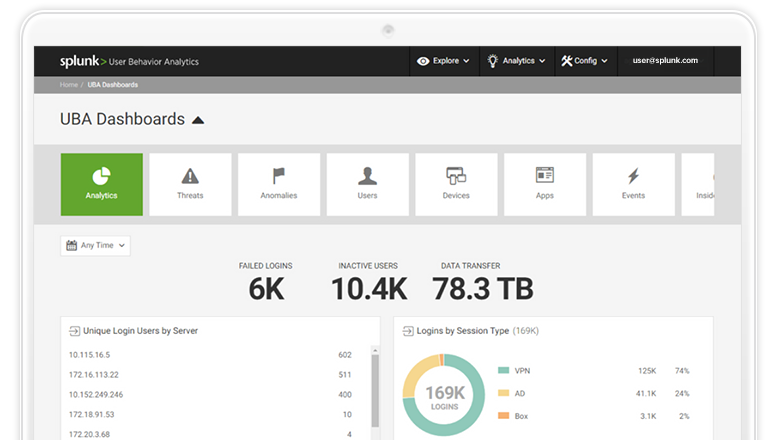

33 двухюнитовых сервера на 13 ТБ оперативки и 0,6 ПТ распределённого хранилища — почему это минимум для проактивного UBA

2018-08-16 в 7:17, admin, рубрики: UBA, Блог компании КРОК, ИБ, информационная безопасность, система поведенческого анализаСкриншот собираемых данных:

Современные системы безопасности ОЧЕНЬ прожорливы до ресурсов. Почему? Потому что они считают больше, чем многие продакшн-сервера и системы бизнес-аналитики.

Что они считают? Сейчас объясню. Начнём с простого: условно первое поколение защитных устройств было очень простым — на уровне «пускать» и «не пускать». Например, файерволл пускал трафик по определённым правилам и не пускал трафик по другим. Естественно, для этого особая вычислительная мощность не нужна.

Следующее поколение обзавелось более сложными правилами. Так, появились репутационные системы, которые в зависимости от странных действий пользователей и изменений в бизнес-процессах присваивали им рейтинг надёжности по заранее заданным шаблонам и выставленным вручную порогам срабатывания.

Сейчас системы UBA (User Behavior Analytics) анализируют поведение пользователей, сравнивая их с другими сотрудниками компании, и оценивают логичность и правильность каждого действия сотрудника. Делается это за счёт Data Lake-методов и довольно ресурсоемкой, но автоматизированной обработки алгоритмами машинного обучения — в первую очередь потому, что прописывать все возможные сценарии руками занимает несколько тысяч человеко-дней.

Читать полностью »