Корневой сертификат «национального удостоверяющего центра» Russian Trusted Root CA есть, а самого УЦ – нет. И быть не могло.

Читать полностью »

Корневой сертификат «национального удостоверяющего центра» Russian Trusted Root CA есть, а самого УЦ – нет. И быть не могло.

Читать полностью »

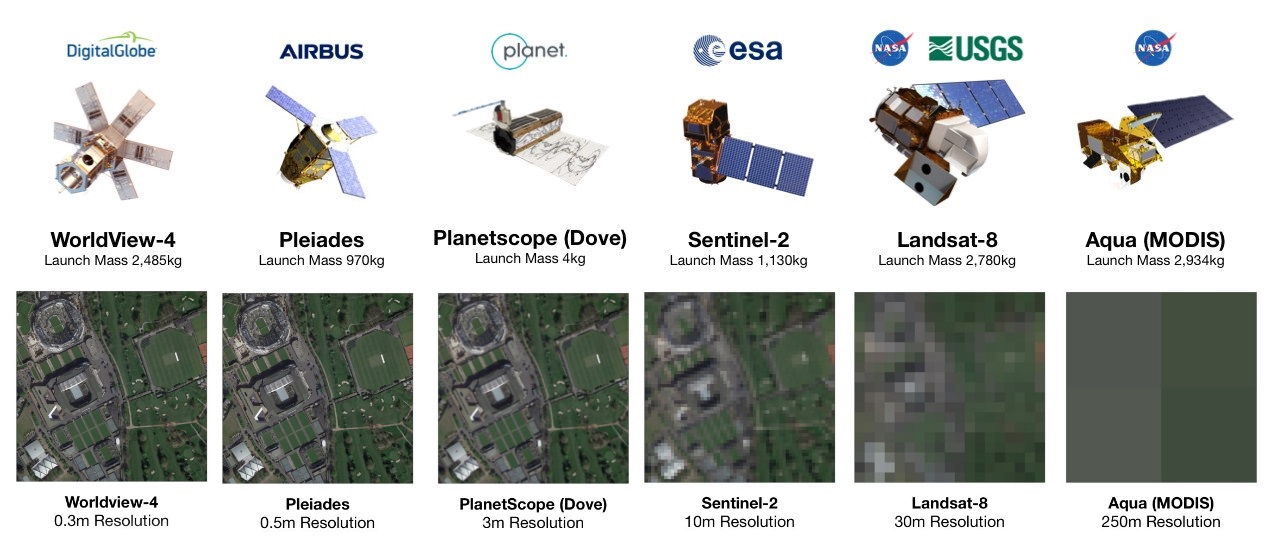

Мы живем в такое время, когда снимок со спутника можно получить в один клик. В оптическом, в инфракрасном и в радиодиапазоне. А еще историю изменений в определенной координате за несколько лет.

Зеленый Кот нашел разбившуюся советскую исследовательскую станцию «Марс-3» по снимкам со спутника, тысячи экологов следят за лесами Амазонки и состоянием береговой линии, школьники делают учебные проекты по слежке за популяцией моржей, репортеры проводят расследования, освобождают рабов, мониторят лагеря беженцев.

Предлагаю вам подборку бесплатных ресурсов и проектов со спутниковыми данными, программами обработки этих данных и полезные статьи.

Читать полностью »

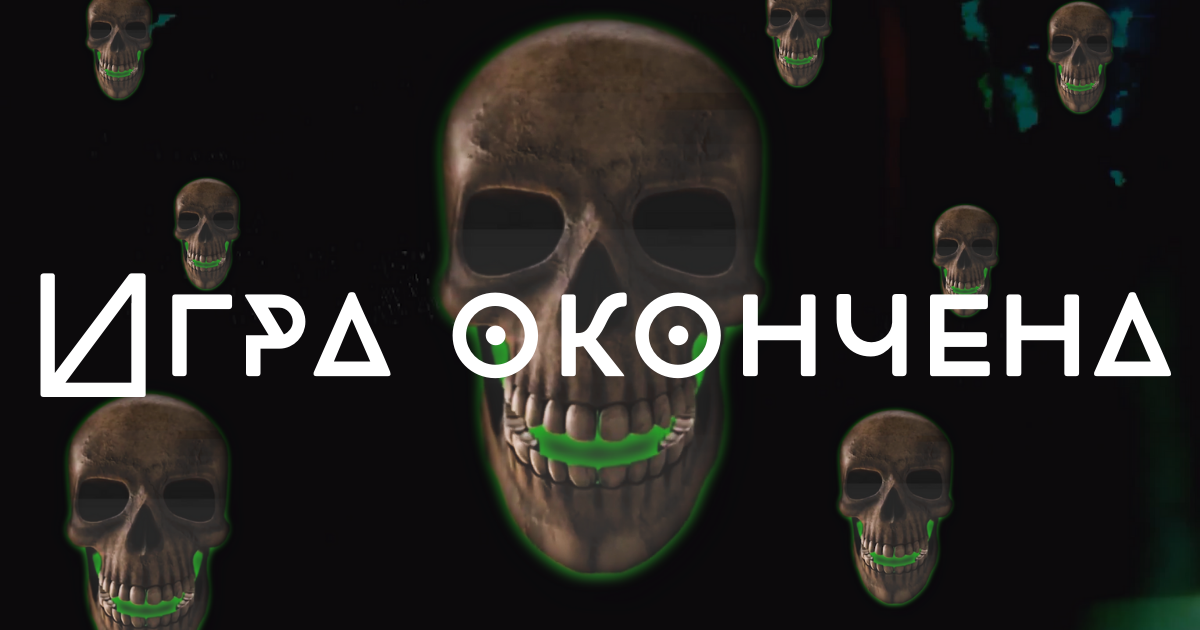

Расскажем о последнем этапе, откроем лица и наконец-то объявим победителей, которые беспрерывно квестовались 2,5 месяца!

Искра, буря, безумие — 82 дня борьбы и тысячи сообщений в чате. Криптография, реверс-инжиниринг и самая настоящая матрица. Кто же такой John Roe и зачем он столько времени скрывался?..Читать полностью »

16 апреля 2022 Telegram презентовал новую фичу - Web apps, с помощью которой можно открывать веб страницы в боте без перехода в браузер. Подробнее можно почитать в источнике https://core.telegram.org/bots/webapps.

Однозначно это удобная функция для пользователей и для разработчиков. Но, так как это веб приложение, можно просмотреть что под капотом. Telegram привел в качестве примера ботаЧитать полностью »

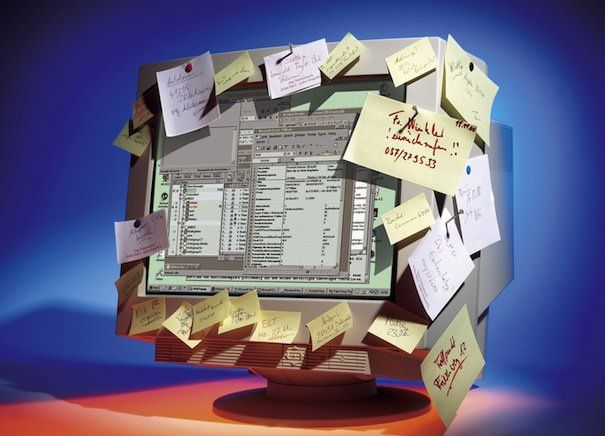

Это крик души. Речь пойдет не о usability в классическом понимании этого, а в легкости работы со средами для самого ITшника. Здесь все плохо, и, по моему, становится все хуже.

Не претендую на открытие Америки в этой публикации, т.к. она является компиляцией различных комментариев и статей, в т.ч. на Habr. Не судите строго, надеюсь на помощь в развитии этого направления. Делал эту инструкцию для себя и специально с нуля, чтобы каждый новичок смог повторить те же действия.

Любой Keenetic с поддержкой USB. Можно установить и на внутреннюю память, но не рекомендуется

Актуальная версия KeeneticOs (на данный момент 3.7.4)

Flash-накопитель любого размера (хватит даже 256Мб, но в 2022 году таких уже не найдёшь)

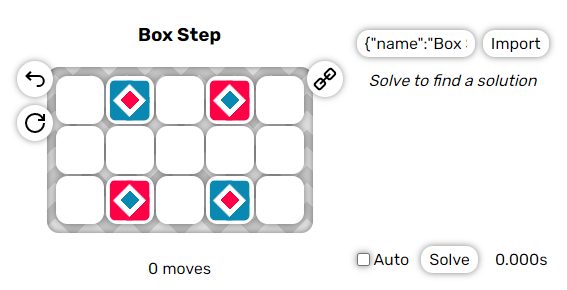

В колледже я много играл в головоломки. В статье под головоломками я буду подразумевать очень узкое подмножество таких игр. Вот некоторые из примеров:

Также мне посчастливилось изучать структуры данных в Политехническом институте Ренсселера, где в то время студенты профессора Катлера (привет, Барб!) ежегодно участвовали в соревновании по написанию солвера головоломок. Каждый год игра менялась, и в мой год это была Ricochet Robots, которая по сути является головоломкой со скольжением по льду для нескольких игроков. Мне очень понравилось это задание (и я победил в соревновании!), после чего я продолжил участвовать в соревнованиях в качестве ассистента преподавателя.

Цель этой задачи заключалась в том, чтобы познакомить всех с рекурсией и поиском в глубину. Программе передавались исходное состояние игры, а также максимальная глубина рекурсии. Необходимо было вернуть или кратчайшее решение или все возможные решения минимальной длины. В соревнованиях игрокам могли или сообщать, или не сообщать предел глубины; кроме того, возможны были головоломки, не имеющие решения. Я многому научился и получил кучу удовольствия, так что, возможно, вам это тоже понравится.

Читать полностью »

Как мы обсуждали ранее, отключение интернета в конкретной стране или городе — не вымышленная угроза, а вполне реализуемое действие. В частности, международная ассоциация Internet Society зафиксировала в 2021 году 49 искусственно вызванных шатдаунов.

Но есть эффективные технологии, которые позволят пережить возможный шатдаун. Например, mesh-сети для радиосвязи.

Читать полностью »

Пришло письмо от ГосУслуг, что я якобы пытаюсь сменить свою электронную почту. Но почему то пришло сообщение на один из моих резервных адресов на яндексе. И там под картинкой был дискредитирующий текст "Госпрограмма Престижный Гроб в Обмен на Службу".

Спам подумал Штирлиц, но почему замочек то стоит, что отправитель подтверждён? Идём получать настоящее письмо и открываем заголовки для сравнения.