В одно прекрасное утро я просматривал логи и задал себе ряд вопросов:

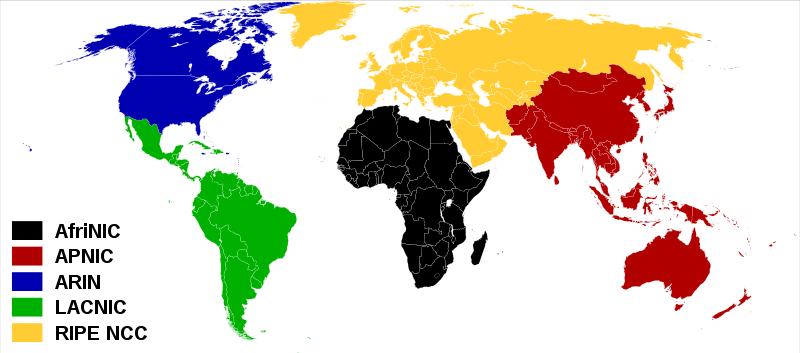

- А жду ли я письма из Юго-Восточной Азии? ( когда смотрел логи почты )

- И с какого перепугу ко мне стучаться ssh брутфорсеры из Штатов?

- Мне надо терпеть сетевые сканеры из Австралии?

- Кто мне звонит из Африки? (когда разглядывал логи asterisk)

- С какой стати к моему POP-серверу обращаются из Латинской Америки?

.jpg)