Телеграм старается быть безопасным, но как написано в их BugBounty программе, социальная инженерия - вне скоупа. В этом я с ними абсолютно согласен. Но они считают, что под это попадают и все небезопасно реализованные функции, которые могут использоваться только для социальной инженерии. В этом уже я с ними не согласен. В этой статье я расскажу вам про две "фичи", которые исправлять мессенджер не намерен, но которые могут быть легко использоваться для социальной инженерии, особенно в связке.

Рубрика «кибербезопасность»

«In the World of Hackers, Be a Knight»: решаем задачи с CTF-турнира. 1 часть

2024-02-07 в 16:16, admin, рубрики: cft, selectel, информационная безопасность, кибербезопасность

Привет! Я Иван, занимаюсь информационной безопасностью в Selectel. Недавно прошел CTF-турнир KnightCTF 2024, который организовали cybersecurity-энтузиасты из Бангладеша. В течение одного дня участники со всего мира решали более 40 задач из разных категорий. Спойлер: это оказалось не так уж и сложно. Под катом делюсь, как решил некоторые из них.

Читать полностью »

Короткий путь от джуна до SOC-аналитика

2023-10-24 в 7:01, admin, рубрики: аналитика, безопасность, информационная безопасность, Карьера в IT-индустрии, кибербезопасностьВсем привет, в этой статье мы расскажем, какой путь нужно пройти, чтобы стать высококлассным специалистом SOC (Security Operations Center).

Строить карьеру в SOC сегодня перспективно как никогда. Востребованность персонала для центров мониторинга и реагирования на инциденты информационной безопасности за последние полтора года выросла. Во многом это связано с тем интересом для злоумышленников, которые вызывают компании, располагающие большой базой персональных данных клиентов, КИИ, а также обладающие государственной и социальной значимостью.

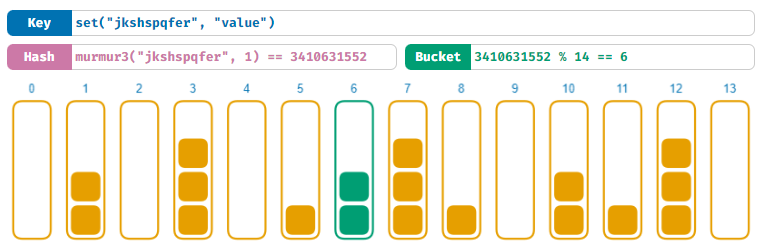

Как работает хэширование

2023-07-10 в 13:00, admin, рубрики: hashmap, murmur, ruvds_перевод, Алгоритмы, Блог компании RUVDS.com, информационная безопасность, кибербезопасность, Научно-популярное, Программирование, хэш-таблицы, хэш-функции, хэширование

Если вы программист, то пользуетесь хэш-функциями каждый день. Они применяются в базах данных для оптимизации запросов, в структурах данных для ускорения работы, в безопасности для защиты данных. Почти каждое ваше взаимодействие с технологией тем или иным образом включает в себя хэш-функции.

Хэш-функции фундаментальны и используются повсюду.

Но что же такое хэш-функции и как они работают?

В этом посте я собираюсь развенчать мифы вокруг этих функций. Мы начнём с простой хэш-функции, узнаем, как проверить, хороша ли хэш-функция, а затем рассмотрим реальный пример применения хэш-функции: хэш-таблицу.

Читать полностью »

Хороший, плохой, злой и… свободный? Сравниваем глуповатые, но усердные AI-плагины для разработки

2023-06-08 в 14:08, admin, рубрики: AI, c++, Codeium, copilot, cybersecurity, FauxPilot, machine learning, ml, python, tabnine, безопасность, Блог компании «Лаборатория Касперского», ИИ, информационная безопасность, искусственный интеллект, кибербезопасность, машинное обучение, нейронные сети, нейросети, ПрограммированиеПривет! Меня зовут Арсений, я — тимлид в команде разработки инструментов разработчика KasperskyOS. Работа нашей команды заключается в том, чтобы делать жизнь разработчика ПО под нашу собственную микроядерную OS удобной, так что любые технологии, упрощающие жизнь разработчика, не оставляют нас равнодушными. Вместе со всеми мы следим за хайпом вокруг нейросетей и решили сделать небольшой обзор AI-плагинов автодополнения кода, которые каждый из нас может использовать уже сейчас.

В этой заметке попробуем сравнить следующие AI плагины VSCode:

- Copilot v1.84.61 — самый нашумевший робот

- Tabnine v3.6.45 — самый старый из трех и самый дорогой

- Codeium v1.2.11 — самый свежий и самый малоизвестный

- FauxPilot — Open source, self-hosted аналог Copilot, использующий модели от CodeGen; посмотрим, что может противопоставить коммерческим продуктам OSS-проект, развернутый на моем запечном сервере.

Статья может быть полезна любому разработчику, пишущему на одном из мейнстримовых языков программирования. Также можно рассматривать ее как источник идей — как использовать этих пока глуповатых, но усердных роботов.

А вы давно заглядывали внутрь ваших зависимостей?

2023-02-11 в 13:14, admin, рубрики: cybersecurity, github, Malware, node-ipc, open source, информационная безопасность, кибербезопасность, Программирование, реверс-инжиниринг, репозиторий, уязвимостьЗадумывались ли вы о том, что находится внутри зависимостей, которые так или иначе подтягиваются в ваш код? Взять чужую библиотеку сейчас — норма жизни, но чем это обернется с точки зрения безопасности?

Интервью с Лукой Сафоновым о программах Bug Bounty и непосредственно платформе BugBounty.ru

2023-01-31 в 10:43, admin, рубрики: bugbounty, bugbounty.ru, hackerone, OWASP, интервью, информационная безопасность, кибербезопасность, киберполигон, лука сафоновПосле ухода платформы HakerOne (h1) в России появилось несколько отечественных площадок Bug Bounty. Две из них информационная служба Хабра уже осветила, и вот настало время рассказать ещё об одной. На удивление, самую первую в России Bug Bounty площадку мы обозреваем самой последней. BugBounty.ru появилась ещё до ухода h1, до санкций и всех известных событий последнего года.

Positive Hack Day 2022. Отчёт-ретроспектива

2022-11-21 в 13:12, admin, рубрики: PhD, PHD 2022, positive technologies, standoff, standoff 365, standoff bug bounty, информационная безопасность, кибербезопасность, конференции, конференция, МероприятияВ преддверии новых киберучений The Standoff хочется вспомнить фестиваль Positive Hack Day 2022, прошедший в мае, куда пригласили информационную службу Хабра. Для полноты обзора я просмотрел весь отснятый и выложенный компанией Positive Technologies на их Youtube-канале материал. Все интервью, все видео, даже концерт. Но давайте начнём по порядку.

Информационная безопасность в игровой индустрии

2022-10-27 в 14:46, admin, рубрики: apex legends, nft, positive technologies, Pt, quake, вредоносы, игры, Игры и игровые консоли, информационная безопасность, кибербезопасность, компьютерные игрыПо принципу работы компьютерные игры — это обычное программное обеспечение. Однако с защитой в них не все так гладко. Информационная служба Хабра поговорила с Владимиром Кочетковым, руководителем отдела исследований и разработки анализаторов кода компании Positive Technologies, и обсудила с ним некоторые проблемы игровой индустрии и геймдева.