Не прошло и пары недель с момента обнаружения Flame, как мы смогли перехватить управление большинством вредоносных доменов, используемых командными серверами червя. В результате детального анализа полученной таким образом информации, наши эксперты пришли к следующим выводам:

• Командные серверы Flame, действовавшие в течение нескольких лет, были отключены сразу же после того, как на прошлой неделе «Лаборатория Касперского» раскрыла существование вредоносной программы.

• На данный момент известно более 80 доменов, задействовавшихся для передачи данных на командные серверы Flame, которые были зарегистрированы в период с 2008 по 2012 гг.

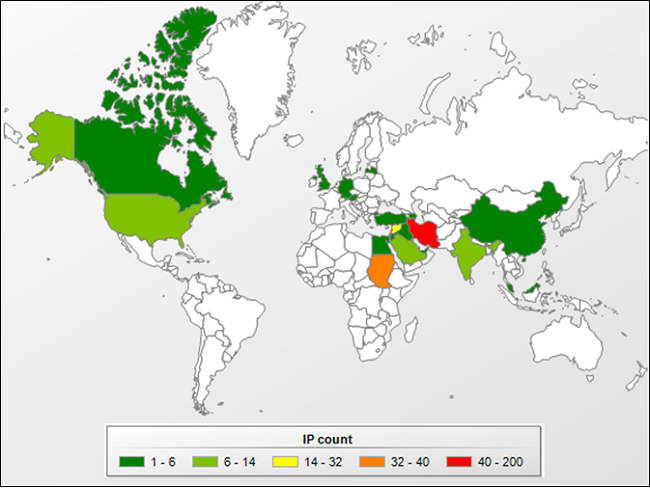

• За последние 4 года командные серверы Flame попеременно располагались в различных странах мира, включая Гонконг, Турцию, Германию, Польшу, Малайзию, Латвию, Великобританию и Швейцарию.

• Для регистрации доменов командных серверов Flame использовались фальшивые регистрационные данные и различные компании-регистраторы, причем данная активность началась еще в 2008 году.

• Злоумышленников, использующих Flame для кражи информации, особенно интересовали офисные документы, файлы PDF и чертежи AutoCAD.

• Данные, загружаемые на командные серверы Flame, шифровались с использованием относительно простых алгоритмов. Украденные документы сжимались при помощи библиотеки Zlib с открытым исходным кодом и модифицированного алгоритма PPDM-сжатия.

• По предварительным данным, 64-разрядная версия операционной системы Windows 7, которая ранее уже была рекомендована «Лабораторией Касперского» как одна из самых безопасных, оказалась не подвержена заражению Flame.

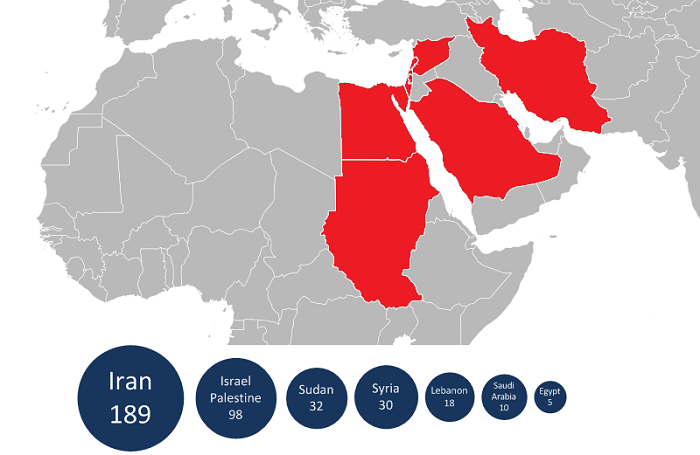

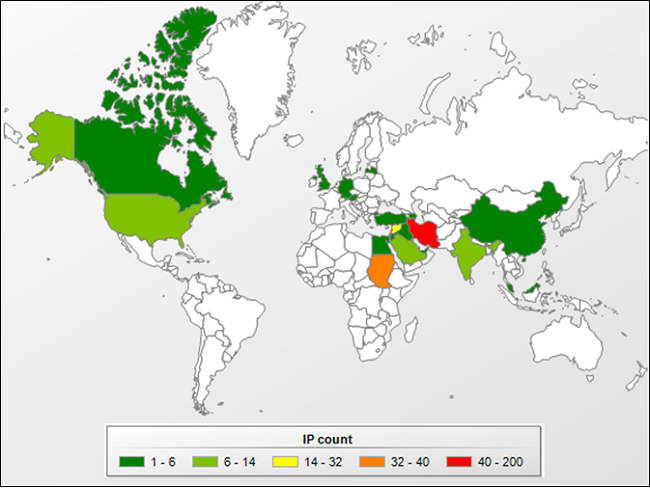

География распространения FlameЧитать полностью »