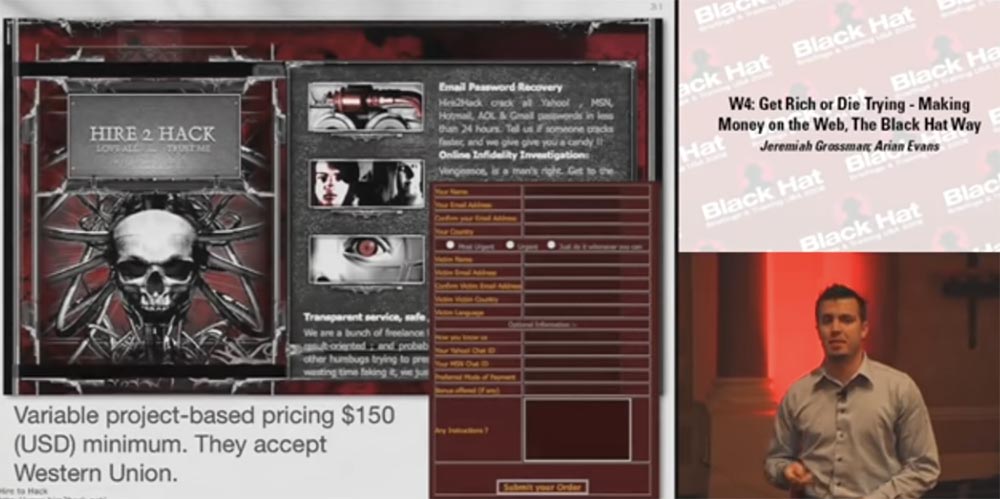

Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 1

Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 2

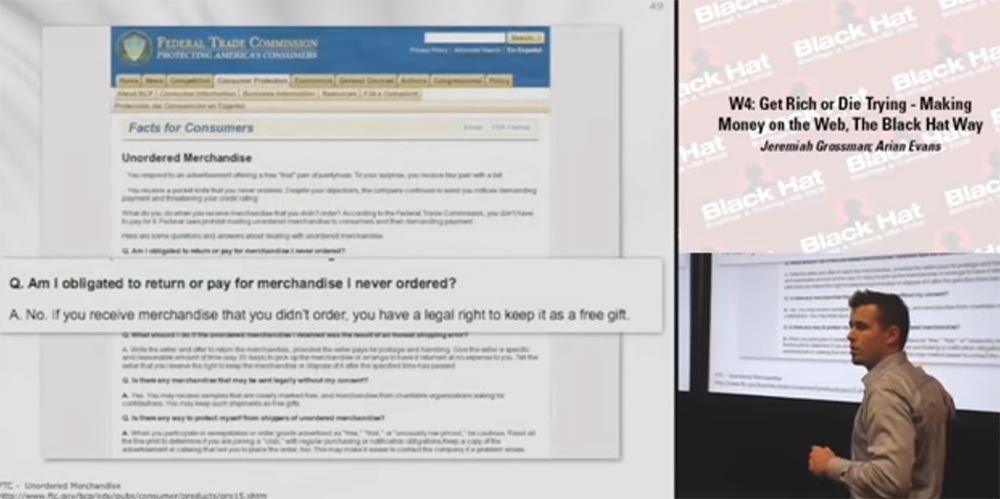

Они зашли так далеко, что стали обсуждать возможность привлечения водителей UPS к очной ставке с подозреваемой. Давайте сейчас проверим, является ли законным то, что процитировано на этом слайде?

Вот что отвечает Федеральная торговая комиссия FTC на вопрос: «Должен ли я вернуть или оплатить товар, который никогда не заказывал?» — «Нет. Если вы получили товар, который не заказывали, то имеете законное право принять его как бесплатный подарок». Это звучит этично? Я умываю руки, потому что недостаточно умён, чтобы обсуждать такие вопросы.

Но что интересно – мы видим тенденцию, при которой чем меньше технологий мы используем, тем больше денег получаем. Читать полностью »