Оказывается, даже в каталоге Microsoft Store можно опубликовать вредоносную программу, и никто этого не заметит. Это очень удобно для злоумышленников, потому что большинство пользователей представляют себе каталоги вроде Microsoft Store, App Store и Google Play как некую безопасную гавань, где они защищены от вирусов (конечно же, это не так). Соответственно, тысячи пользователей беззаботно скачивают приложение, не подозревая ничего плохого. К сожалению для мошенников, сейчас эту лавочку частично прикрыли.

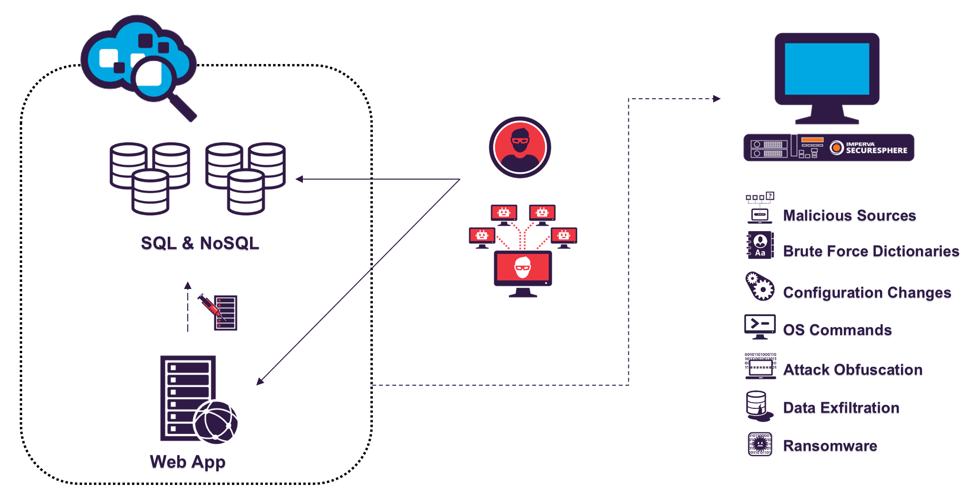

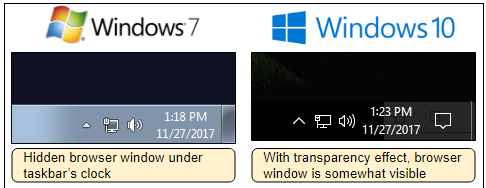

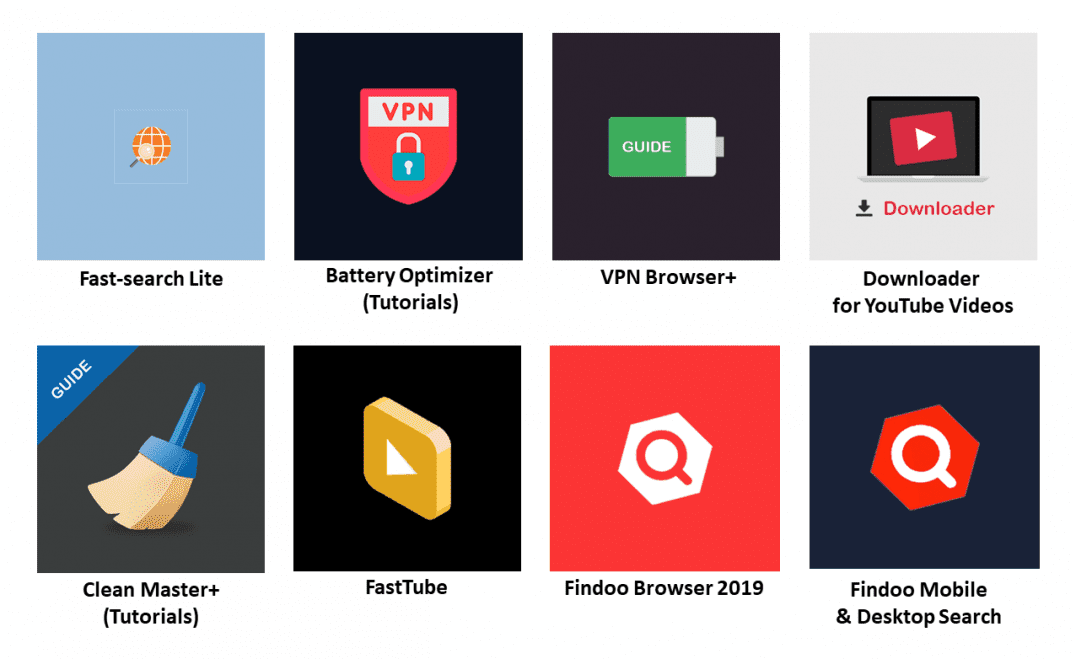

17 января 2019 года компания Symantec нашла в Microsoft Store восемь приложений со встроенными криптомайнерами. Все приложения относятся к классу PWA (Progressive Web Applications), они устанавливаются в Windows 10 и работают в отдельном окне (WWAHost.exe), не похожем на браузер, но фактически это браузерные приложения.

Читать полностью »