В августе 2022 года Информационная служба Хабра посетила конференцию OFFZONE, организованную компанией BI.ZONE. В одной статье @ancotirи @IgnatChuker уже рассказывали про само мероприятие, а в этом материале команда BI.ZONE расскажет про необычные бейджи, выполненные в виде печатных плат.

Рубрика «OFFZONE»

Как в BI.ZONE разрабатывают PCB-бейджи для конференции OFFZONE

2022-12-23 в 15:00, admin, рубрики: Bi.Zone, OFFZONE, pcb, бейджи, интервью, информационная безопасность, конференция, печатные платы, платы, программирование микроконтроллеров, схемотехникаPCB-бейдж, которого не будет, или как преодолеть все и проиграть на финише

2020-03-23 в 9:01, admin, рубрики: hardware, OFFZONE, аддон, безопасность, Блог компании BI.ZONE, Железо, Носимая электроника, паяльник, Производство и разработка электроники, схемотехника, Электроника для начинающихПривет! Мы живем в интересное время: дипфейки, торговые войны, политические игрища, Грета Тунберг, и если вам этого казалось мало, то получите-распишитесь за новинку — коронавирусную инфекцию COVID-19.

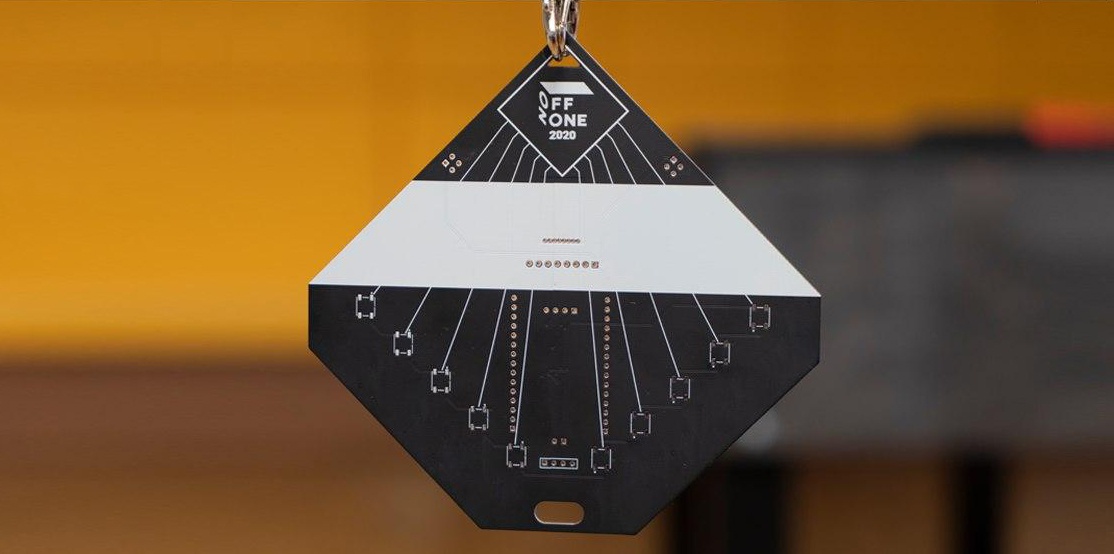

Распространение коронавируса повлияло и на нашу конференцию по практической кибербезопасности OFFZONE 2020. Ее пришлось перенести до лучших времен.

К сожалению, это значит, что текстолитовый бейдж, который мы разрабатывали с декабря, в текущем виде не состоится. Данная статья — своеобразная эпитафия его концепции. Под катом рассказываем, как мы боролись за эргономику, добывали компоненты при закрытых границах, расчехляли магию DIY против дефицита и какие обстоятельства оказались сильнее нас.

Сделай свой бейдж: Shitty Add-On не против OFFZONE

2020-02-06 в 9:01, admin, рубрики: hardware, OFFZONE, аддон, безопасность, Блог компании BI.ZONE, Железо, Носимая электроника, паяльник, Производство и разработка электроники, схемотехника, Электроника для начинающихДо третьей международной конференции по практической кибербезопасности OFFZONE 2020 остался всего 71 день. У организаторов кипит работа, но и участникам есть чем себя занять в ожидании. В сегодняшнем посте мы расскажем о фишке, которая позволит посетителям OFFZONE обеспечить себе бейдж участника с уникальными дизайном и конфигурацией.

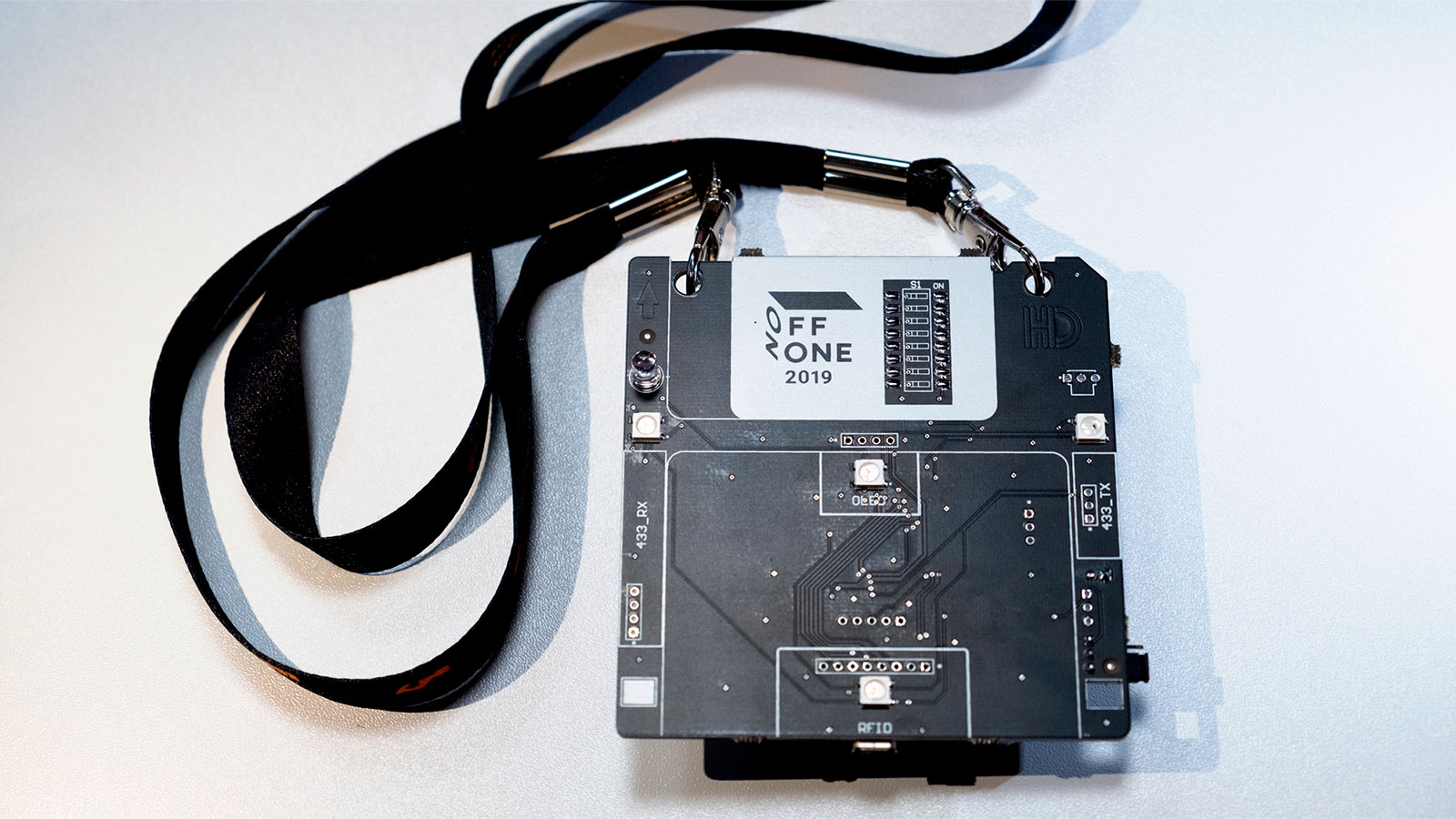

При подготовке конференции мы уделяем самое пристальное внимание концепции бейджа. В прошлом году мы сделали его в виде интерактивной печатной платы в форме дискеты 3,5 дюйма. Плату можно было тюнинговать: участники напаивали на нее дисплей, ИК-приемник и другие интересные штуки прямо на мероприятии. Подробнее об этом мы писали в посте.

Вокруг бейджа за 80 дней: по ту сторону OFFZONE

2019-07-19 в 9:03, admin, рубрики: arduino, OFFZONE, безопасность, Блог компании BI.ZONE, конференция, Носимая электроника, паяльник, Производство и разработка электроники, схемотехника, Электроника для начинающихПривет! В прошлый раз мы рассказали, каким вышел бейдж международной конференции по кибербезопасности OFFZONE 2019 и с чем его есть. Сегодня мы поделимся закулисными историями: как пришли к его созданию и чего нам стоило изобрести и произвести серию из 2000 устройств. Хронология событий, подводные камни разработки, закупки, монтажа и прочих радостей из мира электроники под катом. Поехали!

Текстолит вместо картона. Пара слов об интерактивном бейдже OFFZONE 2019

2019-06-21 в 9:48, admin, рубрики: OFFZONE, безопасность, Блог компании BI.ZONE, Носимая электроника, паяльник, Производство и разработка электроники, схемотехника, Электроника для начинающих

С чего начинается конференция? Конечно, с бейджа! Это первое, что ты получаешь на входе, целый день (или несколько) вы с ним неразлучны, а потом он висит над твоим столом, напоминая окружающим о твоей космической крутизне и профессионализме.

Поэтому бейдж для международной конференции по практической безопасности OFFZONE мы стараемся сделать запоминающимся. Бейдж-карты OFFZONE 2018 были полноценными компьютерами на базе 8-битного процессора с JVM на борту. А на OFFZONE 2019 (17–18 июня) роль бейджа участника играла интерактивная печатная плата, выполненная, в согласии с общим стилем конференции, в виде дискеты 3,5 дюйма. Олды тут?!

Читать полностью »

Wallarm Offzone2019 HackQuest

2019-06-10 в 16:44, admin, рубрики: hackquest, OFFZONE, Wallarm, информационная безопасность

Всем привет! До старта конференции Offzone2019 осталось 7 дней и команда Wallarm по этому поводу подготовила HackQuest.

Как получить проходку на OFFZONE 2019 и оффер за один день

2019-05-24 в 17:15, admin, рубрики: Go, golang, javascript, OFFZONE, python, qa, React, ReactJS, RobotFramework, selenium, testing, автоматизация тестирования, Блог компании BI.ZONE, Карьера в IT-индустрии, тестирование, Тестирование IT-систем, тестирование по

17–18 июня в Москве состоится OFFZONE 2019 — международная конференция по кибербезопасности, где свои разработки и практические исследования представят крутые специалисты из 8 стран. %Username%, предлагаем тебе убить сразу много зайцев — посетить мероприятие бесплатно, получить заряд от решения интересных задач и побороться за оффер от BI.ZONE прямо на нашем стенде. Читать полностью »

OFFZONE 2.0

2019-03-22 в 14:45, admin, рубрики: 2019, Bi.Zone, call for papers, OFFZONE, Блог компании BI.ZONE, информационная безопасность, конференции, конференцияКогда: 17–18 июня 2019

Где: Цифровое деловое пространство (Москва, Покровка, 47)

CFP: offzone.moscow/ru/2019-call-for-papers/(до 23:59 28 апреля 2019)

Купить билет: offzone.moscow/ru/2019-tickets/

17–18 июня 2019 года в Москве пройдет вторая международная конференция по практической кибербезопасности OFFZONE 2019. На площадке ЦДП (Цифровое деловое пространство на Покровке) соберутся эксперты, исследователи, участники профессионального сообщества и все неравнодушные к миру практической кибербезопасности.

Читать полностью »

«Секретики» DPAPI или DPAPI для пентестеров

2018-12-27 в 8:20, admin, рубрики: [MIS]Team, crypto, dpapi, OFFZONE, red team, информационная безопасность, Тестирование IT-системВторая статья по итогам выступления нашей команды на OFFZONE-2018. На этот раз рассмотрим доклад с MainTrack “Windows DPAPI “Sekretiki” or DPAPI for pentesters”.

Внимание! Очень много буков!

При проведении RedTeam кампаний хочется давать меньше поводов для реакции BlueTeam, но их может быть много. Например, запуск mimikatz для получения пользовательских паролей или сертификатов. Даже если мы сумели «отмазать» его от Касперского, у BlueTeam есть возможность отслеживания с помощью специализированных средств, таких как Sysmon, Microsoft ATA и т.д. В тоже время хотелось бы получить максимум информации со скомпрометированной машины пользователя. В ходе неоднократно проведенных RedTeam кампаний с противодействием настоящим BlueTeam командам мы пришли к выводам, что необходимо в максимально избегать действий, которые могу служить индикаторами компрометации системы. Достигнуть эту цель возможно с помощью использования легальных механизмов и действий, предусмотренных операционной системой для пользователя.

Одним из таких легальных инструментов является механизм DPAPI (Windows Data Protection API), который используется операционной системой и различными приложениями для шифрования чувствительных данных пользователя (прежде всего паролей, криптографических ключей и т.д.) Для конечного пользователя и его приложений DPAPI выглядит предельно просто: есть всего 2 функции – «зашифровать данные» и «расшифровать данные». В данной статье хотелось бы рассмотреть, насколько такой механизм полезен пентестерам при проведении RedTeam кампаний.

Читать полностью »

Забираем почту без sms и регистрации

2018-12-05 в 13:11, admin, рубрики: [MIS]Team, OFFZONE, pentest, red team, информационная безопасность, Тестирование IT-систем, фишингНе прошло и месяца, как мы решили, что пора написать статьи по итогу наших выступлений на OFFZONE-2018. Первая статья будет исполнена по мотивам доклада с FastTrack «MS Exchange Relay attack without sms and registration».

При проведении RedTeam использование фишинга является обязательным – можно построить великолепную защиту на периметре, но какой-нибудь пользователь поведется на фишинг и даст злоумышленнику возможность оказаться сразу внутри сети. Все прекрасно знают, что в основном для фишинга используют ссылки на сторонние сайты, по которым пользователю нужно перейти или документ с макросом. Службы безопасности под угрозой санкций «дрессируют» пользователей, говоря, что ни в коем случае нельзя нажимать на кнопочку «включить содержимое». И в принципе успех есть – пользователи на такого рода рассылки ведутся все реже. Но злоумышленники тоже не стоят на месте – фишинг становится все более интересным. От нас Заказчики также требуют каких-то интересных фишинговых рассылок. Да и мы сами заинтересованы в том, чтобы сотрудники Заказчика повелись на фишинг, и мы смогли им объяснить, на что следует обращать внимание при получении письма.

Читать полностью »