Мимикрия чрезвычайно распространена в животном мире. Чтобы было проще прятаться от хищников, или наоборот, легче подкрадываться к добыче незамеченными, звери, рептилии, птицы и насекомые приобретают окраску, схожую с окружающей местностью. Встречается мимикрия и под предметы, и, наконец, под животных других видов – более опасных, или менее вкусных.

Мимикрия чрезвычайно распространена в животном мире. Чтобы было проще прятаться от хищников, или наоборот, легче подкрадываться к добыче незамеченными, звери, рептилии, птицы и насекомые приобретают окраску, схожую с окружающей местностью. Встречается мимикрия и под предметы, и, наконец, под животных других видов – более опасных, или менее вкусных.

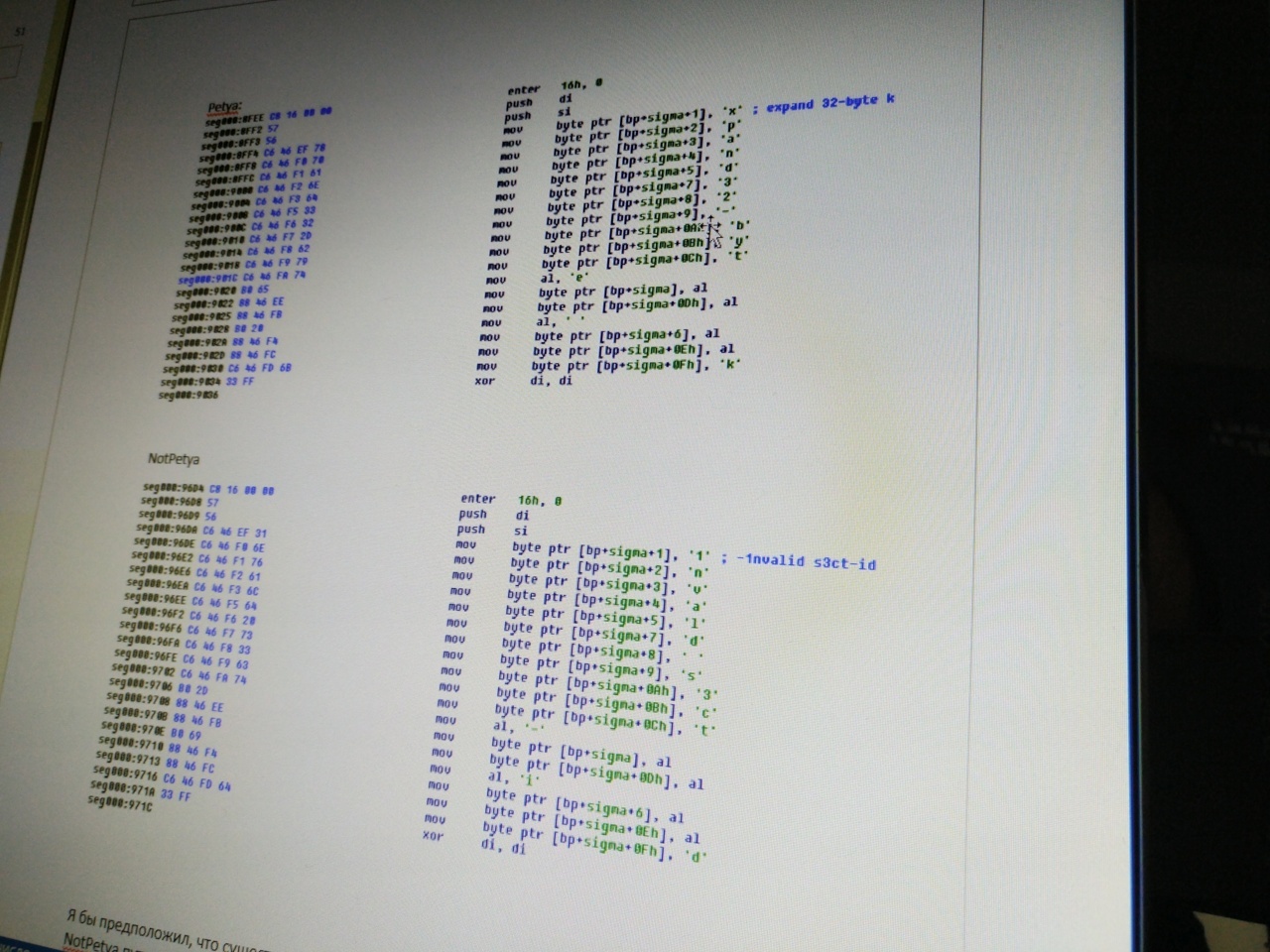

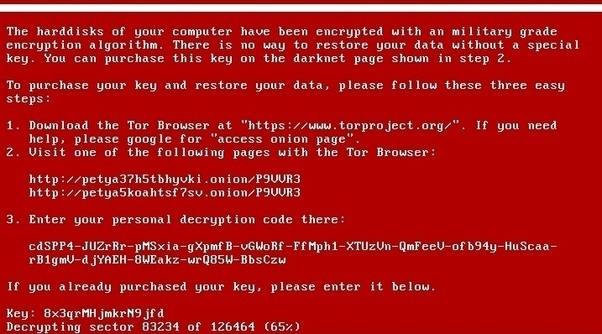

Схожим образом поступает новый троянец-вымогатель ExPetr, который вроде бы Petya, да не совсем он. Распространяясь как чума, он навел шороху в 150 странах. Один из векторов распространения, но не единственный – сладкая парочка EternalBlue и DoublePulsar, от которой многие так и не удосужились запатчиться после WannaCry.

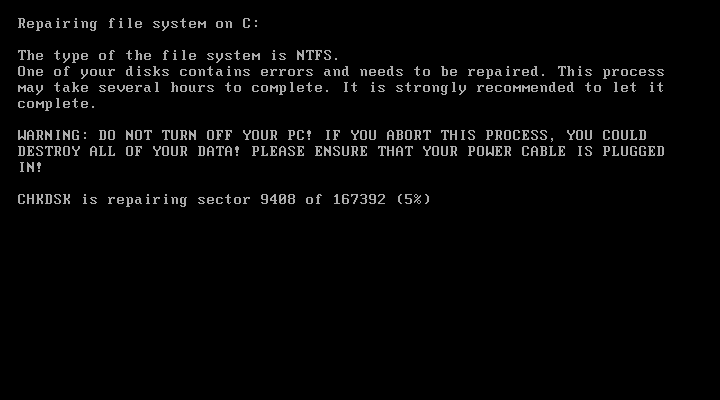

Так вот, о чем я. При внимательном рассмотрении оказалось, что ExPetr никакой не вымогатель, и самый натуральный стиратель данных. Восстановление зашифрованных данных не предусмотрено и невозможно.

Читать полностью »