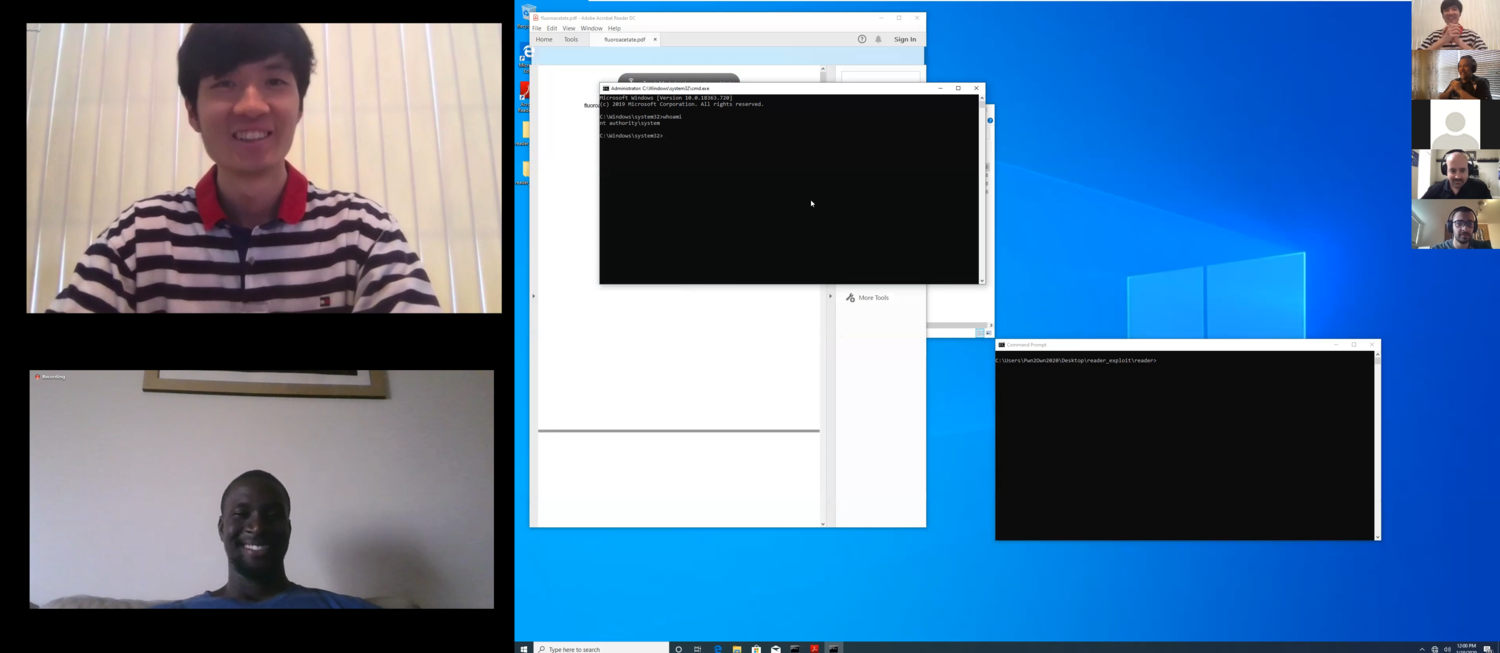

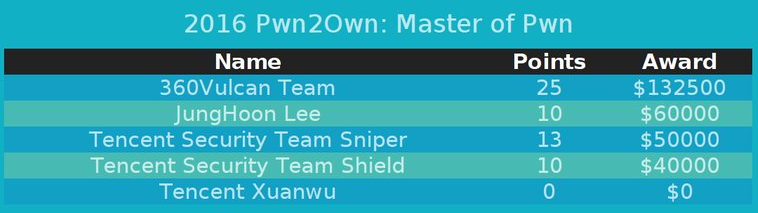

Ежегодные соревнования «белых» взломщиков Pwn2Own 2021 состоялись и в этом году. Конечно, онлайн, поскольку пандемия никуда не делась. Участников попросили попробовать взломать 23 разных продукта, чтобы продемонстрировать ранее неизвестные уязвимости и способы их эксплуатации.

Участники соревнования успешно взломали Ubuntu Desktop, Windows 10, Сhrome, Safari, Parallels Desktop, Microsoft Exchange, Microsoft Teams и Zoom. Как всегда, взламывались продукты с последними обновлениями, а не устаревшие версии. Призовой фонд соревнования в этом году составил $1 500 000, из них было выплачено $1 200 000.

Читать полностью »