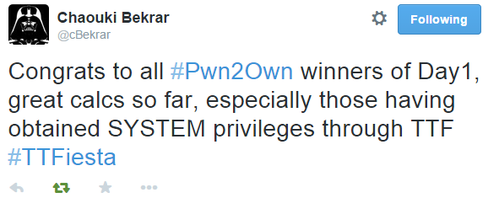

Завершился первый день известного контеста Pwn2Own 2015, на котором участникам предлагалось продемонстрировать успешные механизмы эксплуатации Remote Code Execution, а также Local Privilege Escalation уязвимостей. В этом году денежные вознаграждения были снижены, но увеличена сложность: для демонстрации брались 64-битные приложения & OS.

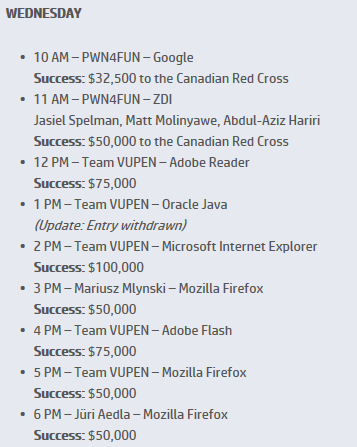

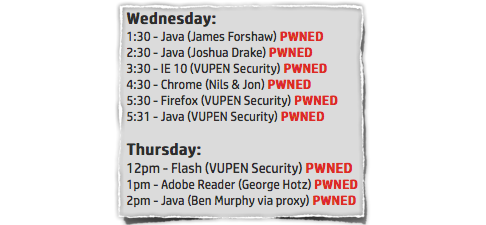

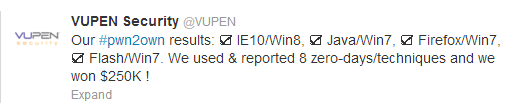

Участникам предлагалось удаленно исполнить свой код в браузерах и в известных плагинах типа Adobe Flash Player & Reader. В качестве браузеров были выбраны 64-битные версии Google Chrome, MS IE11 в режиме sandbox (EPM), Mozilla Firefox, Apple Safari, а также вышеупомянутые плагины Flash Player и Reader на IE11 в режиме sandbox. В результате успешная эксплуатация постигла все заявленные в первый день браузеры.