Вы когда-нибудь задумывались о том, как работают гуманитарные организации? Возьмем, к примеру, Красный Крест – самое известное и масштабное объединение, которое оказывает помощь жертвам военных конфликтов и разного рода природных катаклизмов. Основная задача, которая стоит перед этой организацией, – оперативно направить свои силы в зону катастрофы. Но как достичь этой оперативности?

Самым мощным информационным инструментом в наши дни являются социальные сети, поэтому неудивительно, что в какой-то момент ребятам из американского подразделения Красного Креста пришла в голову идея использовать их в своей работе. Так уж устроен современный мир: зачастую человек первым делом пишет пост на свою страничку в Twitter или Facebook, а только потом звонит куда следует.

Исследования, проведенные американским подразделением Красного Креста в 2011 году, показали, насколько мощным инструментом для коммуникации в чрезвычайных ситуациях являются социальные сети. Именно с их помощью почти треть населения США сообщит в случае форс-мажора своим близким о том, что с ними все в порядке. 80% процентов американцев также уверены, что службы экстренного реагирования обязаны мониторить интернет-площадки и соцсети, чтобы вовремя прибыть на помощь. Кстати, еще треть жителей США верит в то, что на просьбы о помощи в социальных сетях со стороны таких служб последует незамедлительная реакция.

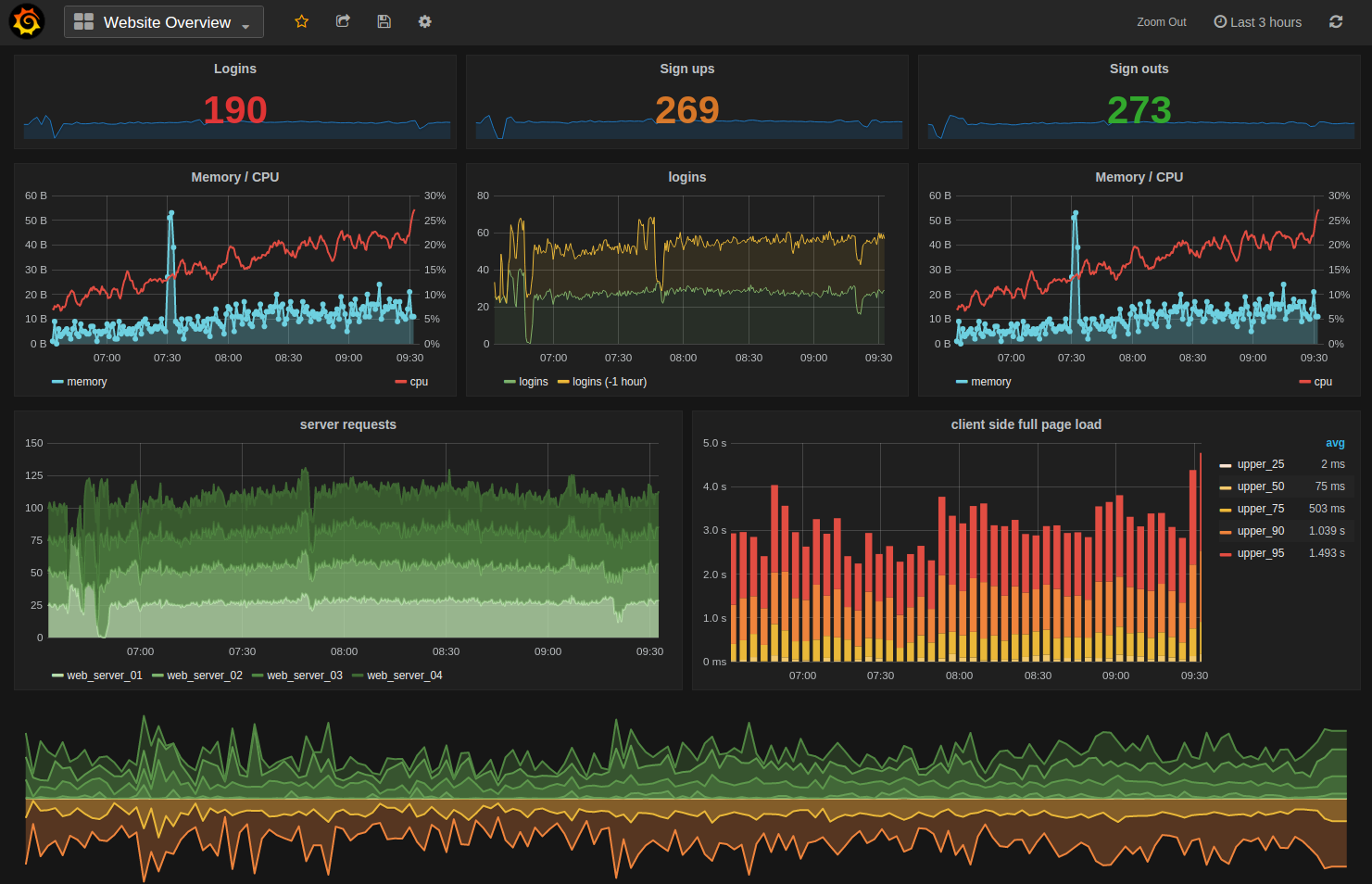

Facebook, Twitter, Flickr, YouTube и другие популярные медиаресурсы становятся частью системы быстрого реагирования на чрезвычайное происшествие – информация в них распространяется с удивительной скоростью. Порой даже подземные толчки ощущаются гораздо позже, чем успеваешь прочитать твиты о них от жителей соседних территорий. Неудивительно, что такую мощную машину в своих интересах захотел использовать и Красный Крест. В результате совместных усилий американского подразделения организации и Dell на свет появился Цифровой центр управления, расположенный в штаб-квартире Красного Креста в Вашингтоне.

Читать полностью »