Конференция DEFCON 22. Эндрю «Зоз» Брукс. Не облажайся! Часть 1

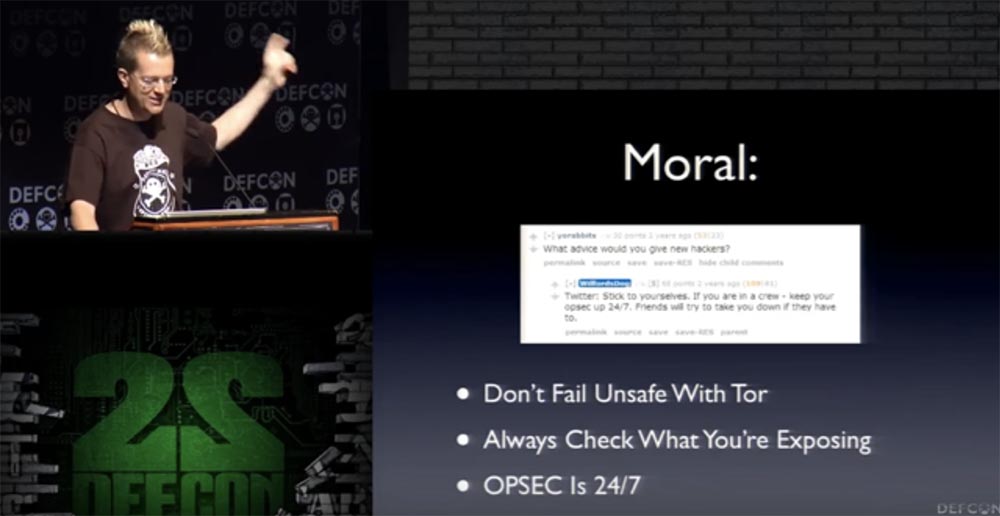

Используйте Opsec 24 часа в день 7 дней в неделю. Вы видите скриншот из чата на Reddit с Сабу, уже после того, как он стал стукачём, в котором он советует собеседнику использовать Opsec 24/7. Так что если «друзья» захотят вас утопить, они смогут это сделать. Никогда ещё ни один федеральный стукач не говорил более правдивых слов.

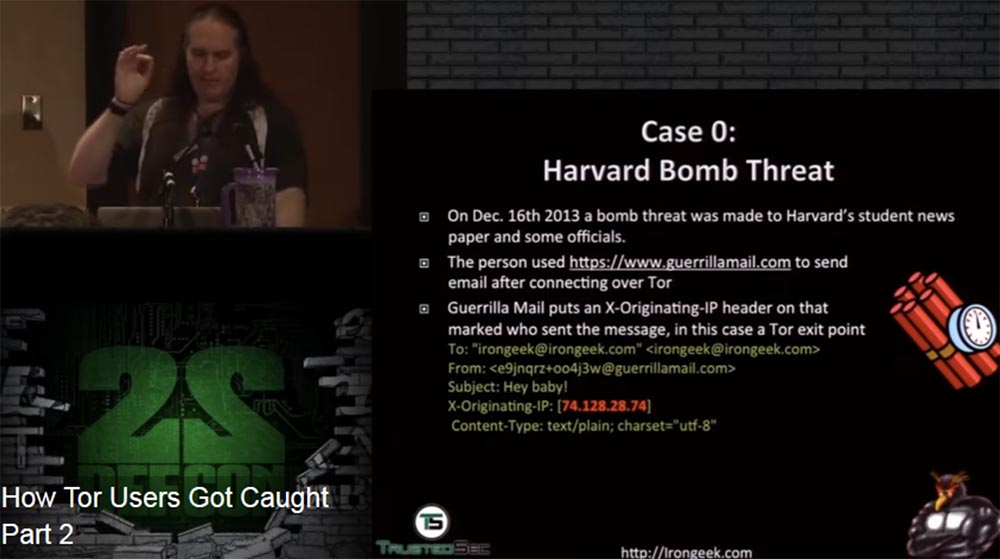

Еще один случай, о котором все мы слышали. Студент Гарварда, который сообщил об угрозе взрыва во время экзаменов. Он использовал Tor для подключения к почтовому сервису Guerilla mail, который позволяет отправлять одноразовые почтовые сообщения.

Федералы поймали его благодаря тому, что Tor добавляет исходный IP отправителя в заголовок письма. Так что Opsec в этом случае терпит неудачу. В основном такая глупость связана с инструментами конфиденциальности, с которыми вы «не дружите». Поэтому конфиденциальность должна у вас быть на завтрак, обед и ужин. Она как бекон, который всё делает лучше!

Я расскажу, как облажался этот студент. Во первых, внутренняя сеть Гарварда требует, чтобы вы зарегистрировали свой MAC-адрес. Еще одна причина, почему MIT лучше Гарварда — потому что мы этого не требуем. Итак, регистрация пользователя в сети привязана к его MAC-адресу, кроме того, они ведут логи исходящего трафика. Вполне распространённый микрокосмос наблюдения. Всё это вместе создало векторы угрозы, которые позволили «достать» этого парня. Например, следователи могли увидеть, кто зашёл на сайт и скачал установщик Tor прямо перед угрозой взрыва, или просмотреть всех, кто был привязан к известному узлу записи Tor в то время, или кто обращался к серверам каталога Tor.Читать полностью »