Анонимная криптографическая сеть виртуальных туннелей Tor обладает целым рядом достоинств. Tor легко подменяет адрес соединения, позволяя входить в обычный Интернет с использованием IP одной из выходных нод. Также можно разместить в сети Tor скрытые веб-сайты, установить реальное физическое местоположение которых будет невозможно (по крайней мере, в теории). Это и делает Tor инструментом политических активистов, наркоторговцев, журналистов и обычных пользователей Сети. При всех своих привлекательности и защищённости от прослушки и отслеживания Tor обладает значительным недостатком: он работает слишком медленно. Исследователи из Швейцарской высшей технической школы Цюриха создали концепт тороподобной анонимной сети, которая работает быстрее.

Анонимная криптографическая сеть виртуальных туннелей Tor обладает целым рядом достоинств. Tor легко подменяет адрес соединения, позволяя входить в обычный Интернет с использованием IP одной из выходных нод. Также можно разместить в сети Tor скрытые веб-сайты, установить реальное физическое местоположение которых будет невозможно (по крайней мере, в теории). Это и делает Tor инструментом политических активистов, наркоторговцев, журналистов и обычных пользователей Сети. При всех своих привлекательности и защищённости от прослушки и отслеживания Tor обладает значительным недостатком: он работает слишком медленно. Исследователи из Швейцарской высшей технической школы Цюриха создали концепт тороподобной анонимной сети, которая работает быстрее.

Читать полностью »

Рубрика «Tor» - 10

Швейцарские исследователи описали HORNET, аналог Tor, который работает быстрее

2015-08-01 в 17:51, admin, рубрики: HORNET, Tor, анонимные сети, информационная безопасность, исследования, сетевые протоколыВ России начали блокировать страницы с инструкциями по обходу блокировок

2015-05-28 в 16:39, admin, рубрики: i2p, Tor, анонимайзеры, анонимные сети, блокировки, блокировки сайтов, законодательство, законы, краудфандинг, регулирование интернета, Роскомнадзор, роскомсвобода«РосКомСвобода» краудфандит ответный судебный процесс

13 апреля Анапский городской суд Краснодарского края вынес решение по ограничению доступа к одному из разделов сайта Rublacklist.net. Оператором ресурса является проект «РосКомСвобода», созданный для пропаганды идей свободы информации и саморегуляции интернет-отрасли.

13 апреля Анапский городской суд Краснодарского края вынес решение по ограничению доступа к одному из разделов сайта Rublacklist.net. Оператором ресурса является проект «РосКомСвобода», созданный для пропаганды идей свободы информации и саморегуляции интернет-отрасли.

Переданная на блокировку страница http://rublacklist.net/bypass/ содержит подробные инструкции по обходу блокировок. Она перечисляет возможности использования серверов прокси и VPN, специальных браузерных плагинов, Турбо-режима в браузерах, Tor и I2P. В решении суда страница была названа «анонимайзером».

Читать полностью »

Люди, которые поддерживают сеть Tor, несмотря на угрозу заключения

2015-04-28 в 23:36, admin, рубрики: Tor, взлом, выходные узлы, информационная безопасность, налёт, регулирование интернета, ФБР, хакерыИмена изменены по просьбе «Ричарда», который не хотел, чтобы люди, ассоциирующие Tor с детской порнографией и торговлей оружием, изливали бы на него свой гнев.

Ричарду предстояла долгая поездка. Час назад, в полшестого утра, ему позвонила жена, Лиза. «Дом переполнен»,- сказала она тихим, но напряжённым голосом. Ричард, только что проснувшись, и пытаясь осознать звонок, подумал, что, наверно, произошла протечка воды в подвале.

Вместо этого жена объяснила, что дом переполнен агентами ФБР и все они хотят поговорить с ним. «Хорошо, выезжаю», — сказал Ричард. Он оделся, взял ноут с телефоном (требование ФБР), и вышел в ночь. Поездка по шоссе из Милуоки, где он работал программистом, в его родной Индианаполис займёт не меньше пяти часов – есть время, чтобы подумать, с чем всё это связано.

Лиза сказала, что это связано с компьютерами. Единственное, что смог придумать Ричард – это его связь с выходным узлом Tor.

Сеть Tor, которую изначально финансировал флот США, это сеть серверов, больших и малых, распределённых по всему миру. Соединяясь с сетью, пользователь отправляет свой трафик через случайные сервера, в то же время скрывая его под слоями шифрования, что делает почти невозможным отслеживание того, кто чем занимается в сети.

Читать полностью »

Не полагайтесь только на Tor: советы от человека, которого не поймали

2015-04-15 в 17:04, admin, рубрики: onymous, silk road, Tor, анонимность, информационная безопасность, метки: tor

В последнем номере журнала для хакеров 2600 человек под ником Nachash даёт свои рекомендации по правилам анонимности в интернете. Советы могут быть интересны прежде всего потому, что, несмотря на большую активность, проявляемую этим человеком, его всё ещё не поймали.

Во время получившего известность рейда ФБР по даркнет-сайтам Operation Onymous было закрыто несколько сайтов с запрещённым содержимым. Основной целью стали интернет-магазины, продающие наркотики и оружие. Но в числе прочих под раздачу попал и Doxbin, продававший различную персональную информацию – документы, номера карт соц.безопасности и другие данные. Администратор сайта Nachash, не пойман до сих пор.

Читать полностью »

Скрытая угроза для скрытых сервисов: баг в Tor позволяет проводить атаки на внутрисетевые ресурсы

2015-04-05 в 15:50, admin, рубрики: onion, p2p, Tor, информационная безопасность

На этой неделе стало известно о недоработке в протоколе Tor, позволяющей проводить на скрытые сервисы сети атаки, загружающие сервер и делающие его фактически неработоспособным. Судя по всему, проблема состоит в том, что при соединении со скрытым сервисом можно открыть очень большое число introduce-соединений с ним, которые настраивают первоначальную связь. В результате внутри сети образуется несколько контуров, включающих этот сервер и дублирующих друг друга. Ресурсы процессора и сетевого соединения сервера в результате исчерпываются.

Если окажется, что проблема действительно в этом, то её исправление потребует серьёзных изменений в протоколе работы сети, в частности взаимодействия с т.н. «мостами», предназначенными для подсоединения к сети тех узлов, которые по каким-то причинам не могут работать с ней обычным порядком (чаще всего из-за ограничений, наложенных администрацией сети – например, в результате запрета Tor).

Читать полностью »

Tor Browser без Tor

2015-03-24 в 17:35, admin, рубрики: Firefox, tbb, Tor, tor-browser, анонимность, браузеры, информационная безопасность, костыль, полезный скрипт, слежка, фингерпринтинг, метки: tor

Tor Browser — сборка из Tor, Firefox и других полезных утилит, заточенная под анонимный серфинг. Трафик пользователя проходит через анонимную сеть Tor, а браузер настроен так, чтобы оставлять на сайтах как можно меньше следов (куки, время, разрешение экрана и ещё длинный список).

Так уж получилось, что не всегда есть возможность и необходимость пропускать трафик браузера через Tor, но хочется сохранить защиту от слежки, которую не предоставляет обычный браузер. Такая ситуация может возникать по разным причинам: сайты, блокирующие подключения из Tor (редиски!), плохое подключение к сети, из-за которого жизнь за Tor становится совсем медленной.

Читать полностью »

Снифаем выходную ноду Tor’а и анализируем получившийся контент

2015-03-24 в 7:46, admin, рубрики: big data, Tor, анонимность, Блог компании Журнал Хакер, даркнет, журнал хакер, информационная безопасность, метки: tor

Концепция «сеть поверх сети» появилась далеко не вчера. Еще в середине прошлого десятилетия «Хакер» писал о луковой и чесночной маршрутизации в лице Tor и I2P и даже публиковал обзоры соответствующего софта в рубрике «Шароwarez», но настоящий интерес к ним в обществе появился на волне известных инфоповодов и громких разоблачений последнего времени. Что же представляют собой даркнеты? Кто там живет? Чем они интересуются, чем дышат, что покупают и что продают? Попробуем разобраться с этим по-хакерски: с помощью снифера и прямого погружения.

Читать полностью »

Глава Роскомнадзора сомневается в целесообразности блокировки анонимайзеров

2015-03-12 в 8:59, admin, рубрики: Tor, анонимайзеры, анонимность в сети, Законодательство и IT-бизнес, законы, запрещенные сайты, Роскомнадзор, метки: tor Как сообщает РБК, Александр Жаров, руководитель Роскомнадзора, высказался против запрета ресурсов, разрешающих анонимное посещение интернет-сайтов. «Можно ли заблокировать анонимайзеры? Да. Эффективно ли это? Нет», — рассказал он в интервью на канале «Россия 24».

Читать полностью »

Британскому парламенту объяснили, почему не стоит пытаться блокировать Tor

2015-03-10 в 16:38, admin, рубрики: Tor, блокировки, британия, парламет, регулирование интернета

В начале года британский премьер Дэвид Кэмерон выступил против возможности пользователей интернета шифровать свой трафик, избегая тем самым правительственной слежки. В связи с этим вопросом парламентская служба по науке и технологиям (Parliamentary Office of Science and Technology, POST) подготовила подробный отчёт. В документе служба доходчиво объясняет политикам, что такое Tor, и с чем придётся столкнуться, если будет принятое решение о его блокировках.

Читать полностью »

Для чего используют TOR?

2015-03-02 в 13:07, admin, рубрики: i2p, Malware, Peer-to-Peer, Tor, анонимность, детская порнография, информационная безопасность, ит-инфраструктура, метки: torВступление

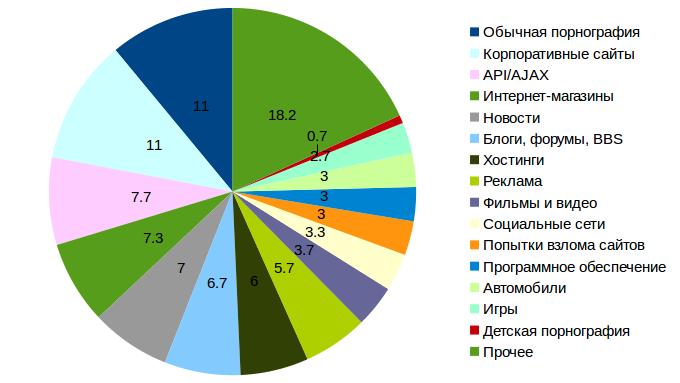

Я не буду разводить параноидальные сказки о том, что NSA и ФСБ за всеми следит. Просто примем за базовый тезис, что tor и i2p — «наше всё». К сожалению, в контексте TORа часто можно слышать только про silkroad и детскую порнографию. Мол, рассадник, раскачивающий и покушающийся.

Я управляю несколькими tor-exit node'ами и i2p маршрутизаторами. Самому старому из них уже почти год, самому молодому — примерно 4 месяца. За это время я не получил ни одного abuse report'а (я сам работаю в хостинговом бизнесе, так что хорошо представляю себе процесс реакции на «абузу» — она в первую очередь пересылается клиенту). Чтобы избежать вопросов, мой работодатель к ним не имеет никакого отношения: все эти ноды — исключительно за мой счёт, в свободное от работы время.

Не смотря на отсутствие abuse'ов, вопрос оставался: для чего люди используют TOR?

Контроль над exit node'ой позволяет посмотреть на проходящий трафик. Понятно, что мы исключаем весь шифрованный трафик (TLS, SSH), а так же весь трафик на .onion узлы. Однако, среди остального мы можем посмотреть на примерное распределение ресурсов по популярности.

Забегая вперёд, слегка упрощённый ответ на вопрос статьи:

(более подробная табличка — в конце статьи)