Декабрь 2020, вторая волна Ковида в разгаре. Я ПМ на удаленке в Американской компании. После похорон отца в Тбилиси я находился в прострации, надо было возвращаться в США и как-то менять своё положение, ведь денег, которых я зарабатывал, явно не хватало на нормальную жизнь. Сами воспоминания о моём предыдущем поиске вызывали во мне холодный озноб и какой-то внутренний голос тихо шептал: «подожди, сейчас пандемия, многие и о таком мечтают, как-нибудь выкрутишься…».

Рубрика «tpm»

Сколько мне стоило попасть в Гугл и получить повышение, не проработав там ни одного дня

2021-09-03 в 15:30, admin, рубрики: amazon, Facebook, Google, tpm, интервью, Карьера в IT-индустрии, карьера в сшаInfineon внедрила перекрёстную подпись сертификатов в своих криптографических микросхемах

2020-03-01 в 15:10, admin, рубрики: globalsign, Infineon, IoT, IoT Edge Enroll, IoT Identity Platform, Microsoft Azure, Optiga TPM SLM 9670, tpm, Trusted Platform Module, Блог компании GlobalSign, информационная безопасность, Производство и разработка электроники, умные фабрики

Умный завод четвёртого поколения (Industry 4.0) работает автономно. Роботы на конвейере общаются друг с другом, уменьшая процент брака и отходов

Один из крупнейших в мире производителей микросхем Infineon заключил соглашение с глобальным центром сертификации GlobalSign на перекрёстную подпись сертификатов, которые производитель самостоятельно выдаёт для своих промышленных криптографических чипов Optiga TPM SLM 9670. Теперь эти подписи проверяемы по цепочке вплоть до корневого центра сертификации GlobalSign, что значительно упрощает управление ими.

Читать полностью »

Проблемы TPM-FAIL позволяли хакерам похищать хранящиеся в TPM-процессорах криптографические ключи

2019-11-15 в 17:26, admin, рубрики: intel, tpm, безопасность данных, информационная безопасность, ключи шифрования, криптография, Серверное администрирование, чипы

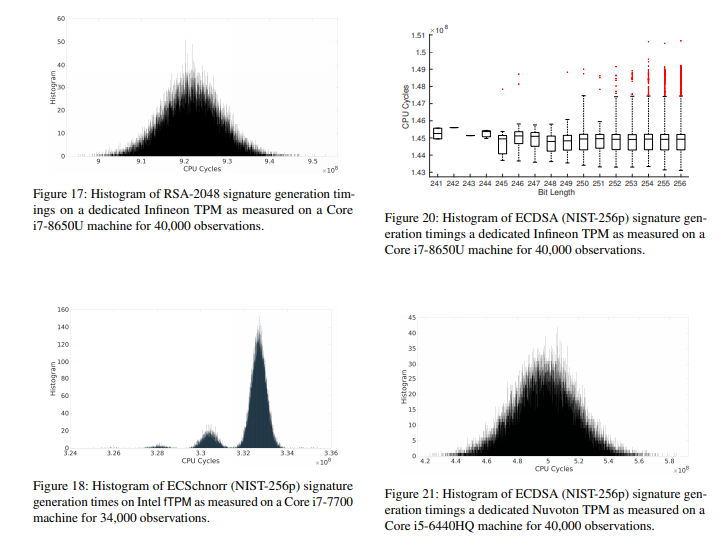

Исследователи из Вустерского политехнический института США, Любекского университета Германии и Калифорнийского университета в Сан-Диего выявили две уязвимости в TPM-процессорах. Проблемы под общим названием TPM-FAIL делали возможным для злоумышленников похищать хранящиеся в процессорах криптографические ключи.

Уязвимость CVE-2019-11090 затрагивает технологию Intel Platform Trust (PTT). Данное программное TPM-решение от Intel fTPM применяется в серверах, ПК и ноутбуках. Его используют большинство производителей компьютеров, включая Dell, HP и Lenovo. Также Intel fTPM широко используется в семействе продуктов Intel Internet of Things (IoT) для промышленности, здравоохранения и транспортных средств.

Другая уязвимость CVE-2019-16863 затрагивает чип ST33 TPM производства STMicroelectronics, который применяется на устройствах начиная от сетевого оборудования и заканчивая облачными серверами. Он является одним из немногих процессоров с классификацией CommonCriteria (CC) EAL 4+, то есть поставляется со встроенной защитой против атак по сторонним каналам. Читать полностью »

Варианты хранения криптографических ключей

2018-04-02 в 8:27, admin, рубрики: globalsign, HTTPS, jks, Key Vault, Microsoft Azure, pfx, PKI, PUF, TEE, tpm, Блог компании GlobalSign, информационная безопасность, корень доверия, криптографические токены, Облачные вычисления, Разработка для интернета вещей, связка ключей Mac OS, смарт-карты, храналища ключей, хранилище сертификатов Windows Продолжает расти популярность решений на основе PKI — всё больше сайтов переходят на HTTPS, предприятия внедряют цифровые сертификаты для аутентификации пользователей и компьютеров, S/MIME доказывает свою состоятельность и для шифрования электронной почты, и как способ проверки источника сообщений для противодействия фишингу. Но шифрование и аутентификация в этих приложениях практически бессмысленны без правильного управления ключами.

Продолжает расти популярность решений на основе PKI — всё больше сайтов переходят на HTTPS, предприятия внедряют цифровые сертификаты для аутентификации пользователей и компьютеров, S/MIME доказывает свою состоятельность и для шифрования электронной почты, и как способ проверки источника сообщений для противодействия фишингу. Но шифрование и аутентификация в этих приложениях практически бессмысленны без правильного управления ключами.

Каждый раз при выдаче цифрового сертификата от центра сертификации (ЦС) или самоподписанного сертификата нужно сгенерировать пару из закрытого и открытого ключей. Согласно лучшим практикам, ваши секретные ключи должны быть защищены и быть, ну… секретными! Если кто-то их получит, то сможет, в зависимости от типа сертификата, создавать фишинговые сайты с сертификатом вашей организации в адресной строке, аутентифицироваться в корпоративных сетях, выдавая себя за вас, подписывать приложения или документы от вашего лица или читать ваши зашифрованные электронные письма.

Во многих случаях секретные ключи — личные удостоверения ваших сотрудников (и, следовательно, часть персональных данных организации), так что их защита приравнивается к защите отпечатков пальцев при использовании биометрических учётных данных. Вы же не позволите хакеру добыть отпечаток своего пальца? То же самое и с секретными ключами.

В этой статье мы обсудим варианты защиты и хранения закрытых ключей. Как вы увидите, эти варианты могут незначительно отличаться в зависимости от типа сертификата(ов) и от того, как вы его используете (например, рекомендации для сертификатов SSL/TLS отличаются от рекомендаций для сертификатов конечных пользователей).

Читать полностью »

Безумная тачка, полулегальный TPM и жидкий азот: чем запомнился NeoQUEST-2014

2014-10-09 в 9:15, admin, рубрики: Conference, hackquest, MESH, Mesh-сети, neoquest, tpm, txt, Блог компании НеоБИТ, информационная безопасность, конференция, неоквест

Привет! В этой статье мы поделимся с читателями материалами докладов NeoQUEST-2014, который состоялся 3 июля в Санкт-Петербурге, и расскажем о самом мероприятии.

Итак, под катом:

- презентации докладов:

— «В заMESHательстве: насколько безопасны mesh-сети?»

— «Интернет в порядке вещей»

— «Небесполезный PC Speaker»

— «tpm.txt: на что способно заморское железо?»

— «Как украсть кота по USB»

— «Автомобиль как большой смартфон: киберугрозы безопасности» - презентация и много фотографий с хронологией cold-boot attack;

«Отмороженный» компьютер и полезный «Хрюкер»: чем удивит NeoQUEST-2014

2014-06-27 в 9:43, admin, рубрики: Conference, hackquest, intel, Mesh-сети, neoquest, tpm, Блог компании НеоБИТ, информационная безопасность, неоквест, хакинг, хакквест, метки: conference, hackquest, intel, neoquest, tpm, неоквест, хакинг, хакквест  Осталось меньше недели до NeoQUEST-2014, и мы еще раз выделим ключевые аспекты мероприятия, ради которых всем интересующимся информационной безопасностью стоит посетить нас! Тем более, что наш список докладов был расширен.

Осталось меньше недели до NeoQUEST-2014, и мы еще раз выделим ключевые аспекты мероприятия, ради которых всем интересующимся информационной безопасностью стоит посетить нас! Тем более, что наш список докладов был расширен.

Напомним, что NeoQUEST пройдет в Питере, и вход для всех зарегистрировавшихся на сайте — бесплатный!

Из ключевых событий NeoQUEST:

1. Cold-boot атака. Сначала докладчик расскажет о том, что такое TPM, научит пользоваться TPM версии 1.2 и AES-NI, расскажет про Intel TXT, и все это — с примерами исходников реальных открытых проектов. «На пальцах» будет рассказано, как работает BitLocker, как он использует TPM. А затем — демонстрация взлома BitLocker'а методом холодной перезагрузки. Кто-то из зрителей даже сможет помочь нам в организации атаки! Под катом — маленькое видео с нашим экспериментом с жидким азотом «в рабочих условиях».

Читать полностью »

Доклады и конкурсы на NeoQUEST-2014

2014-06-06 в 13:13, admin, рубрики: hackquest, intel, Mesh-сети, neoquest, tpm, txt, Блог компании НеоБИТ, информационная безопасность, неоквест, соревнования хакеров, метки: hackquest, neoquest, неоквест, соревнования хакеров

Уже скоро в Санкт-Петербурге состоится масштабное мероприятие по кибербезопасности NeoQUEST-2014: с увлекательными докладами из практики информационной безопасности, зрелищными демонстрациями атак и веселыми конкурсами как для начинающих хакеров, так и для настоящих профи! В рамках NeoQUEST традиционно состоится финальный поединок победителей онлайн-тура хак-квеста!

Вход на NeoQUEST-2014 свободный! Необходима лишь регистрация тут.

Темы докладов основной технической программы NeoQUEST-2014:

1. «tpm.txt: на что способно заморское железо?»: доклад про технологии TPM и TXT, аппаратные средства защиты.

2. «I2P и TOR: казнить нельзя помиловать. Анонимность в Интернет – иллюзия или реальность?»: анонимные децентрализованные сети I2P и TOR, их достоинства и вектора атак на них.

3. «В заMESHательстве: насколько безопасны mesh-сети?»: доклад о mesh-сетях, рассматривается взгляд с двух противоположных сторон.

4. «Как украсть кота по USB»: перехват личных данных, таких как фотографии, видео, контакты с вашего смартфона по USB-протоколу и пути возможного противостояния атаке.

5. «Автомобиль как большой смартфон: киберугрозы безопасности»: кибератаки на CAN-шину вашего авто.

6. «L4»: загадочный доклад с не менее загадочным названием!

Под катом — еще больше про доклады, конкурсы, демонстрации и, конечно, сам хак-квест!

Читать полностью »

Правительство Германии предостерегает ведомства страны от использования Windows 8

2013-08-24 в 14:43, admin, рубрики: tpm, Windows 8, информационная безопасностьЕсли верить «утечке» документов из германской Федерального Ведомства по Информационной Безопасности (BSI), опубликованных Die Zeit, IT-эксперты считают, что Windows 8 — новая, заточенная под тач-скрин, супер-пуперская, но слабо продающаяся ОС от Microsoft — несет в себе серьезную угрозу для безопасности данных. Она позволяет Microsoft удаленно взаимодействовать с компьютером через встроенный бекдор. Ключи от этого бекдора, по всей вероятности, есть у NSA, а также — что довольно иронично — и у китайцев.

Немного про UEFI и Secure Boot

2013-07-03 в 20:31, admin, рубрики: EFI, linux, Secure Boot, tpm, trusted computing, UEFI, windows, информационная безопасность, метки: EFI, Secure Boot, tpm, trusted computing, UEFIUEFI

UEFI (Unified Extensible Firmware Interface) — замена устаревшему BIOS. Эта спецификация была придумана Intel для Itanium, тогда она еще называлась EFI (Extensible Firmware Interface), а потом была портирована на x86, x64 и ARM. Она разительно отличается от BIOS как самой процедурой загрузки, так и способами взаимодействия с ОС. Если вы купили компьютер в 2010 году и позже, то, вероятнее всего, у вас UEFI.Читать полностью »