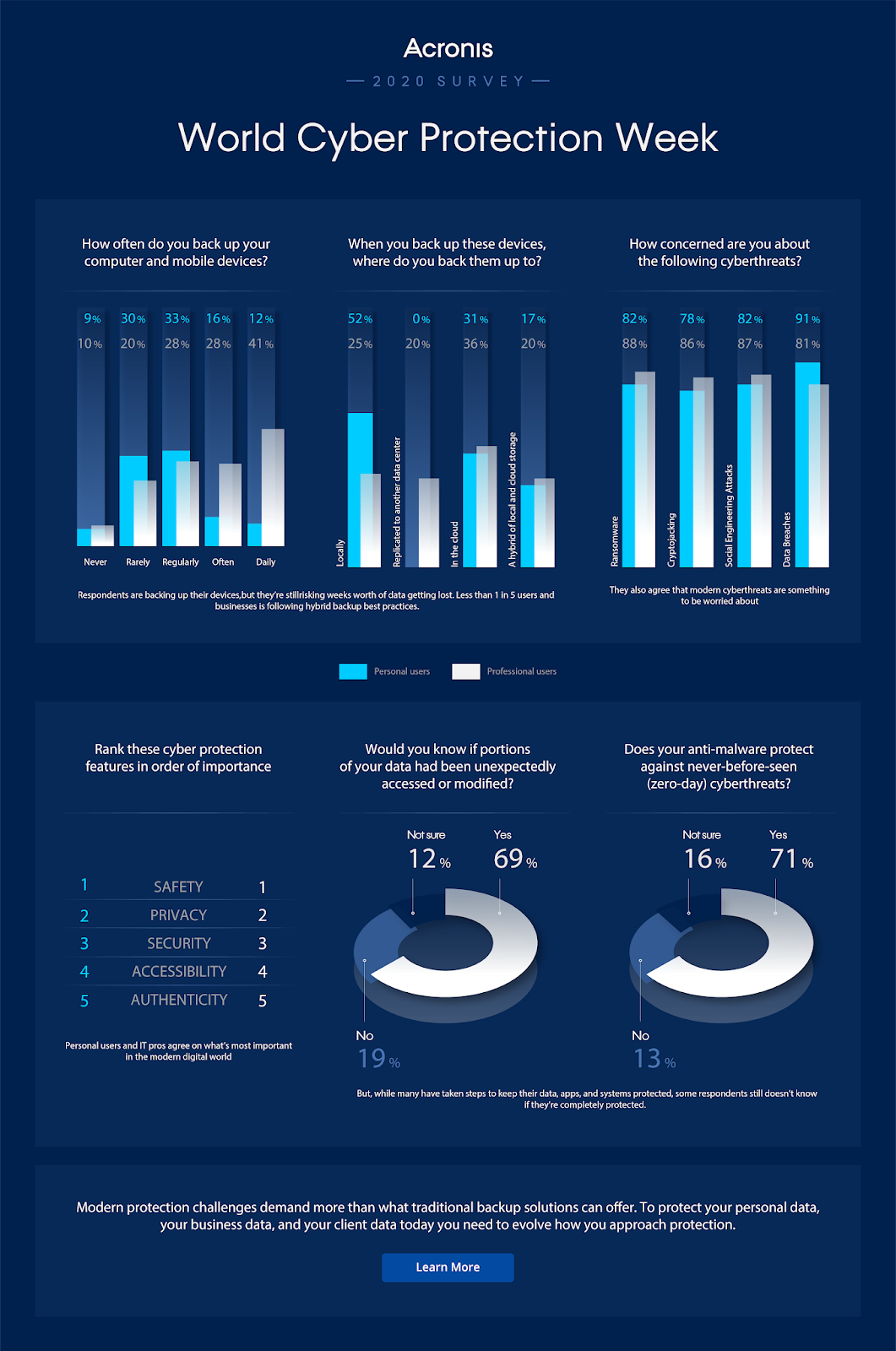

Привет! Хотим поделиться с вами статистикой, которую удалось собрать в ходе нашего пятого глобального опроса. О том, по какой причине чаще происходили потери данных, каких угроз больше всего боятся пользователи, как часто сегодня делают резервные копии и на какие носители, а главное, почему потерь данных будет только больше — читайте под катом.

Рубрика «угрозы»

Новые угрозы конфиденциальным данным: результаты глобального исследования Acronis

2020-04-03 в 10:35, admin, рубрики: ransomware, антивирусная защита, Блог компании Acronis, Восстановление данных, защита инфраструктуры, исследование, Исследования и прогнозы в IT, криптоджекинг, программы-вымогатели, резервное копирование, социальная инженерия, угрозы, хранение данныхЕжегодный отчет Qrator Labs о сетевой безопасности и доступности

2020-02-08 в 11:25, admin, рубрики: 2019, BGP, ddos-атаки, tcp, Блог компании Qrator Labs, защита, информационная безопасность, инфраструктура, отчёт, сетевая доступность, угрозы

Есть у нас в Qrator Labs такая традиция — в начале, а февраль это точно не конец, каждого года публиковать отчет о годе предыдущем.

Как и любая многолетняя сущность, она обрастает множеством сопутствующих историй. К примеру, уже стало «доброй» приметой, когда в начале января на наши корпоративные страницы заходит очередная DDoS-атака, которую мы не успеваем разобрать в отчете. 2020 год стал наполовину исключением — вектор атаки мы успели писать (TCP SYN-ACK-амплификация), но именно к нам, на qrator.net, гость пожаловал только 18 января, зато сразу с гостинцами: 116 Gbps при 26 Mpps.

Стоит признаться, что пересказывать события ушедшего года — жанр специфический. Поэтому мы решили в процессе рефлексии сосредоточиться и на том, что будет происходить — в первую очередь с нашей командой и продуктом — в текущем году, так что не удивляйтесь читая о наших планах по разработке.

Начнём мы с двух самых интересных нам тем прошлого года: SYN-ACK-амплификации и BGP-«оптимизации».

Читать полностью »

Xerox начала реализовывать план по враждебному поглощению HP

2020-01-25 в 15:50, admin, рубрики: HP, Xerox, Законодательство в IT, отказ, поглощение, противостояние, сделка, угрозы

23 января 2020 года компания Xerox объявила о своих планах номинировать одиннадцать новых независимых директоров в совет директоров HP на ежегодном собрании этой компании. Таким образом Xerox в агрессивной форме хочет оказать давление на компанию HP, ее акционеров и совет директоров, фактически сменив его состав на лояльный к себе.

Читать полностью »

YouTube будет удалять видео со скрытыми угрозами и оскорблениями

2019-12-12 в 14:05, admin, рубрики: Google, YouTube, видео, монетизация, насилие, Работа с видео, Социальные сети и сообщества, угрозы

YouTube изменил правила публикации видео. Платформа пообещала удалять тот контент, который содержит или подразумевает скрытые угрозы. Кроме того, вводятся ограничения на использование унижающей лексики.

«Мы больше не будем разрешать контент, злонамеренно оскорбляющий кого-либо на основании принадлежности к той или иной расе, полу или сексуальной ориентации», — заявил вице-президент YouTube Мэтт Халприн. Читать полностью »

Xerox в ультимативной форме пригрозила HP после отказа на предложение о покупке и слиянии

2019-11-22 в 6:40, admin, рубрики: HP, Xerox, Настольные компьютеры, Ноутбуки, отказ, периферия, поглощение, сделка, угрозы

Cовету директоров компании HP до 25 ноября 2019 года предлагается согласиться на проведение взаимной юридической экспертизы между HP и Xerox по поводу слияния компаний. В противном случае Xerox может начать процедуру выкупа акций HP напрямую у акционеров компании, причем эти действия совет директоров HP не сможет запретить.

Читать полностью »

Определены угрозы, в ответ на обнаружение которых Роскомнадзор сможет переходить на централизованное управление Рунетом

2019-11-06 в 15:40, admin, рубрики: закон о Рунете, Законодательство в IT, интернет, информационная безопасность, Роскомнадзор, Сетевые технологии, угрозы

Правительство определило список угроз устойчивости, безопасности и целостности функционирования на территории РФ интернета и сети связи общего пользования.

Читать полностью »

Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз

2018-03-25 в 21:05, admin, рубрики: microsoft, NIST, арм кбр, банки, Законодательство и IT-бизнес, информационная безопасность, криптография, модели, персональные данные, платежные системы, стандарты, угрозы, ФСБ, ФСТЭК, цб рфВ предыдущей публикации цикла мы сформировали базовые требования к системе информационной безопасности безналичных платежей и сказали, что конкретное содержание защитных мер будет зависеть от модели угроз.

Для формирования качественной модели угроз необходимо учесть существующие наработки и практики по данному вопросу.

В этой статье мы проведем экспресс обзор порядка 40 источников, описывающих процессы моделирования угроз и управления рисками информационной безопасности. Рассмотрим как ГОСТы и документы российских регуляторов (ФСТЭК России, ФСБ России, ЦБ РФ), так и международные практики.

Читать полностью »

Загрузка ОС на ARM

2017-09-27 в 8:06, admin, рубрики: android, Application Processor, Cortex, Device Tree, linux, rtos, SDK, TEE, Trusted Execution Environment, TrustZone, Блог компании Аладдин Р.Д., информационная безопасность, криптография, микроконтроллеры, ОС, Разработка под Linux, системное программирование, смартфоны, телефоны, угрозыНедавно попросили в двух словах рассказать серьезным людям о загрузке операционной системы на ARM и дать оценку угроз безопасности этого процесса. Вообще ARM-процессоров и вообще ОС. Вы понимаете, все ведь слышали про эти ARM, и что такое ОС тоже все знают. Желательно, на уровне квадратиков со стрелками.

Загрузка ARM в четырех прямоугольниках — под катом.

Читать полностью »

Эксперты по кибербезопасности считают, что британские подлодки с ядерными боеголовками плохо защищены от взлома

2017-06-02 в 10:42, admin, рубрики: Trident, информационная безопасность, подлодка, угрозы, метки: trident

Информационные технологии становятся все более совершенными, они проникают во все сферы жизни и работы человека. В первую очередь это относится, конечно, к военному делу, ведь та же Всемирная паутина появилась благодаря военному проекту ARPANET. Сейчас все связано со всем, и устройства военного назначения — не исключение. Считается, что такие системы очень хорошо защищены от киберпреступников, но так ли это на самом деле?

Специалисты из организации British American Security Information Council (BASIC) считают, что нет. В частности, они изучили защиту британских подводных лодок с ядерными боеголовками на борту и обнаружили, что взломать эту защиту можно при помощи нескольких методов, разработанных за последние несколько лет. Также не исключено, что группа злоумышленников, задавшись целью получить доступ к ресурсам подводной лодки, разработает ряд новых специализированных техник взлома и специфическое ПО.

Читать полностью »