Клиентская часть ПО для видеоконференцсвязи Zoom под Windows подвержена уязвимости UNC path injection, сообщает ресурс BleepingСomputer. В частности, проблема связана с чатом: клик по ссылке, присланной в чат, может привести к компрометации данных учетной записи пользователя в операционной системе и исполнению вредоносного кода на локальной машине.

Рубрика «уязвимость» - 3

В Zoom обнаружена уязвимость, способная привести к компрометации учетных записей Windows

2020-04-01 в 18:01, admin, рубрики: UNC path injection, zoom, видеоконференцсвязь, информационная безопасность, удаленная работа, уязвимостьНайдена уязвимость в pppd, позволяющая удаленно выполнить код с правами root

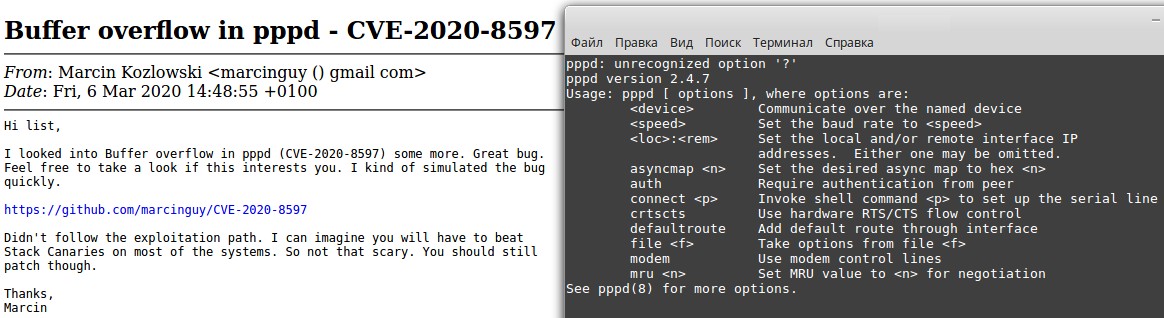

2020-03-09 в 4:56, admin, рубрики: github, pppd, информационная безопасность, обновление, проблема, Сетевые технологии, уязвимость

В начале марта 2020 года специалисты обнародовали информацию о найденной ранее уязвимости в демоне протокола Point-to-Point Protocol Daemon (PPPD) — в нем не менее семнадцати лет существовала ошибка в коде проверки размера поля rhostname. Используя эту ошибку злоумышленник мог отправить пакет с типом EAPT_MD5CHAP, включающий очень длинное имя хоста, не вмещающийся в выделенный буфер, что давало ему возможность перезаписать данные за пределами буфера в стеке и добиться удаленного выполнения своего кода с правами root.

Читать полностью »

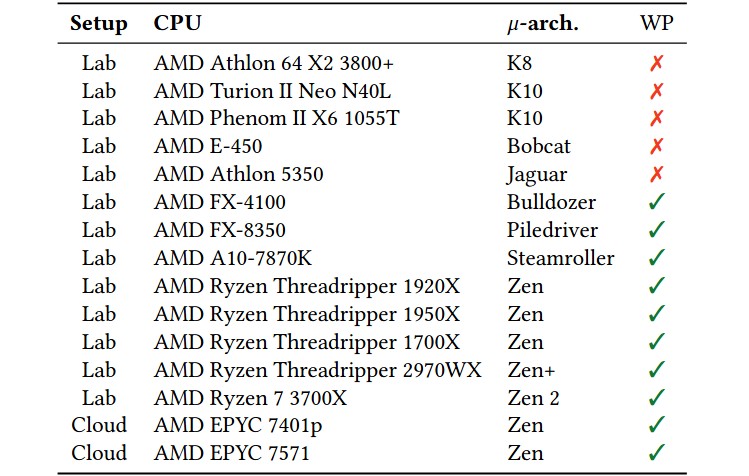

Исследователи обнаружили уязвимости в процессорах AMD на базе микроархитектур Bulldozer, Piledriver, Steamroller и Zen

2020-03-08 в 6:50, admin, рубрики: amd, атака, информационная безопасность, микрокод, Настольные компьютеры, проблема, Процессоры, уязвимость

Таблица с протестированными процессорами AMD, галочкой отмечены экземпляры, в реализации системы предсказания канала кэша первого уровня которых были успешно выполнены атаки по сторонним каналам.

Согласно информации издания Tom's Hardware, исследователи из Грацского технического университета смогли реализовать два новых метода атак по сторонним каналам, манипулирующих утечками данных в процессе работы механизма предсказания каналов кэша первого уровня некоторых процессоров AMD.

Читать полностью »

Intel х86 Root of Trust: утрата доверия

2020-03-05 в 13:19, admin, рубрики: CSME, drm, intel, Блог компании Positive Technologies, информационная безопасность, уязвимость, чипсет

Изображение: shutterstock

Вот и настал момент, которого, возможно, больше всего боялись системные архитекторы, инженеры и специалисты по безопасности компании Intel: была найдена ошибка в неперезаписываемой области памяти (ROM) подсистемы Intel Converged Security and Management Engine, и эта ошибка ставит под сомнение все усилия компании по созданию корня доверия и фундамента безопасности на ее платформах.

И дело здесь даже не в том, что ошибки микропрограммного обеспечения (firmware), которое «зашито» в бортовой памяти Mask ROM микропроцессоров и чипсетов, уже невозможно исправить, а скорее в том, что найденная ошибка разрушает цепочку доверия всей платформы в целом, позволяя скомпрометировать ее аппаратную основу.Читать полностью »

«Культурный код: секреты чрезвычайно успешных групп и организаций» — заметки из книги

2020-02-06 в 15:08, admin, рубрики: Карьера в IT-индустрии, культура организации, лидерство, обзор книги, общение, принадлежность, психологическая безопасность, управление персоналом, уязвимостьЯ прослушал книгу "Культурный код" Даниела Койла ("The Culture Code: The Secrets of Highly Successful Groups" by Daniel Coyle) после прочтения отрывка, который оставил впечатление «вот оно!»

Вся книга оказалась на том же уровне, что и вступление. Она полностью поменяла мое представление о работе в командах. Пока из всех книг о работе которые я прочитал, я думаю что «Культурный код» повлиял на меня больше всего. На второе место и третье место я бы поставил "В работу с головой" Кэла Ньюпорта ("Deep Work" by Cal Newport) и "Принципы" Рэя Далио ("Principles: Life and Work" by Ray Dalio).

На мой взгляд, «Культурный код» обязателен к прочтению всем, кто работает в команде.

Этот пост — мои заметки из книги.

Читать полностью »

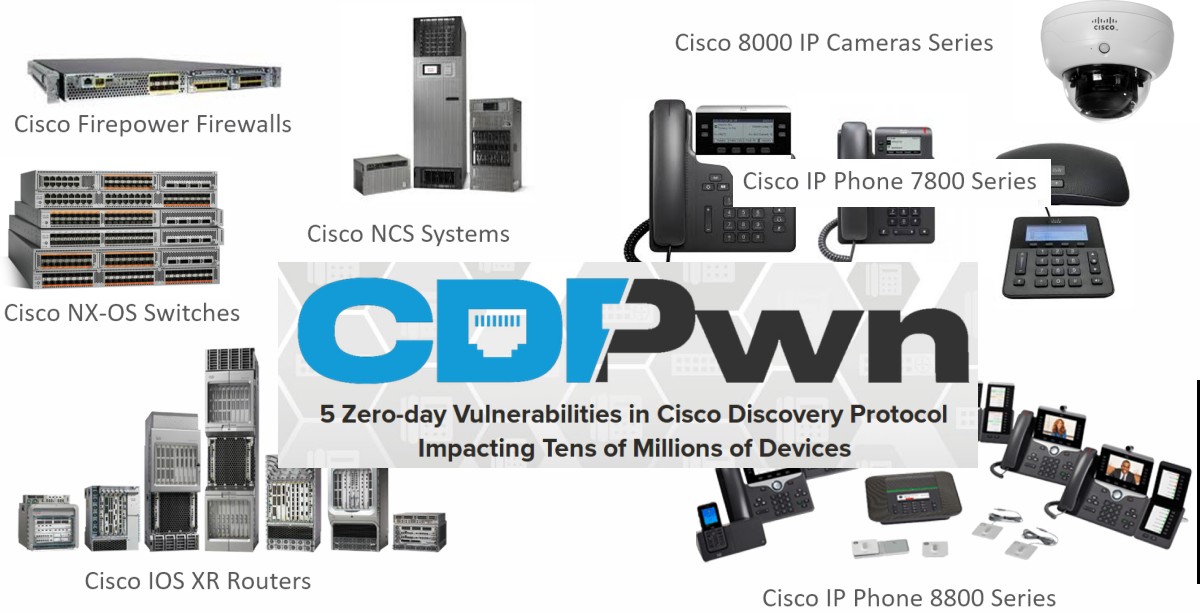

Cisco закрыла пять критических уязвимостей протокола CDP

2020-02-06 в 12:40, admin, рубрики: cdp, CDPwn, Cisco, информационная безопасность, Сетевое оборудование, Сетевые технологии, уязвимость

5 февраля 2020 года компания Cisco выпустила обновления безопасности для многих своих продуктов, закрывающие недавно найденные пять уязвимостей, получивших общее название CDPwn и «высокий» статус важности. Эти уязвимости специалисты компании Armis обнаружили в текущей реализации проприетарного протокола Cisco Discovery Protocol (CDP) для многих устройств Cisco (роутеры, межсетевые экраны, коммутаторы, VoIP-телефоны и IP-камеры).

Читать полностью »

checkm8 для Lightning-видеоадаптеров Apple

2020-01-30 в 9:18, admin, рубрики: apple, exploit, vulnerability, информационная безопасность, реверс-инжиниринг, уязвимость

Появление эксплойта checkm8 можно назвать одним из важнейших событий прошедшего года для исследователей продукции Apple. Ранее мы уже опубликовали технический анализ этого эксплойта. Сейчас сообщество активно развивает джейлбрейк checkra1n на основе checkm8, поддерживающий линейку устройств iPhone от 5s до X и позволяющий установить на iOS пакетный менеджер Cydia и с его помощью устанавливать различные пакеты и твики.

checkm8 в значительной степени опирается на смещения различных функций в SecureROM и данных в SRAM. В связи с этим могут возникнуть вопросы: как изначально был извлечен SecureROM конкретного устройства? Был ли он извлечен с помощью уязвимостей, лежащих в основе checkm8, или каким-то другим образом?

Наверное, ответить на эти вопросы могут лишь сами исследователи, принимавшие участие в разработке checkm8. Однако, в этой статье мы расскажем об одном из подходов к извлечению SecureROM, основанном на уязвимостях, используемых в checkm8, и требующем минимальных знаний о структуре памяти устройства. Описанный метод не является универсальным и будет работать только на устройствах без технологии безопасности W^X. В качестве примера мы рассмотрим Lightning-видеоадаптер Apple (да, в этом адаптере есть свой SoC с SecureROM) и продемонстрируем не только извлечение SecureROM, но и полную реализацию функциональности checkm8 для этого адаптера.

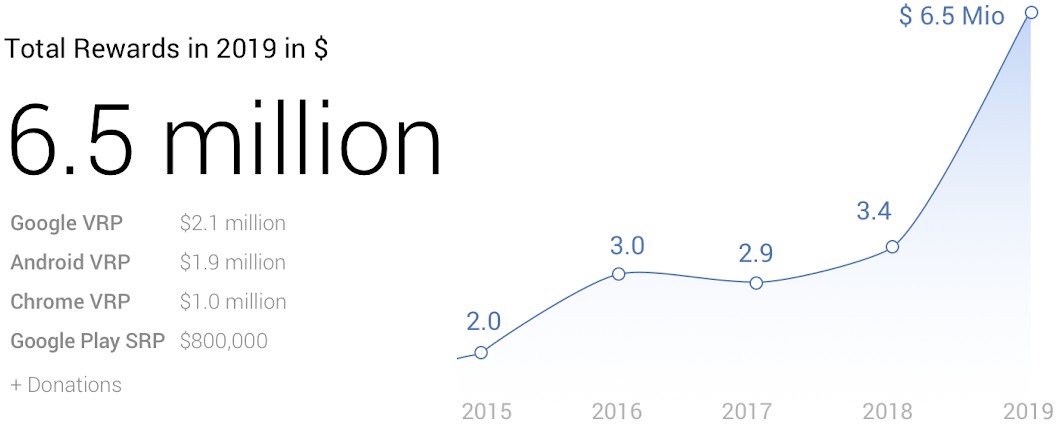

В 2019 году Google выплатила $6,5 млн в качестве вознаграждения за выявление уязвимостей в своих продуктах

2020-01-29 в 12:10, admin, рубрики: android, Google, бонус, выплата, информационная безопасность, поиск, уязвимость

Google опубликовала итоговые результаты программ выплат вознаграждений независимым исследователям за выявление уязвимостей в своих продуктах. В 2019 году общая сумма выплаченных компаний вознаграждений составила $6.5 млн долларов. Это почти в два раза больше, чем ежегодные выплаты по программам вознаграждений, сделанные компанией в 2016-2018 годах.

Читать полностью »

Уязвимость CVE-2020-0601, компрометирующая инфраструктуру открытых ключей ОС Windows

2020-01-14 в 20:38, admin, рубрики: CVE, patch tuesday, уязвимость, уязвимость в windowsОбнаруженная уязвимость касается корневой части проверки сертификатов в Windows и делает невозможной проверку легитимности ПО. Это открывает злоумышленникам возможность обхода технологий защиты ОС и части модулей антивирусной защиты. Это многократно повышает риски успешного заражения узлов сети вирусным ПО.

Читать полностью »

Ищем подходящий автомобиль…

2019-12-18 в 14:08, admin, рубрики: bug bounty, информационная безопасность, Программирование, реверс-инжиниринг, ситимобил, такси, уязвимостьВ субботу вечером я, как всегда, сидел и снифил трафик со своего телефона. Внезапно, открыв приложение «Ситимобил» я увидел, что один интересный запрос выполняется без какой-либо аутентификации.

Это был запрос на получение информации о ближайших машинах. Выполнив этот запрос несколько раз с разными параметрами я понял, что можно выгружать данные о таксистах практически в реалтайме. Вы только представьте, сколько интересного можно теперь узнать!