Компания Thermaltake официально представила компьютерный корпус Core G3, впервые показанный на выставке Computex 2016. Новинка уже доступна для приобретения в Европе по цене 70 евро.

Архив за 26 августа 2016 - 2

Создатели компьютерного корпуса Thermaltake Core G3 предлагают крепить системную плату вверх тормашками

2016-08-26 в 15:55, admin, рубрики: Новости, метки: новостиSecurity Week 34: уязвимость в iOS, Powershell-троян, коллизии против 3DES и Blowfish

2016-08-26 в 15:49, admin, рубрики: 3des, blowfish, iOS, klsw, powershell, Блог компании «Лаборатория Касперского», информационная безопасность Уязвимости в iOS — это определенно главная новость недели. Вчера компания Apple выпустила срочный апдейт для своих мобильных устройств, и в этот раз, пожалуй, действительно надо быстрее обновиться. Уязвимость была обнаружена лабораторией Citizen Lab в Университете Торонто и компанией Lookout. На сайте Citizen Lab опубликован подробный отчет, и пожалуй именно он делает событие особенно важным, так как дает важный контекст о том, как дыра эксплуатировалась до обнаружения. Это не так уж часто происходит.

Уязвимости в iOS — это определенно главная новость недели. Вчера компания Apple выпустила срочный апдейт для своих мобильных устройств, и в этот раз, пожалуй, действительно надо быстрее обновиться. Уязвимость была обнаружена лабораторией Citizen Lab в Университете Торонто и компанией Lookout. На сайте Citizen Lab опубликован подробный отчет, и пожалуй именно он делает событие особенно важным, так как дает важный контекст о том, как дыра эксплуатировалась до обнаружения. Это не так уж часто происходит.

Уязвимости CVE-2016-4655 и 4656 затрагивают ядро iOS: если первая может обеспечить утечку данных, то эксплуатация второй приводит к выполнению произвольного кода. Еще одна уязвимость (CVE-2016-4657, хотя в отчете Lookout порядок нумерации другой) обнаружена в компоненте WebKit и также приводит к выполнению произвольного кода при посещении зараженного вебсайта. Все три уязвимости используются комплексно: сначала заражение через веб-сайт, потом джейлбрейк устройства, причем с использованием публично доступных джейлбрейк-компонентов (Cydia).

Расследование, закончившееся обнаружением уязвимостей, началось с подозрительных SMS со ссылками, которые гражданский активист Ахмед Мансур переслал в Citizen Lab. По клику на ссылку на телефон скрытно устанавливался шпионский модуль, который блокировал обновления устройства, и собирал данные из популярных мессенджеров, программ для общения в соцсетях и так далее. По мнению представителя Lookout, эта дыра могла использоваться начиная с 2013 года и версии iOS 7. Кроме того, в истории есть и политический подтекст: в Citizen Lab утверждают, что данный образец кибероружия был разработан одной из компаний, специализирующейся на продаже подобных систем государственным и правоохранительным органам. Впрочем с выпуском патчей информация об эксплойтах и методах атаки может начать использоваться более широко, посему повторюсь — стоит обновиться прямо сейчас.

Читать полностью »

Цензура и рассмотрение правительством игр в Китае

2016-08-26 в 15:34, admin, рубрики: игры, китай, контроль, копирайт, электронное правительствоСобственно, многие, кто следит за ИТ-новостями, слышали о том, что с 2016 года в Китае для выпуска игры необходимо одобрение от правительственного органа. Так как я более-менее в теме, хочу об этом рассказать подробнее.

Так вот китайский портал ahgame.com иронизирует на эту тему. 行政审批 — рассмотрено правительством.

Читать полностью »

Тёмные паттерны в действии. WhatsApp объяснил, как отказаться от передачи персональной информации в Facebook

2016-08-26 в 15:33, admin, рубрики: Facebook, WhatsApp, информационная безопасность, персональные данные, реклама, свобода выбора, смартфоны, Софт, Социальные сети и сообщества

Вчера компания WhatsApp объявила о внесении изменений в два документа — Условия предоставления услуг (Terms Of Service) и Политику конфиденциальности (Privacy Policy).

Текст документов на русском языке

Изменения в эти документы вносят впервые за четыре года. Как несложно догадаться, изменения связаны с тем фактом, что в 2014 году компания WhatsApp перешла в собственность корпорации Facebook. Пришло время окупить потраченные деньги, то есть слить новому владельцу информацию о своих пользователях.

Читать полностью »

Kaspersky Lab: Китайские хакеры утроили число атак на российскую оборонку, ядерную энергетику и авиацию

2016-08-26 в 15:15, admin, рубрики: безопасность, взлом, Госвеб, Евгений Касперский, китай, лаборатория касперского, политика, Россия, статистика, Текучка, метки: безопасность, взлом, Госвеб, Евгений Касперский, китай, лаборатория касперского, политика, Россия, статистика, ТекучкаЗа прошедшие семь месяцев 2016 года китайские хакеры 194 раза атаковали российскую госинфраструктуру, а за весь 2015 год российская оборонка, ядерная энергетика и авиация, атаковалась из Китая лишь 72 раза, рассказал агентству Bloomberg главный антивирусный эксперт «Лаборатории Касперского» Александр Гостев.

Забытые форматы аудио: цифровая компакт-кассета

2016-08-26 в 14:36, admin, рубрики: dcc, digital compact cassete, забытые форматы, История ИТ, компакт-кассета, старое железо, метки: dcc, digital compact cassete, забытые форматы, компакт-кассетаИстория оцифровки, бритпопа, грязных реклам и лучшего пива.

Взлёт и падение цифровой компакт-кассеты остаётся полезным примером для технических гигантов – как можно почти всё сделать правильно и всё равно провалиться. Как и бритпоп, чей золотой век с 1993 по 1996 совпадает с короткой жизнью DCC (Digital compact cassette), этот формат громко возвестил о себе, добился некоторых успехов и рекламировался при помощи пикантной рекламы.

…после чего провалился из-за маркетинговых махинаций, скупых пиарщиков и новых красивых конкурентов.

Выпуск DCC был смелым шагом – в предыдущем десятилетии нидерландский конгломерат Philips удачно запустил формат CD, сделавший на продажах миллиарды, CD-ROM и только появившийся CD-I. Конечно, все эти продукты делались в сотрудничестве с японской Sony. Но в проекте цифровой кассеты Philips внезапно решила порвать с Sony и строить новый альянс с молодой фирмой из города Кадома, Matsushita (сегодня известной, как Panasonic).

Читать полностью »

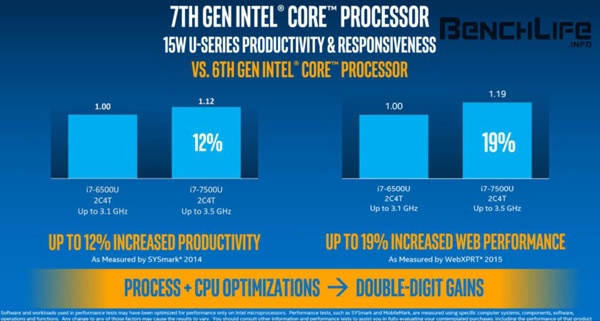

Intel на примере CPU Core i7-6500U и Core i7-7500U показала, насколько Kaby Lake превосходит Skylake по производительности

2016-08-26 в 14:10, admin, рубрики: Новости, метки: новостиИсточник опубликовал слайды из презентации Intel, которые дают представление о том, насколько процессоры Core седьмого поколения для мобильных компьютеров окажутся производительнее аналогичных моделей семейства Skylake. Для сравнения использовались CPU Core i7-6500U и Core i7-7500U.

Открытка: Почему по статистике LiveInternet трафик в Рунете падает год к году?

2016-08-26 в 14:05, admin, рубрики: Liveinternet.ru, мобильные приложения, Оценка трафика, рунет, Текучка, метки: Liveinternet.ru, мобильные приложения, Оценка трафика, рунет, ТекучкаЕсли смотреть общую статистику LiveInternet по всему Рунету, то количество просмотров падает (август ещё не закончился, так что не в счёт), а колечиство посетителей (кук) растёт или, по крайней мере, остаётся на том же уровне. Почему так?

О Legacy-коде без максимализма: что делать

2016-08-26 в 13:45, admin, рубрики: java, joker, joker2016, jokerconf, Блог компании JUG.ru Group, Программирование, разработка

Представьте, что вам дали задачу поправить часть кода. В голове возникнет много мыслей. Кто его написал? Когда? А может он — legacy? Где документация? Давайте попробуем разобраться с «наследием» основательно и со всех сторон. Поможет нам в этом вопросе Андрей Солнцев @asolntsev (http://asolntsev.github.io/), разработчик из таллинской компании Codeborne. Начнём.

— Андрей, вы знакомы с трудами Michael Feathers, например, «Working Effectively with Legacy Code»? В книге акцентируется внимание на важности тестирования и выделяется одно из ключевых отличий legacy от не legacy-кода — это наличие тестов. Вы согласны с этим мнением?

— Андрей, вы знакомы с трудами Michael Feathers, например, «Working Effectively with Legacy Code»? В книге акцентируется внимание на важности тестирования и выделяется одно из ключевых отличий legacy от не legacy-кода — это наличие тестов. Вы согласны с этим мнением?

Абсолютно согласен! Скажу больше: юнит-тесты — необходимое, но недостаточное условие. И с юнит-тестами можно навалить так, что сам Геракл не разгребёт.

Что для настоящего джедая мастхав, так это:

- TDD — то есть тесты ДО кода.

- Чистый код (и чистые тесты).

Я очень люблю книгу Robert C. Martin «Clean Code» («Чистый код»). Это для меня настольная библия. Категорически всем советую. Кстати, его блог тоже великолепен.