Что с нами не так

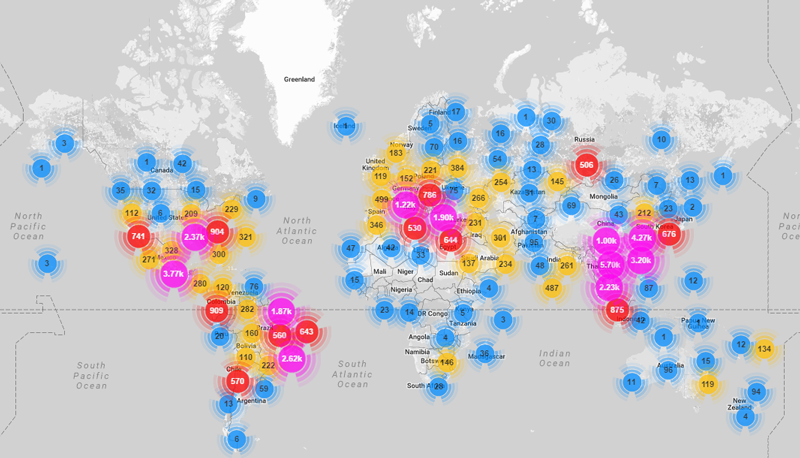

Месторасположение найденных заражённых устройств, участвовавших в Mirai. Иллюстрация Imperva Incapsula.

Суть этой реальности в том, что в мире всегда происходят противоборствующие процессы, конкуренция или войны. Вот и сейчас кибертерроризм вышел на новый уровень, связанный с использованием быстроразвивающегося интернета вещей.

Создание угроз и опасности для информации, против безопасности данных и нормального функционирования сети. Последний пример — произошедшая атака на сайт Dyn, которая задела не только саму компанию-провайдера, но и всех её клиентов. Среди них самые популярные во всей сети платформы и сервисы: Amazon, Twitter, GitHub, Heroku, Netflix, Spotify, Airbnb, Reddit, Etsy, SoundCloud, The New York Times, Starbucks, HBO, CNN, Basecamp, PayPal, Etsy. Этот список далеко не полный. В него попало более чем 75 участников: интернет-платформы новостных ресурсов, финансовых организаций, продавцов услуг, социальных сетей, сайты компаний-разработчиков. Примерные потери приравниваются к $110 000 000 — за одни сутки. Причины атаки никто, пока, достоверно назвать не может, а к расследованию уже присоединились представители ФБР (США). Событие вышло за рамки администрирования, на «федеральный» уровень. Все, кто пострадал, будут восстанавливать репутацию. Стало понятно, что никто не надежен настолько, насколько это казалось ещё недавно.

Гонка кибер-вооружений происходит, наверное, с того самого времени, как появилось понятие сети. «Удачные» примеры обсуждает вся планета, о неудачных не знает никто, кроме авторов. Последний пример показал уязвимые места в защите крупных сайтов из ТОП-20 по всему интернету. Что именно послужило причиной и кто конкретно является ответственным — всегда сложные вопросы. В любом случае, это, как и всегда, противостояние ради демонстрации превосходства. Когда появляются тайны, находятся желающие в них покопаться. Или наоборот. В ситуации с интернетом борьба идет между кибербезопасностью и киберпреступниками. Если бы не было угроз, то не понадобилась бы защита. Лом — ломом.

Кребс и открытый код

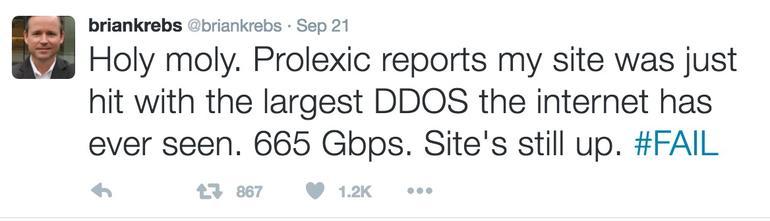

Если взглянуть в суть вопроса, то мы увидим, что сама по себе DDoS-атака — очень простое действие. К пониманию этого добавляется то, что вредоносный код стал открытым и доступным к изучению любым желающим как раз перед нападением. Аналитик компании Dyn в своем блоге задавался вопросом, как же факт публичности кода повлияет на компании. Ответ поступил очень быстро. Было совсем несложно использовать открытый код для новой мощной атаки. Какой там Кевин Митник и его хитроумные алгоритмы, в том числе социальные. Это просто направленные запросы. О них и кибербезопасности в целом много пишет журналист Брайан Кребс, который сам же первым и пострадал от нового слова в сфере кибертерроризма — ботнета вещей Mirai. Его сайт атаковали около месяца назад, о чём писали на ГТ.

С атакой боролся провайдер Akamai, пока не возникла необходимость выбрать безопасность всех остальных клиентов. Главное отличие крупной атаки от традиционных предыдущих было в том, что запросы представляли собой пакеты данных без применения амплификации. Полную историю можно вспомнить на «Гиктаймсе».

После «нападения» на сайт Брайана Кребса была зафиксирована похожая атака с мощностью в два раза большей — в этот раз пострадала площадка французской компании OVH. Код ботнета-агрессора примерно тогда же выложили в открытый доступ.

Историческая справка для любителей

На первые DDoS-атаки начали жаловаться ещё в 1996 году. Однако широкое внимание к проблеме возникло только в конце 1999 года, когда практически одновременно были выведены из строя веб-сервисы крупнейших мировых корпораций (Amazon, Yahoo, CNN, eBay, E-Trade и других). Принимать срочные меры по решению проблемы стали только в декабре 2000 года, когда вновь были совершены воздействия на сервера ключевых корпораций.

Любопытная аналоговая история про технику сродни DoS-атакам

Интересным примером предка DDoS-атаки была так называемая полька Сяккиярви. В 1941-м году СССР оставили бомбы в Выборге. Радиоприемник активировался с частотой каждые пять минут на 15 секунд, а бомба взрывалась при условии проигрывания строго определенной мелодии. Финны смогли обезвредить заряды благодаря тому, что беспрерывно транслировали польку Сяккиярви и этим глушили любой другой сигнал.

А теперь вернемся снова в наше время.

Как это было

Компания Dyn является крупным провайдером системы доменных имен. С ней работают большинство известных интернет-платформ. По утверждениям специалистов компании первая атака началась примерно в 7 утра, 21 октября. Большинство сайтов Восточного Побережья были недоступны. Уже к 9:30 проблемы были устранены. Но ненадолго. Вторая волна атаки пришла в 11:52. Третья — около 17 вечера.

Пока расследование ведется силами исследователей и правительства на официальном уровне, публика знакомится с новыми фактами и деталями. Дэн Дрю, глава отдела безопасности в Level 3 Communications сказал, что они идентифицировали аттаки, приходящие из большого количества разных локаций. И они уверены, что уже известный ботнет Mirai вовлечен в эти действия.

В Ars Technica к этому добавили:

«Ботнет, состоящий из таких устройств как WiFi-роутеры и видео-камеры, подключенные к интернету, посылает массивное число апросов на сервера Dyn. С первого взгляда запросы выглядят как легитимные, поэтому системе Dyn было трудно отличить их от обычных, нормальных пользовательских запросов. Ранее в октябре публично был открыт код ботнета Mirai. Он и еще один ботнет Bashlight взорвали уязвимость BusyBox».

Атаки вставляли случайные строчки текста перед доменными именами, делая их как бы новыми, вполне законными запросами к адресам доменных систем. Кеширование результатов для ускорения откликов невозможно из-за рандомных префиксов.

Полная история атак описана на английском языке изданием New York Times.

Кажется, что произошедшее в пятницу сродни чему-то библейскому. Что-то вроде предупреждения о том, что никогда нельзя считать себя слишком крутым и всесильным. Руководство компании Dyn говорит, что «цена свободы — вечная бдительность».

Роботы уже восстали?

Вопрос относится к тому, что был установлен источник атак — множество «умных устройств». От радионянь до CCTV камер и роутеров, цифровых видеорекордеров. Точные данные от исследовательского отдела компании Flashpoint говорят, что армия ботнета состоит из IP-камер и DVR-устройств, произведенных китайской компанией XiongMai Technologies. Производимые детали продаются огромным потоком вендоров — установить конкретного покупателя трудно. Однако это символично, что китайские устройства атаковали сервера США.

Причины атак

Мощность DDoS-атак возрастает. Вы помните, да? Сначала Кребс (атака 612 Гб/сек), позже OHY и вот теперь Dyn (атака в 1Тб/сек). Это происходит наравне с использованием незащищенных и зараженных устройств из интернета вещей, подключенных к мировой сети. Огромные количества фальшивых запросов адресуются на конкретный сервер или набор сервером и они становятся недоступными так, как не могут справиться с запросами или просто потому, что сеть или сервер не имеют достаточной мощности, чтобы их обработать.

Еще отсюда:

«Заказные атаки на конкурентов с целью уменьшить прибыль и ухудшить имидж. Способ, в котором компании не улучшают свои позиции напрямую, а ухудшают состояние конкурентов, добиваясь цели, имеет место быть, несмотря на всю нечестность. Хотя кто может привести статистику, что было бы дешевле: оплачивать мощные DDoS-нападения или инвестировать в свое развитие. Наверное, атаки все же дешевле, быстрее и, таким образом, проще. Один раз заплатил — репутация восстанавливается долго. То ли дело думать, вкладываться, развиваться… — долго это».

Доступность средств взлома также играет существенную роль в описываемых процессах. Все, что открыто, можно использовать. Это легче, чем задаться идеей и написать свое.

Человеческая природа творить зло

Как бы пафосно это ни звучало — этого не отнять. Начиная с первых DDoS-атак, страдали в первую очередь коммерческие компании вроде Amazon. Так что можно среди причин найти и вечный вопрос: «А почему кто-то выбивает стекла и выкручивает лампочки в подъезде?». Да потому что они просто могут это сделать и хотят. Так и с атаками. Просто есть 1 и 0. Есть те, кто придумывают интернет, а есть те, кто вредит с его помощью ради вреда. История постоянно повторяется, а сила — увеличивается.

Если все улики ведут к русским — значит это точно не они

Весьма логично, только если не предполагать что, если хакеры используют посыл о том, что их не заподозрят, и они настолько глупы и оставили много следов, прямо указывающих на них. И сделали это намеренно, чтобы вдобавок еще и бросить тень на кого-то. Предположения о произошедшем в пятницу волновом кибертерроре запутанны.

Авторитетные специалисты в сфере безопасности выдвигают свои версии. Кто может стоять за атаками: хакеры Китая, России, Ирана, Северной Кореи? Поддерживаемые правительством или независимые? Расследования продолжают вестись и силами специалистов компании Dyn, и государством, и учеными.

Урок извлечен?

Вещи, подключенные к интернету, совсем не защищены (не беря во внимание заводской пароль и логин). А вещи, которые пострадали от атаки единожды, уже непригодны. Если их никто не будет специально чинить и отсоединять от интернета. А этого не будет, слишком их много. Тем не менее тенденция такова, что интернет вещей будет расти неуклонно.

Нет коротким доменным именам и централизации

Многие считают, что нужно вводить стандарты и на вещи. Возможно, этот вопрос стоит поднять на собраниях хранителей интернета.

Правда, маловероятно, что все производители гаджетов, подключенных к интернету станут выпускать так много прошивок и поддерживать их постоянно, просто из-за остающейся низкой вероятности оказаться одними из «атакующих».

Насколько хрупкими оказались системы DNS. Сказался недостаток бэкапов для веб-сайтов и компаний, которые полагаются на провайдеров-аутсорсеров. CTO в Intel Security Стив Гробман высказал опасение, что «такое может состояться снова из-за успешности предыдущей попытки». Конечно, состоится и будет интереснее и/или мощнее. Он говорит, что «доверие облачным сервисам в вопросе безопасности соединения может быть излишним. Мы должны выбрать базовых, привилегированных провайдеров, которым можно доверить бэкапы и остальные меры безопасности в борьбе с подобными атаками».

Большинство сервисов должны стремиться к более высоким значениям TTL. Сутки — не так много и требуется сохранить старые IP-запросы, в любом случае, в течение 24-х часов по причине кэша, который не учитывает значение TTL. В таком случае сервисы не будут зависеть от того, что происходит с состоянием центрального домена. Таким образом провайдеры DNS выйдут из поля зрения атакующих.

Потеря трафика равна потере прибыли. В случае атаки всегда должны быть пути немедленного обхода. Если ничего не будет предпринято из кардинальных мер, то прогноз один — атаки будут сильнее и чаще.

Интернет слишком небезопасных вещей

Получается, что интернет вещей — модная тема, которую постоянно обсуждают. В реальности в нем нет централизованной платформы, а рынок полон разных устройств с требующим обновления программным обеспечением. Безопасность — это не просто «фича» вроде библиотечного файла. Проблемы возникают из-за того, что никто не обновляет прошивки.

Неудивительно, что управление решающими структурами интернета происходит с помощью методов, напоминающих посвящение в масоны.

Орден Феникса

Тайная ложа людей, которые «держат» интернет на семи ключах…

Прошла символичная и тем не менее важная церемония. Которая на фоне атак Восточного Побережья обретает новые смыслы.

Если вы сможете контролировать DNS, то вы сможете удержать в своих руках весь интернет.

Организация ICANN (Internet Corporation for Assigned Names and Numbers) собирается раз в три месяца вот уже шестой год. Вместе они проводят сверхсекретный ритуал, известный как церемония ключей. В ходе нее ключи от метафорического замка интернета подвергаются проверке и обновлению. Организация ICANN несет ответственность за присвоение числовых интернет-адресов (IP) веб-сайтам и компьютерам.

Для защиты DNS организация выбрала семь человек для ролей хранителей ключей. Каждый из них получил актуальный ключ к интернету. Еще семь человек стали запасными хранителями ключей. Для проведения церемонии требуется хотя бы трое участников со своими ключами. Именно столько ключей необходимо для доступа к защитному оборудования DNS.

Физические ключи открывают депозитные ячейки безопасности. Внутри них находятся смарт ключи в виде карт.

Главный ключ представляет собой код. Это пароль доступа к главной базе данных ICANN. Этот ключ генерирует несколько ключей, которые защищают отдельные части интернета в разных местах и используюся разными организациями интернет-безопасности.

Церемонию также окружает несколько уровней защиты безопасности. Участники проходят через несколько запертых дверей при помощи кодов ключей и сканеров рук. В итоге они заходят в помещение, из которого невозможно передавать сигналы электронной коммуникации.

Уже завтра, 27 октября ICANN проведет еще одну историческую церемонию. В ходе нее впервые главный ключ изменится самостоятельно. В технических терминах это значит, что изменится пара, на которой держится вся безопасность DNS. Её имя — ключ подписания корневой зоны.

Автор: Nuteralie