Индийский исследователь полагает, что при помощи всего одного сервера можно деанонимизировать более 80% трафика, проходящего через Tor. В процессе используется технология Netflow, встроенная в роутеры Cisco и специальная программа, анализирующая трафик Tor. Об этих выводах сообщает ресурс The Stack.

Профессор Самбудхо Чакраварти, исследователь темы анонимности и приватности в сети в Институте информационных технологий Индрапрастха в Дели последние шесть лет занимается исследованием, в частности, анонимности в сети Tor. Из его исследований вытекает, что в лабораторных условиях можно деанонимизировать сеть, подобную Tor, на 100%, а в реальных – раскрыть (узнать IP-адрес) до 81% узлов.

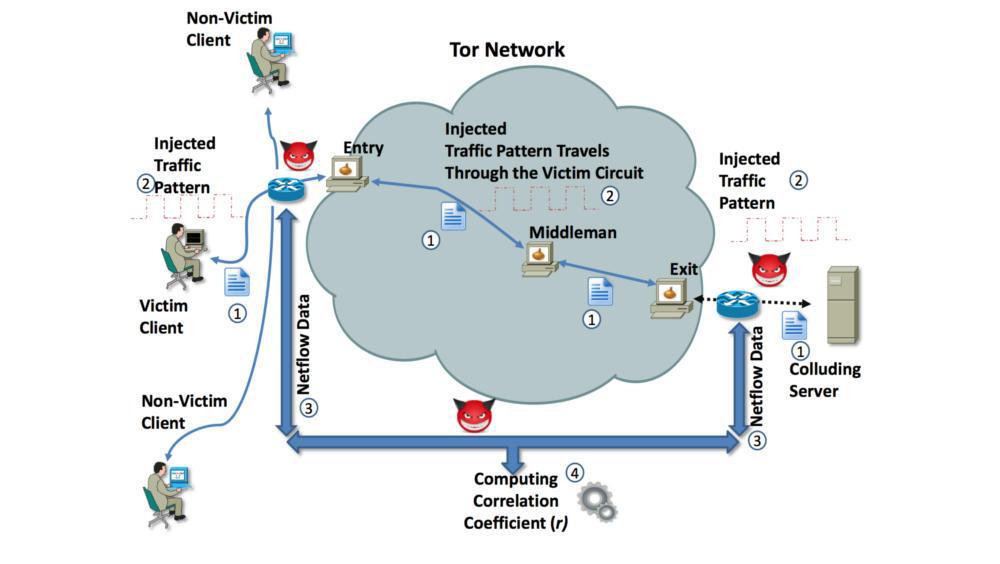

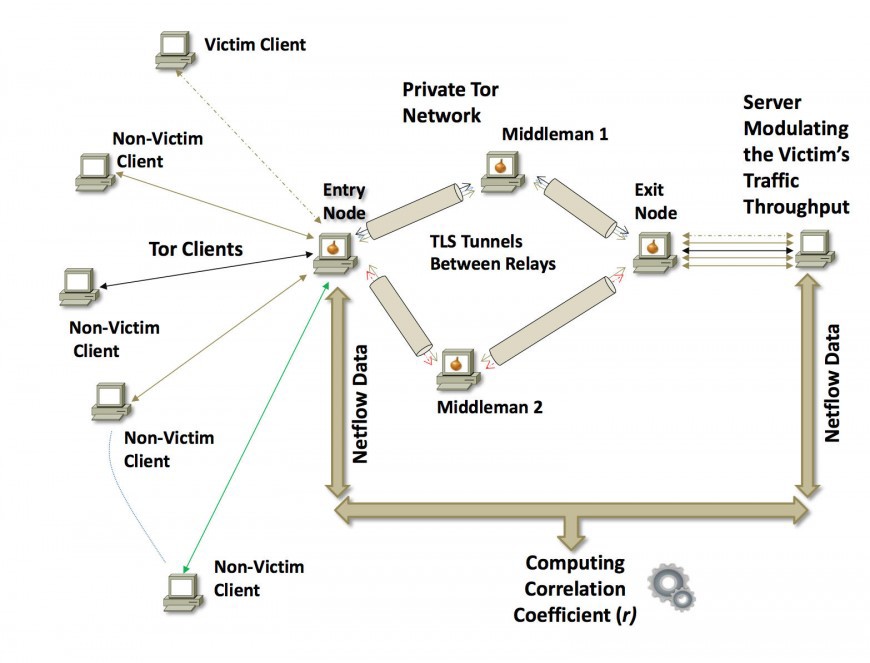

Как следует из доклада профессора, техника основана на том, что сеть Tor пытается передавать пакеты как можно быстрее, чтобы была возможность использовать её для почти интерактивных операций вроде чата. Из-за этого становится возможным, анализировать трафик входных и выходных узлов, сопоставлять данные и выявлять адреса тех, кто отправлял запросы. Поначалу считалось, что это требует очень больших вычислительных мощностей, но затем было показано, что даже один, достаточно мощный сервер, может отслеживать до 39% случайно создаваемых цепочек серверов Tor.

Профессор в своей работе пишет: «Даже не обязательно обладать ресурсами глобального масштаба, чтобы проводить подобные атаки с анализом трафика. Мощный зловред может использовать методику анализа для раскрытия промежуточных узлов Tor и отслеживая трафик, передающийся через входной узел жертвы».

Получается, что для такого отслеживания вовсе не нужны ресурсы, доступные только государственным агентствам – можно использовать существующие мощности, NetFlow и специальным образом подготовленный мощный сервер, подсчитывающий корреляции между входными и выходными узлами. Не исключено, что что-то подобное было использовано в операции «Operation Onymous», про которую мы уже писали. Хочется ещё раз призвать всех, кому небезразлична приватность и анонимность в сети, установить у себя промежуточный узел Tor, и тем самым помочю развитию сети и уменьшить вероятность подобных атак.

Автор: SLY_G