В октябре этого года некто Anna-senpai опубликовал исходный код программного обеспечения Mirai, позволяющего превратить незащищенные IoT устройства в ботнет. С помощью Mirai злумышленники организовывали крупные DDoS-атаки, выводя из строя на несколько часов инфраструктуру крупных сайтов с миллионами посетителей.

Проблема незащищенности Интернета вещей сейчас актуальна, как никогда. Подключенных к сети систем становится все больше (умные телевизоры, камеры, системы безопасности, термостаты), но разработчики забывают обновлять программное обеспечение устройств. В итоге прошивки содержат уязвимости или слабые пароли, иногда заданные «железно».

Этим и воспользовались авторы Mirai. При помощи армии «зомби-устройств» злоумышленники смогли организовать мощнейшую DDoS-атаку на сайт специалиста по информационной безопасности Брайана Кребса. После этого аналогичную атаку осуществили на европейского OVH. Совокупная мощность этой атаки составила 1 Тб/с.

Во всех этих случаях использовался ботнет из веб-камер и видеорегистраторов, зараженных Mirai. Ботнет, осуществлявший атаку состоял более, чем из 152 000 IoT-устройств. Управляющее ПО постоянно сканирует весь диапазон IP-адресов в сети для поиска устройств, подверженных взлому. Как только устройство взломано, оно отправляет сообщение на центральный сервер, с которого и осуществляется проведение DDoS-атак.

После того, как код зловреда стал доступен, его стали использовать как опытные, так и начинающие взломщики, а также специалисты по информационной безопасности. Некоторые пользователи пытаются добавлять в код новые функции и возможности. Сотрудники компании Arbor Networks, специализирующейся на информационной безопасности, обнаружили, что некоторые хакеры «кастомизируют и улучшают атакующие возможности оригинального кода ботнета», используя затем модифицированный программный продукт в своих целях.

Измененная копия программного кода Mirai теперь содержит бэкдор, который слушает порт 103. Как только на этот порт поступает команда, Mirai начинает ее выполнять. В оригинальном коде ботнета, как утверждают специалисты, нет такой функции, она была добавлена позже.

В обычной ситуации, когда Mirai инфицирует устройство, ПО отключает протокол Telnet, так что никто больше не имеет возможности подключиться к инфицированному девайсу.

Оригинальный зловред заражает те устройства, которые используют протокол Telnet и стандартные пароли доступа («0000», «password» и тому подобные). Новые функции, добавленные недавно сторонними разработчиками, позволяют злоумышленникам, которые запустили Mirai в сеть, сохранять контроль над устройством даже в том случае, когда их основной сервер отключен. Правда, специалисты по информационной безопасности считают это бесполезной и даже глупой функцией.

«Это глупая возможность», — говорит Даррен Мартин (Darren Martyn), хакер, работающий на компанию Xiphos Research. По его мнению, такая лазейка может быть использована и другими злоумышленниками, которые захватят контроль над инфицированным устройством и будут использовать его в своих целях. Этот же бэкдор может использоваться и специалистами по информационной безопасности, желающих отключить отдельные элементы ботнета от сети. «Если бэкдор открыт, это облегчает задачу его уничтожения», — добавил Мартин.

Маршал Уэбб (Marshal Webb), представитель компании BackConnect, занимающейся предоставлением услуг защиты от DDoS, объясняет, что благодаря добавленной в Mirai функции этот ботнет становится легче отследить. Это касается как атак, осуществляемых при помощи такого ботнета, так и отдельные инфицированные устройства. По мнению Уэбба, действия злоумышленников по добавлению подобных возможностей в ПО ботнета — ужасная и неправильная идея. Этот специалист считает, что добавлением некоторых функций занимаются неопытные взломщики, которые только начали свою деятельность.

«Теперь у всех скрипткидди с форумов взломщиков есть исходный код. Вы сможете видеть больше таких мусорных редакций кода», — говорит Уэбб.

По данным компании Arbor, после того, как исходный код зловреда попал в Сеть, устройства, зараженные ботнетом, стали более активными. Кроме того, увеличивается и число инфицированных систем. На прошлой неделе атаки с использованием ботнета Mirai были осуществлены не только на Восточном побережье США, как раньше, но и в некоторых частях Европы.

К сожалению, пока что никто точно не знает, как можно остановить наступление Mirai на IoT устройства. Это не в состоянии сделать ни ФБР, ни хакеры-белошляпники.

Специалисты Arbor советуют использовать вполне предсказуемые методы борьбы с Mirai и DDoS-атаками, проводимыми при помощи этого зловреда:

- По возможности операторы сетей должны сканировать свои сети для выявления уязвимых и скомпрометированных IoT-устройств в собственной инфраструктуре и сетях своих клиентов или партнеров. При выявлении таких устройств необходимо предпринять определенные шаги для изоляции этих устройств, одновременно уведомляя их владельцев о проблеме;

- Сканирование стоит проводить направлено, с целью выявления и классификации признаков TCP/23 и TCP/2323 активности зараженных устройств. При их выявлении необходимо предпринять необходимые меры по изоляции подобных девайсов, одновременно уведомляя их владельцев о проблеме;

- Операторы сети должны регулярно выгружать данные по телеметрии (NetFlow, IPFIX, s/Flow, cflowd/jflow, Netstream и т.п.) для анализа этих данных при помощи специфических систем, способных выявлять и классифицировать DDoS-атаки;

- В случае выявления такой атаки операторы сетей должны принять меры по ее ликвидации.

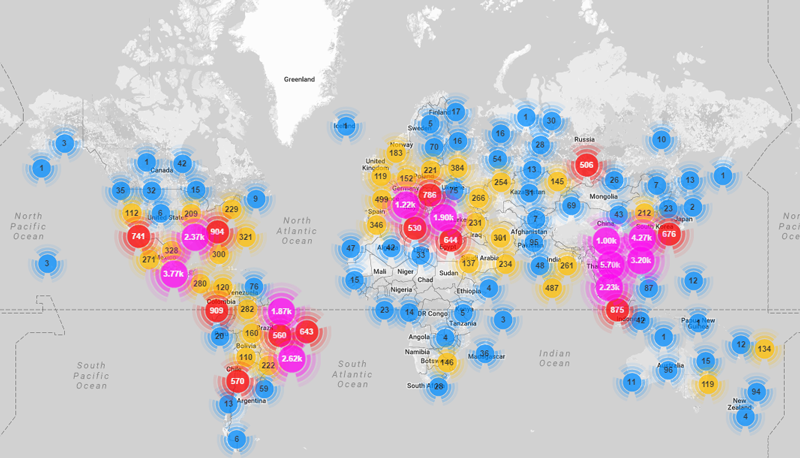

Расположение скомпрометированных устройств, которые участвовали в DDoS-атаке на Dyn (данные Incapsula)

Несмотря на относительную простоту, Mirai представляет собой угрозу. Специалисты по инфобезу принимают усилия по ликвидации ботнета, сформированного Mirai. Но это им плохо удается. В этом месяце, например, значительная часть сети Интернет работала с перебоями. У миллионов пользователей наблюдались проблемы с доступом к Twitter, Amazon, Tumblr, Reddit, Spotify, Netflix и другим сервисам.

Автор: marks