Тепловая камера может считывать недавно набранные пароли с экрана смартфона

Если вы установили на свой телефон экран блокировки, то вы можете скрыть ввод пароля от посторонних глаз, просто прикрыв гаджет рукой. Но как только вы разблокируете телефон, то наверняка расслабитесь и оставите дисплей на виду, особенно если устройство выключено.

По данным исследователей из Штутгартского университета [1] и их коллег из Мюнхенского университета Людвига-Максимилиана [2], это весьма неразумно. На предстоящей конференции, посвященной взаимодействиям человека и компьютера, они представят свое исследование. В работе они объясняют [3], как злоумышленники, вооруженные тепловизионной камерой, без труда считывают код доступа со смартфона.

Однако злоумышленник должен быть очень ловким и проворным – у него есть не больше 30 секунд, чтобы снять след. В коротком видеоролике исследователи представили возможный вариант атаки. Парень вводит код, чтобы разблокировать телефон, а затем выключает экран и кладет его на стол. Затем встает, чтобы забрать чашку кофе, а злоумышленник спокойно проходит мимо, на мгновение направляет переносную тепловизионную камеру в сторону телефона и спешно удаляется.

То, что происходит дальше, немного похоже на чуть более высокотехнологичную версию атаки, когда недоброжелатель фотографирует на обычную камеру дисплей смартфона и затем исследует масляные следы, оставленные на нем владельцем. Таким образом с помощью обычного фоторедактора можно узнать пароль или считать отпечатки пальцев. Впервые такой метод описали [4] ученые из Пенсильванского университета [5] в 2010 году.

Наиболее успешно удавалось расшифровывать пароли Android-устройств, на которых для блокировки был установлен графический ключ. След, остающийся после разблокировки, даже может показать направление движения пальца, что делает его расшифровку элементарной. Цифровой PIN-код распознать сложнее: можно узнать, какие цифры в него входят, но не последовательность ввода.

Однако от атаки с тепловизионной камерой это уже не спасет: введя код из четырех цифр, пользователь оставит после себя четыре тепловых следа с различной температурой: первая цифра будет выражена слабее, последняя – ярче. Если на изображении будет только три или два тепловых отпечатка, злоумышленник придет к выводу, что одна из цифр встречается чаще одного раза. В этом случае распознать пароль можно не сразу, но с трех попыток можно догадаться.

Сам процесс извлечения пароля из термического изображения также занимает определенное время – одного взгляда на фото будет недостаточно. Исследователи совместно с коллегами из университета Штутгарта и университета Людвига Максимилиана в Мюнхене разработали план из шести пунктов.

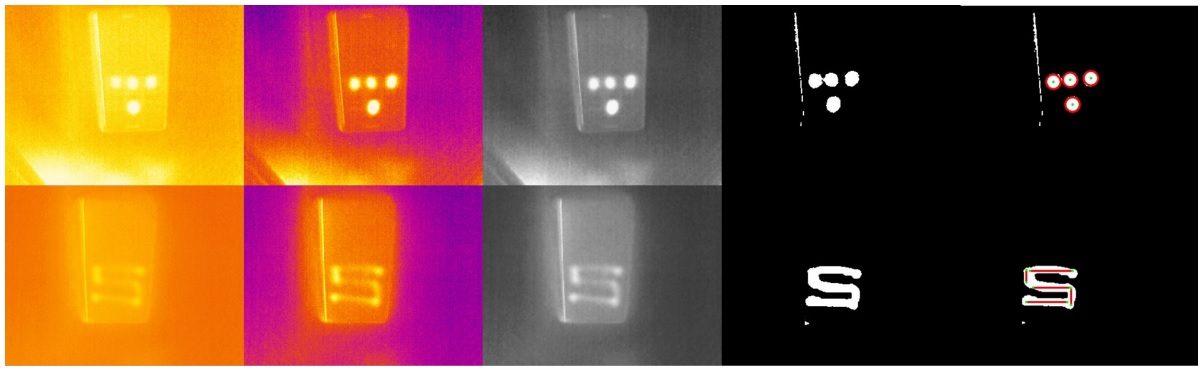

Сначала тепловизионная камера должна сделать изображение дисплея при температуре от 15° до 32° градусов. Затем с помощью программы необходимо преобразовать цветное изображение в черно-белое и применить фильтр для снижения уровня шума. Далее двухступенчатая операция полностью удаляет фон и оставляет только следы тепла. Основные из них выделяются и извлекаются, в результате получается от одного до четырех кружков. На заключительном этапе происходит анализ каждого кружка для определения наиболее вероятной комбинации цифр в пароле.

Тепловая атака также успешна при работе с устройствами, защищенными графическим ключом: можно проследить путь пальца по экрану и выяснить направление, в зависимости от относительной температуры начала движения и его конца.

Если сделать изображение в течение 15 секунд после того, как жертва ввела код, то успех достигается в 90% случаев. Через 30 секунд точность падает до 80%, через 45 и больше – не более 35%.

Если говорить о расшифровке графического ключа, тепловая атака помогает угадать правильную форму в 100% случаев даже через 30 секунд после ввода при условии, что линии ключа не перекрываются. Одно такое перекрытие «убивает» точность до 17%, а два перекрытия – вплоть до нуля. И наоборот, PIN-код с повторяющимися цифрами расшифровать получается проще и быстрее.

Защититься от таких атак сравнительно легко: достаточно после разблокировки экрана поговорить по телефону, написать сообщение или воспользоваться каким-нибудь приложением или просто провести рукой – дополнительные пятна без труда собьют с толку недоброжелателя с тепловизионной камерой. Однако авторы исследования уверены, что более сложный алгоритм мог бы различить ввод кода разблокировки от других действий со смартфоном.

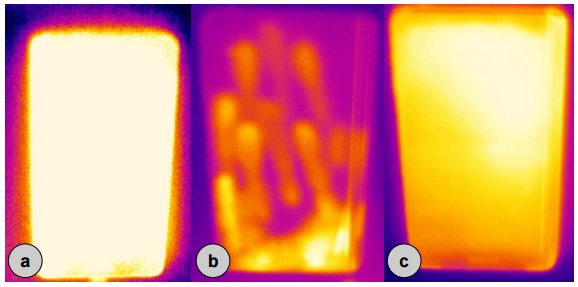

Они также предложили несколько аппаратных средств защиты смартфона от угрозы. Если ненадолго увеличить яркость экрана до максимума или вызвать короткий всплеск активности процессора, то когда смартфон нагреется, обнаружить пароль станет труднее.

Аппаратные способы защиты. А — увеличение яркости экрана на три секунды, В — случайные свайпы по экрану, С — увеличения нагрузки на процессор.

Исследователи выяснили, что некоторые люди изначально предрасположены к естественной защите – холодные руки не позволяют злоумышленникам быстро обнаружить следы тепла от ввода пароля, потому что разница в температуре между стеклом дисплея и пальцев менее выражена. С другой стороны, теплые руки продлевают недоброжелателям время на попытку снятия пароля.

Если вводить длинный пароль, содержащий буквы, цифры и символы, то теоретически у злоумышленника будет меньше времени, чтобы запечатлеть следы тепла после того, как пользователь закончит набирать его. Предположительно, таким образом уменьшается время контакта с поверхностью экрана, что повлияет на количество переносимого тепла. К тому же, после получения готового изображения, длинный и сложный пароль будет сложнее вычислить.

Автор: krasandm

Источник [6]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/gadzhety/249258

Ссылки в тексте:

[1] Штутгартского университета: https://ru.wikipedia.org/wiki/%D0%A8%D1%82%D1%83%D1%82%D0%B3%D0%B0%D1%80%D1%82%D1%81%D0%BA%D0%B8%D0%B9_%D1%83%D0%BD%D0%B8%D0%B2%D0%B5%D1%80%D1%81%D0%B8%D1%82%D0%B5%D1%82

[2] Мюнхенского университета Людвига-Максимилиана: https://ru.wikipedia.org/wiki/%D0%9C%D1%8E%D0%BD%D1%85%D0%B5%D0%BD%D1%81%D0%BA%D0%B8%D0%B9_%D1%83%D0%BD%D0%B8%D0%B2%D0%B5%D1%80%D1%81%D0%B8%D1%82%D0%B5%D1%82_%D0%9B%D1%8E%D0%B4%D0%B2%D0%B8%D0%B3%D0%B0-%D0%9C%D0%B0%D0%BA%D1%81%D0%B8%D0%BC%D0%B8%D0%BB%D0%B8%D0%B0%D0%BD%D0%B0

[3] объясняют: http://www.mkhamis.com/data/papers/abdelrahman2017chi.pdf

[4] описали: http://static.usenix.org/events/woot10/tech/full_papers/Aviv.pdf

[5] Пенсильванского университета: https://ru.wikipedia.org/wiki/%D0%9F%D0%B5%D0%BD%D1%81%D0%B8%D0%BB%D1%8C%D0%B2%D0%B0%D0%BD%D1%81%D0%BA%D0%B8%D0%B9_%D1%83%D0%BD%D0%B8%D0%B2%D0%B5%D1%80%D1%81%D0%B8%D1%82%D0%B5%D1%82

[6] Источник: https://geektimes.ru/post/286814/

Нажмите здесь для печати.