На Pastebin кто-то разместил базу валидных логинов и паролей к тысячам IoT устройств

На днях специалисты по информационной безопасности обнаружили очередную утечку тысяч пар логин-пароль от устройств «Интернета вещей», которые были прописаны вместе с IP гаджетов, доступ к которым можно получить при помощи этих данных. Сообщается, что данные, которые ушли в Сеть — валидные, их без проблем могут использовать взломщики для превращения IoT-гаджетов в «зомби» или других целей. База размещена в Pastebin [1], впервые ее опубликовали [2] еще в июне. С тех пор авторы утечки обновляли содержимое базы несколько раз.

Стоит отметить, что пароли и логины, о которых идет речь, подходят к 8233 IoT устройствам, 2174 которых на момент утра пятницы находились в сети и были доступны по Telnet. Информация об утечке предоставлена GDI Foundation [3] в лице ее руководителя Виктора Джерверса. Он же рассказал о том, что из 2174 систем, находившихся в пятницу в онлайне, 1774 были доступны по логинам и паролям из базы. Примечательно, что для всех 8223 устройств использовались лишь 144 пары логин/пароль. Другими словами, пользователи этих девайсов вряд ли меняли данные доступа по умолчанию.

Ну а поскольку сама база «висит» в Pastebin [1] уже несколько месяцев, то наивным будет полагать, что ее увидели только сейчас специалисты по инфобезу. Скорее всего, ее в своих интересах уже использовали злоумышленники, используют они ее и сейчас. Правда, до публикации информации о паролях в Pastebin страница с базой посещалась не слишком много раз — на момент ее «открытия» она насчитывала всего 700 просмотров. Сейчас, после того, как СМИ разнесли новость по интернету, количество просмотров насчитывает уже десятки тысяч.

«Нет ничего нового в том, что доступ к устройствам остается дефолтным или же меняется на слабые связки пароль/логин», — говорит Трой Хант, представитель сервиса Have I Been Pwned [4]. Именно этот сервис первым предупреждает о массовых утечках паролей и логинов пользователей известных посещаемых сайтов, позволяя проверить свои данные на предмет компрометации. Ничего нового в уязвимости IoT-устройств действительно нет. Но размещение базы данных доступа к тысячам устройств лишь усугубило и без того не слишком веселую ситуацию. Мало того, что кто-то разместил в общем доступе используемые и валидные пароли и логины, так еще этот кто-то и указал IP-адреса гаджетов, доступ к которым можно получить благодаря этим данным, о чем уже говорилось выше.

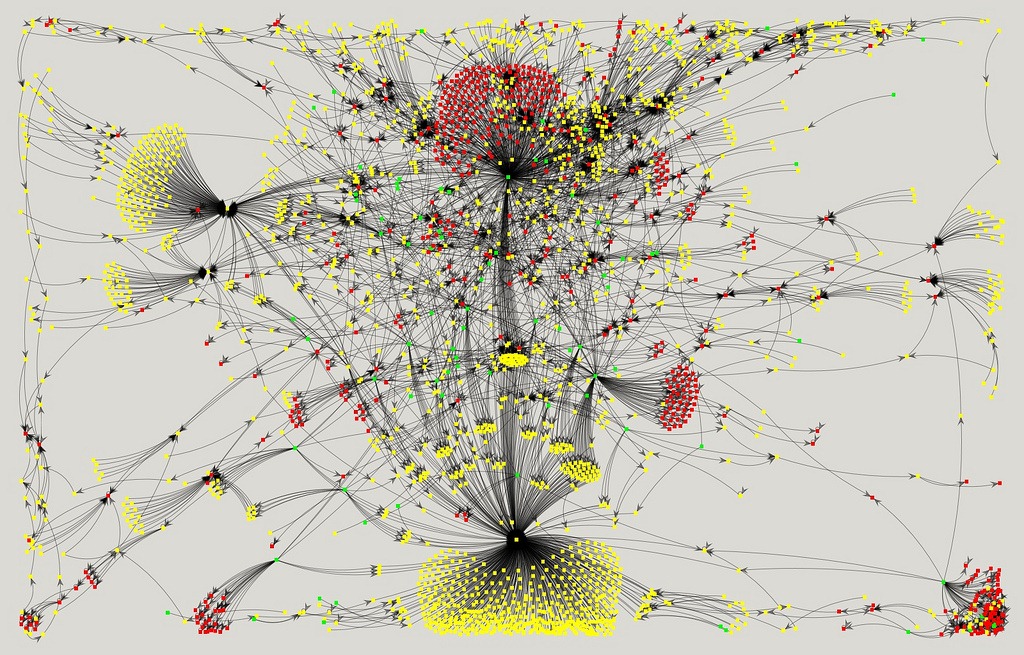

Зачем злоумышленникам IoT устройства? В малом масштабе они могут использовать, например, домашние камеры для наблюдения за жертвами. Более смелые и амбициозные злоумышленники создают из «зомбированных» IoT гаджетов ботнеты, мощность атаки которых весьма велика. Эти ботнеты, как уже сообщалось на Geektimes [13], использовались для осуществления DDoS атак на крупнейшие организации мира, ответственные за сетевую инфраструктуру. Также страдали и те, кто был в состоянии вести наблюдение за происходящим с целью ликвидации проблемы и выявления виновников. Речь, в первую очередь, идет о Браяне Кребсе [14], специалисте по сетевой безопасности, которого очень не любят киберпреступники.

Больше всего за последние пару лет отличился ботнет Mirai [15]. В отличие от всех других ботнетов, он поражает не рабочие станции с Windows OS, а «облачные» устройства. Затем затем из зараженных девайсов формируется ботнет, настолько мощный, что сопротивляться ему не могут даже хорошо защищенные от DDoS ресурсы. В качестве примера можно привести французскую организацию OVH.

Что касается списка данных доступа к IoT гаджетам, то некоторые из них указывают на принадлежность ряда устройств к ботнету/ботнетам. Например, такая пара логин/пароль, как mother:fucker характерна как раз для пораженных зловредом гаджетов, которые стали «зомби».

В упомянутом списке содержатся и невалидные в настоящее время данные, которые, скорее всего, были изменены владельцами IoT устройств. Но большинство связок работают, так что, в принципе, любой желающий может захватить управление над уязвимыми устройствами. Подавляющее большинство логинов и паролей — те, что изначально были указаны производителем. Например, такие:

- admin—4,621

- 123456—698

- 12345—575

- xc3511—530

- GMB182—495

- Zte521—415

- password—399

- oelinux123—385</li

- jauntech—344

- 1234—341

Самые популярные из опубликованных вот такие связки:

- root:[blank]—782

- admin:admin—634

- root:root—320

- admin:default—21

- default:[blank]—18

Как бы там ни было, всем пользователям IoT устройств, будь то холодильник или камера наблюдения, стоит помнить, что логин и пароль, заданный производителем по умолчанию, стоит менять сразу же после подключения нового устройства к сети. Иначе вместо улучшения безопасности такие гаджеты будут лишь шпионить за своими пользователями.

Ну а публикация данных об уязвимых устройствах, кто бы это ни сделал, лишь упрощает работу злоумышленников, которые без особых проблем могут формировать ботнеты, используемые в личных целях. Кстати, в конце июля оператор ботнета Mirai был приговорен [16] к условному сроку. Тогда он заявил, что хотел всего лишь заработать денег на свадьбу со своей девушкой.

Автор: Максим Агаджанов

Источник [17]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/gadzhety/262833

Ссылки в тексте:

[1] Pastebin: https://pastebin.com/p5teudX0

[2] опубликовали: https://arstechnica.com/information-technology/2017/08/leak-of-1700-valid-passwords-could-make-the-iot-mess-much-worse/

[3] GDI Foundation: https://www.gdi.foundation/

[4] Have I Been Pwned: https://habrahabr.ru/post/282339/

[5] https://t.co/v5uGw4Llsv: https://t.co/v5uGw4Llsv

[6] #iot: https://twitter.com/hashtag/iot?src=hash

[7] #hacking: https://twitter.com/hashtag/hacking?src=hash

[8] #malware: https://twitter.com/hashtag/malware?src=hash

[9] #infosec: https://twitter.com/hashtag/infosec?src=hash

[10] @newskysecurity: https://twitter.com/newskysecurity

[11] pic.twitter.com/0Lg7q8G0Kq: https://t.co/0Lg7q8G0Kq

[12] August 24, 2017: https://twitter.com/ankit_anubhav/status/900803406914347008

[13] сообщалось на Geektimes: https://geektimes.ru/post/288018/

[14] идет о Браяне Кребсе: https://geektimes.ru/post/284854/

[15] ботнет Mirai: https://habrahabr.ru/company/defconru/blog/311552/

[16] приговорен: https://geektimes.ru/post/291619/

[17] Источник: https://geektimes.ru/post/292371/

Нажмите здесь для печати.