Безопасность в наши дни – самое главное для IT-компаний. Прежде, чем внедрить новую технологию в производственную среду, IT-администраторы должны проработать вопрос безопасности и свести к минимуму угрозу атаки. В статье мы озвучим 15 ключевых пунктов, соблюдая которые Вы будете уверены, что Ваша виртуальная среда в безопасности и работает, как надо.

Установка роли Hyper-V в варианте установки Server Core

В целях безопасности рекомендуется всегда устанавливать роль Hyper-V в варианте установки Server Core вместо использования полной версии операционной системы Windows. Отсутствие графического интерфейса в Server Core уменьшает возможности для атаки. Клиентские файлы управления Hyper-V не устанавливаются, а это уменьшает возможности для файловых атак. Использование Server Core на физическом компьютере с Hyper-V предоставляет три основных преимущества в безопасности:

- Сводятся к минимуму возможности для атак в управляющей операционной системе.

- Уменьшается цифровой след

- Система работает лучше, меньше компонентов требуют обновления.

Полномочия (данные) для входа служб Hyper-V

Никогда не меняйте настройки безопасности по умолчанию для сервисов Hyper-V. Оповещения могут привести Hyper-V к прекращению работы. Изменение используемого контекста безопасности Hyper-V может дать возможность кому угодно контролировать весь гипервизор.

Блокировка ненужные портов

Нет необходимости настраивать какие-либо еще роли/службы на сервере Hyper-V. Установленные серверные приложения будут слушать статические порты. Всегда просматривайте порты, которые слушаются на сервере, и блокируйте их в случае необходимости.

Настройки Hyper-V по умолчанию

Всегда проверяйте настройки Hyper-V по умолчанию перед тем, как запустите его в рабочую среду. По умолчанию файлы виртуальных серверов будут храниться локально. Рекомендуется всегда менять место хранения на более защищенный диск.

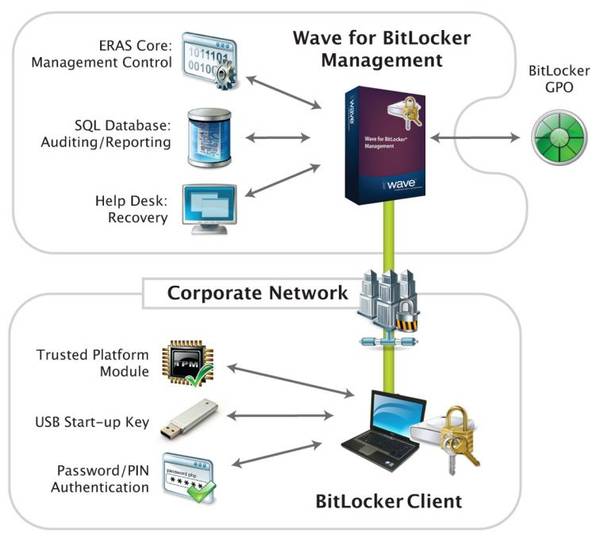

Использование шифрования BitLocker в родительском разделе.

Т.к. BitLocker встроен в ОС Windows, рекомендуется запустить его для тех томов, где хранятся файлы Hyper-V и виртуальных серверов. Физическая защита на базе BitLocker присутствует даже в выключенном сервере.

Данные будут защищены, даже если диск украдут. BitLocker защищает данные и в случае использования атакующим разных ОС, а также при применении хакерского ПО для получения доступа к содержимому диска.

Примечание: Используйте BitLocker только для Hyper-V. Не используйте его на виртуальных серверах, т.к. на них BitLocker не поддерживается.

Не используйте встроенные аккаунты администратора

Не используйте локальный аккаунт администратора по умолчанию для управления виртуальными машинами и системой Hyper-V. Вместо этого создайте новую управляющую группу Active Directory и с помощью Менеджера авторизации делегируйте ей задачи по управлению виртуальными машинами.

Всегда ставьте антивирус на сервер

Установив антивирус, вы всегда будете уверенны, что вредоносные действия будут перехвачены на уровне сервера Hyper-V. Также позаботьтесь о своевременном обновлении антивируса.

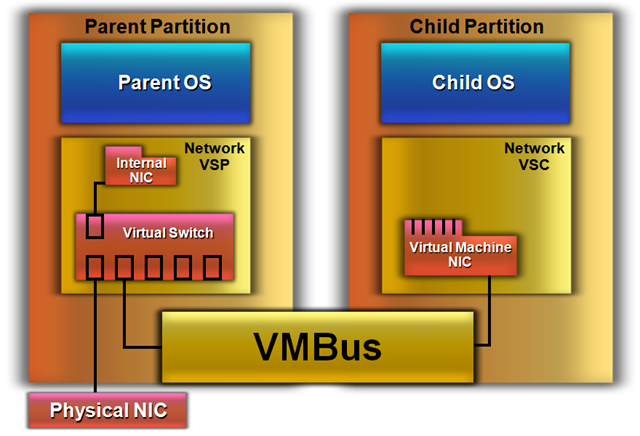

Всегда устанавливайте самые последние обновления компонентов интеграции

Компоненты для интеграции обеспечивают работу VMBUS и VSP/VSC, которые обеспевают безопасное взаимодействие виртуальных машин и гипервизора. Компоненты эти обновляются с каждым новым релизом Hyper-V. Вам необходимо своевременно загружать последние версии компонентов с сайта Microsoft и обновлять все виртуальные машины.

Не устанавливайте никаких приложений в родительском разделе Hyper-V

Сервер Hyper-V должен использоваться только под задачи Hyper-V. Ненужные приложения на сервере могут вмешаться в процессы Hyper-V, что может быть небезопасно.

Защищайте файлы Hyper-V и файлы виртуальных машин

Файлы Hyper-V и виртуальных серверов должны быть под защитой. Поскольку эти данные хранятся в VHD файлах, любой, кто имеет доступ к VHD файлам, может их смонтировать и получить доступ и к содержимому.

Отключите машины, которые не используются

Не используйте машины, которые не несут никаких существенных функций. Если вы запустите какие-либо из серверов, убедитесь, что они отсоединены от коммутаторов Hyper-V, к которым подсоединены другие серверы. Любой, у кого есть доступ к неиспользуемым серверам, может вмешаться в производственную среду через сеть или каким-либо другим способом.

Всегда используйте Firewall и блокируйте ненужные функции

Как только Вы запускаете Hyper-V на сервере Windows, управляющий сервер дает брандмауэру права, необходимые для коммуникации Hyper-V. Убедитесь, что никаких лишних прав брандмауэру не дано.

Обеспечение снимков и контрольных точек

Снимок является образом виртуальной машины на определённый момент времени, к которому Вы позже можете вернуть машину. Рекомендуется хранить снимки и контрольные точки, которые Вы создаете, вместе со связанными с ними VHD-файлами в безопасном месте.

Усиливайте ОС виртуальных серверов

Используйте один и тот же шаблон усиленной ОС для всех виртуальных машин для обеспечения одинакового уровня безопасности. Также убедитесь, что работает антивирус и отключены ненужные компоненты.

Активируйте аудит

Защита файловой системы может предотвратить несанкционированный доступ к файлам VHD. Включив аудит доступа к объектам, Вы сможете определить потенциально вредоносные действия пользователей.

Автор: Zugan