Как защитить облачную инфраструктуру

/ фото Joe Grand [2] CC [3]

Согласно статистике [4], треть предприятий США использует облако. При этом ожидается, что к 2020 году количество облачных потребителей увеличится в два раза. Похожая ситуация наблюдается и в России. Несмотря на кризис, количество компаний, использующих облачные решения, с каждым годом растет. Российский облачный рынок вырос [5] на 25% и достиг планки в 16,5 миллиардов рублей в 2015 году, и ожидается, что к 2018 году эта цифра увеличится до 32 миллиардов рублей.

Облака постепенно становятся главной частью ИТ, поэтому компаниям приходится уделять внимание вопросам безопасности. И определение угроз – это первый шаг к минимизации рисков. На конференции RSA, прошедшей в марте этого года, организация CSA (Cloud Security Alliance) представила [6] список 12 угроз облачной безопасности, с которыми сталкиваются компании.

Первым пунктом была обозначена утечка данных. Облако подвергается тем же угрозам, что и традиционные инфраструктуры. Из-за большого количества данных, которые сегодня переносятся в облака, площадки облачных хостинг-провайдеров становятся привлекательной целью для злоумышленников.

Безопасность и доступность облачных сервисов зависит и от того, насколько хорошо проработаны механизмы контроля доступа и шифрования в API. Слабые с точки зрения безопасности интерфейсы становятся узким местом в вопросах доступности, конфиденциальности и целостности.

По этим причинам CSA рекомендует контролировать доступ, использовать инструменты защиты и инструменты раннего обнаружения угроз, а также многофакторную аутентификацию и шифрование. Не стоит забывать про логирование, мониторинг и аудит событий по отдельно взятым учетным записям.

Еще одной причиной, побуждающей использовать этим механизмы безопасности, является проблема корпоративной мобильности – BYOD (Bring Your Own Device).

/ фото Henri Bergius [7] CC [8]

Дело в том, что 40% сотрудников компаний США для решения рабочих задач используют персональные устройства и зачастую сохраняют рабочие данные на собственных накопителях. При этом 83% опрошенных признаются, что отдают предпочтение облачным приложениям, а не традиционным решениям. Что касается России, то цифры сопоставимы.

«Личные смартфоны в России используют в работе не реже, чем личные компьютеры, – отмечает [9] Михаил Альперович, директор лаборатории защищенной мобильности компании Digital Design. – По моим оценкам, уровень проникновения BYOD в категории смартфонов в России составляет около 30%».

Дело в том, что легитимный пользователь, имеющий доступ к незащищенным облачным ресурсам, может получить копии корпоративных файлов и сохранить их на своем устройстве. Опасность здесь заключается в том, что данные могут попасть в руки третьим лицам. Это возможно, например, в случае кражи или утери смартфона, а по статистике ежегодно теряется 70 миллионов мобильных устройств. Это серьезная угроза безопасности.

Несмотря на все проблемы, обеспечить надежную защиту данных в облаке все же возможно.

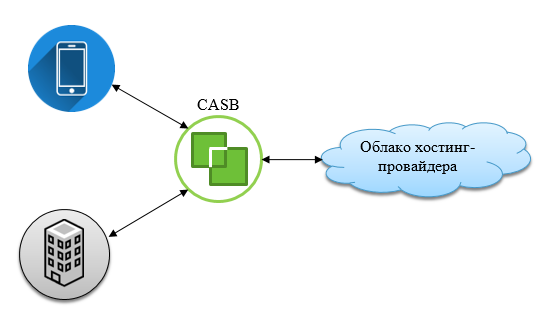

CASB – брокер безопасного доступа в облако

CASB (Cloud Access Security Broker) представляет собой унифицированный инструмент безопасности, позволяющий администраторам выявлять потенциальные риски и обеспечивать высокий уровень защиты. Сегодня только 5% бизнесов использует [10] CASB, но инструмент приобретает популярность, и, по прогнозам экспертов, эта цифра увеличится до 85% к 2020 году.

Решение предоставляет единую точку контроля за всеми облачными приложениями, используемыми компанией. Этот контроль проявляется в различных формах: контроль доступа, предотвращение утечек данных, шифрование и т. д. Брокер управляет соединениями между облачными приложениями и внешним миром с помощью прокси и API.

Решение работает в связке с облачной инфраструктурой , предоставляя возможность мониторинга совместно используемых файлов. Таким образом, администраторы знают, где хранится и кому передается контент.

Шифрование данных

По данным ZDnet, шифрование является одним из самых надежных способов защиты данных, передаваемых между сетями. «Это один из самых распространенных способов защиты данных от неавторизованного доступа, – пишет [12] системный администратор Кен Хесс (Ken Hess), – и ответ на сомнения компаний, начинающих работу с BYOD».

Шифрование способно защитить информацию на мобильных устройствах, но лишь при правильном использовании. Для этого руководители должны внедрить шифрование на всех этапах жизненного цикла данных (и при передаче, и при хранении). Это важно, потому что приложения на смартфонах, ноутбуках и планшетах получают доступ к сети компании и кешируют корпоративные данные. В случае потери устройства может произойти утечка.

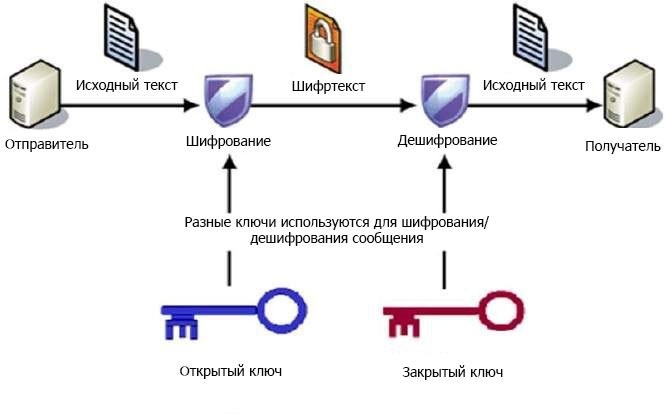

Создание ключей шифрования и управление ими – основная часть криптографического процесса. Использование симметричных алгоритмов требует создания ключа и вектора инициализации, которые должны храниться в секрете от всех лиц, не имеющих прав на расшифровку данных. Для использования асимметричных алгоритмов требуется создание открытого и закрытого ключей. Открытый ключ может быть предоставлен кому угодно, когда закрытый ключ известен только лицу, которому предназначены зашифрованные пересылаемые данные.

Метод асимметричного шифрования основан на использовании пары разных ключей: открытого (public key) и закрытого (private key). Если шифрование производилось открытым ключом, закрытый ключ следует хранить в надежном месте, отдельно от зашифрованных данных. В этом случае, даже если важная зашифрованная информация попадает в руки злоумышленника, он не сможет прочитать содержимое. Подход, при котором зашифрованные данные и ключи шифрования отделяются друг от друга, является хорошей гарантией безопасности.

Что касается компании «ИТ-ГРАД [13]», то для обеспечения шифрования данных в облаке мы предлагаем использование продукта SecureCloud компании Trend Micro. Архитектурно решение состоит из системы управления, предоставляемой как сервис с доступом через консоль управления, и агентов, установленных на защищаемых виртуальных машинах.

Модель использования решения предполагает, что диски виртуальных машин зашифровываются с использованием ключей шифрования, хранимых в системе SecureCloud. Через неё инициируются процессы начального шифрования либо расшифровывания защищаемых дисков. При попытке доступа к данным происходит обращение к системе SecureCloud, после которого ключ шифрования для расшифровки данных выдается или автоматически, или только после одобрения администратора.

P.S. Вчерашний пост: 25 книг по теме облачных вычислений [14].

Автор: ИТ-ГРАД

Источник [15]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/121644

Ссылки в тексте:

[1] Image: https://habrahabr.ru/company/it-grad/blog/283402/

[2] фото Joe Grand: https://www.flickr.com/photos/joesmooth/25004327896/in/photolist-E6xKfh-DZCBHe-Dzoyzv-Dbu3ti-E6xHL5-DXrKhh-DzoypF-Dbu2ZH-E8SJ9Z-DzoA3a-E6xHxE-DzozoK-Db9FU1-Dbu27k-E6xHtb-DZCzRZ-E8SHNP-DZCz9r-E6xFiQ-DFKZTu-Dzow86-Dbu2cR-Db9EzY-DzovF4-DzowgH-E6xFKb-DXrFiL-wWDGRc-DzoAnP-Db9LMY-DXrL85-DFL5SN-DFL6dh-DzoAfz-uVwDfp-Db9GVu-Db9GZ7-DFL3tj-Dzox94-Db9FdG-DXrHmo-DXrF9h-E6xDTf-Dzovn8-DbtZ3v-E8SGVX-DXrGxQ-vPWANB-rU79Bh-q62jtY

[3] CC: https://creativecommons.org/licenses/by/2.0/

[4] статистике: http://goo.gl/uixTKK

[5] вырос: http://www.comnews-conferences.ru/en/conference/cloud2016

[6] представила: http://goo.gl/6id42T

[7] Henri Bergius: https://www.flickr.com/photos/bergie/

[8] CC: https://creativecommons.org/licenses/by-sa/2.0/

[9] отмечает: http://www.cnews.ru/reviews/mobile_2014/articles/rossiya_mobiliziruetsya_s_pomoshchyu_beskontrolnogo_byod

[10] использует: http://goo.gl/9X7Fdc

[11] хостинг-провайдера: https://www.reg.ru/?rlink=reflink-717

[12] пишет: http://www.zdnet.com/the-top-five-trends-in-mobile-and-byod-security-7000014226/

[13] ИТ-ГРАД: http://www.it-grad.ru/tsentr_kompetentsii/blog/19/

[14] 25 книг по теме облачных вычислений: https://habrahabr.ru/company/it-grad/blog/283400/

[15] Источник: https://habrahabr.ru/post/283402/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.