Security Week 25: уязвимости в Windows, libarchive и WordPress, новые старые трюки криптолокеров

Поговорим о тренировке. Вместе с криптолокерами в наш

Поговорим о тренировке. Вместе с криптолокерами в наш уютный ландшафт угроз пришли казалось бы давно забытые трюки: от «албанского вируса» (набор для самостоятельной зашифровки данных) до макросов в офисных документах. По меркам тех угроз, про которые действительно интересно читать, это прошлый век и детский сад, но вот проблема — работают ведь. В случае макросов от пользователей требуется сделать пару лишних кликов, в процессе выводятся предупреждения (опасно!), но нет, все кликается, загружается и приводит к реальным убыткам и потере данных, хорошо если только на одном компьютере. По нашим данным, число криптоатак на пользователей за последние два года выросло в пять раз [1] — и этот тот случай, когда количество рано или поздно переходит в качество.

Подавляющее большинство криптолокеров, а особенно такие трояны начального уровня, по-прежнему без проблем блокируются стандартным защитным софтом. Увы, это не исключает заражение полностью — и дело не в том, что стопроцентной защиты не бывает. Недавно я ссылался на пример [2], когда к неплохо защищенной инфраструктуре подключается внешний фрилансер с ноутбуком без антивируса и устраивает локальный армагеддон.

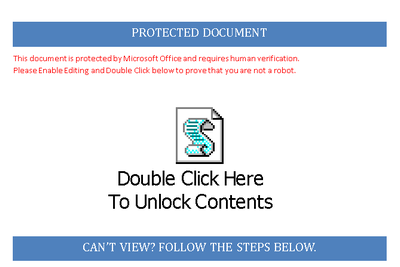

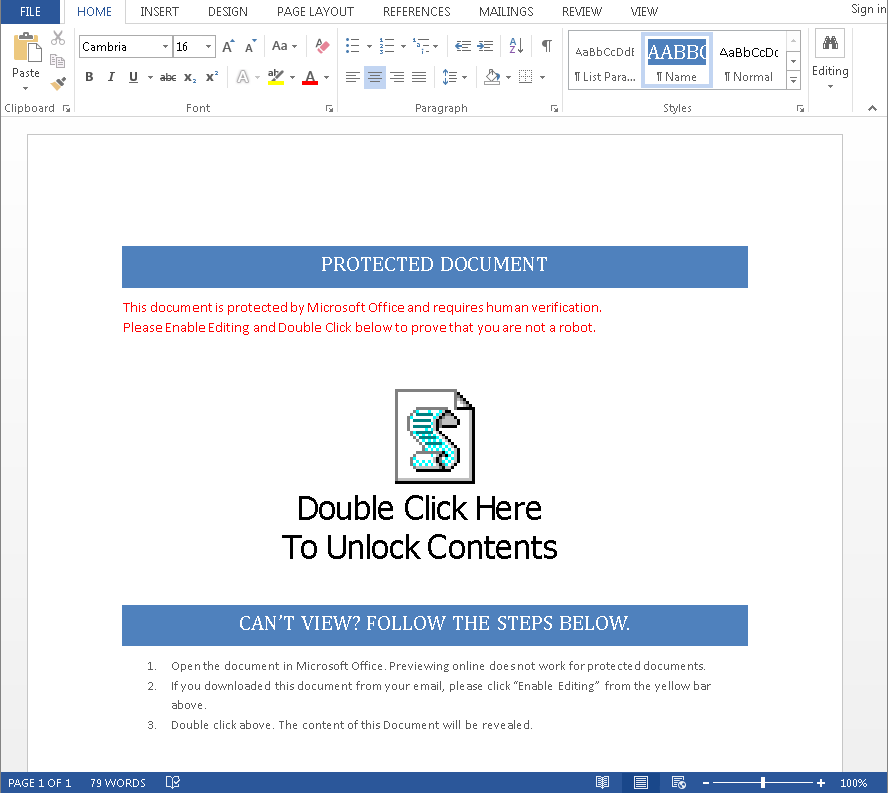

Недавно к арсеналу древних трюков добавился еще один. Вместо макросов в офисные документы внедряют ссылки на внешние объекты с помощью технологии OLE (новость [3], исследование [4] Microsoft). В документе этот хитрый маневр выглядит примерно как на картинке. В одном из случаев использовалась довольно топорная социнженерия: «Нажмите, чтобы разблокировать этот контент и доказать, что вы не робот». В Ворде такая конструкция выглядит чрезвычайно подозрительно, но ведь работает. И что с этим делать?

Все выпуски дайджеста доступны по тегу [5].

В случае с обычными пользователями понятно что делать — антивирус надо ставить. В случае компаний все сложнее, выше я уже привел пример, почему не всегда получается заблокировать все и везде. Сотрудников надо обучать. Желательно, чтобы тренинги по тому, что мы называем security awareness, отличались от росписи в журнале за инструктаж на случай пожара. Обучение должно быть регулярным, цели его должны быть понятны всем — именно поэтому мои коллеги, отвечающие за тренинги, говорят, что надо обязательно включать в программу не только обычных сотрудников, но и начальство, вплоть до топ-менеджеров. С точки зрения технаря это решение возможно выглядит немного странным, ну а куда деваться? Одним из качественных изменений в индустрии ИБ является именно расширение понятия безопасности за пределы борьбы хорошего кода с плохим. Безопасность — это люди, их запрограммировать не получится, и гневным циркуляром проблему не решить. Но пробовать надо: не будучи алгоритмизируемым решением, тренинги дают вполне измеряемую эффективность.

Неделя патчей: Windows, WordPress, libarchive

Обнаружение уязвимостей в софте и выпуск патчей — это такой регулярный элемент новостного фона по теме безопасности. Настолько привычный, что в список самых посещаемых такие новости выбиваются нечасто: в моем еженедельном сериале это происходит примерно раз в квартал. Вот и настал такой момент: на повестке дня сразу три важных патча.

В Microsoft залатали уязвимость в протоколе Web Proxy Auto Discovery (новость [6], бюллетень [7] MS). И Microsoft, и первооткрыватель, исследователь из китайской компании Tencent, много деталей не раскрывают. В схеме работы протокола обнаружили возможность отката к уязвимому «процессу обнаружения прокси-сервера», конкретно эксплуатируется «предсказуемость идентификаторов транзакций при работе с Netbios». В списке подверженных — все версии Windows, начиная с 7, но по факту дыра присутствует даже в Windows 95, и, естественно, в неподдерживаемой более XP.

Возможно причиной малого количества деталей является универсальность атаки. По словам исследователя, эксплойт может прилететь и в виде URL в браузере, и в виде вредоносного офисного документа, и даже на флешке (например с помощью вредоносного шортката). Дальнейшее развитие атаки нельзя назвать простым делом, но в итоге появляется возможность перехвата трафика или подмены доверенных сетевых устройств.

Исследователи из Cisco нашли три уязвимости в опенсорсной библиотеке libarchive [8] (новость [9], исследование [10]). В случае с открытым софтом важнее даже не характер уязвимости, а понимание — кто подвержен. В этом может помочь список зависимого софта [11] на сайте библиотеки. Все три уязвимости могут эксплуатироваться с помощью подготовленного архива определенного формата, конкретно подвержены 7-Zip и RAR. Кроме того, теоретически можно эксплуатировать уязвимость, когда библиотека работает с данными mtree [12], штатной утилиты в FreeBSD. Все три уязвимости позволяют выполнять произвольный код.

Наконец, очередной апдейт WordPress до версии 4.5.3 закрывает 24 уязвимости (новость [13], анонс [14] WordPress). Большая часть уязвимостей позволяет получить контроль над веб-сайтом. Дополнительно были исправлены 17 багов — причем все относительно свежие, они были «добавлены» в последних трех релизах открытой CMS.

Что еще произошло:

Проект Let's Encrypt сообщает [15] о выпуске пятимиллионного бесплатного сертификата HTTPS. Одновременно с этим выяснилось [16], что компания Comodo, продающая SSL за деньги, зачем-то пытается зарегистрировать на себя торговую марку Let's Encrypt в США. Фу таким быть.

Индийскую рекламную фирму inMobi, зарабатывающую в том числе на баннерах в мобильных приложениях, оштрафовали [17] в США на почти миллион долларов за отслеживание пользователей без их ведома. Рекламная сеть этой компании предположительно «накрывает» больше миллиарда устройств.

Древности:

Древности:

«Tired-1740»

Резидентный опасный вирус, стандартно записывается в COM-, EXE- и OVL [18]-файлы при их загрузке в память для выполнения. Периодически расшифровывает и выводит на экран фразу: «I think you're too tired to the bone. You'd better go home», а затем перезагружает компьютер. Перехватывает int 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 85.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»

Источник [19]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/142538

Ссылки в тексте:

[1] выросло в пять раз: https://securelist.com/analysis/publications/75145/pc-ransomware-in-2014-2016/

[2] ссылался на пример: https://habrahabr.ru/company/kaspersky/blog/283536/

[3] новость: https://threatpost.ru/like-macros-before-it-attackers-shifting-to-ole-to-spread-malware/16798/

[4] исследование: https://blogs.technet.microsoft.com/mmpc/2016/06/14/wheres-the-macro-malware-author-are-now-using-ole-embedding-to-deliver-malicious-files/

[5] по тегу: http://habrahabr.ru/search/?target_type=posts&q=%5Bklsw%5D%20&order_by=date

[6] новость: https://threatpost.com/patched-badtunnel-windows-bug-has-extensive-impact/118697/

[7] бюллетень: https://technet.microsoft.com/en-us/library/security/ms16-077.aspx

[8] libarchive: https://github.com/libarchive/libarchive/wiki

[9] новость: https://threatpost.com/patched-libarchive-vulnerabilities-have-big-reach/118853/

[10] исследование: http://blog.talosintel.com/2016/06/the-poisoned-archives.html

[11] список зависимого софта: https://github.com/libarchive/libarchive/wiki/LibarchiveUsers

[12] mtree: http://www.freebsd.org/cgi/man.cgi?mtree(8)

[13] новость: https://threatpost.com/wordpress-security-update-patches-two-dozen-flaws/118863/

[14] анонс: https://codex.wordpress.org/Version_4.5.3

[15] сообщает: https://threatpost.com/lets-encrypt-celebrates-big-https-milestone/118856/

[16] выяснилось: https://letsencrypt.org/2016/06/23/defending-our-brand.html

[17] оштрафовали: https://threatpost.com/mobile-advertising-firm-found-tracking-users-to-pay-950k/118874/

[18] OVL: https://en.wikipedia.org/wiki/Overlay_(programming)

[19] Источник: https://habrahabr.ru/post/304050/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.