Наши эксперты вышли на след киберпреступной группировки, осуществлявшей широкомасштабные целевыхе атаки, проводимые в рамках активности, названной «Elderwood Project».

Впервые данная группировка привлекла к себе внимание наших аналитиков в 2009 году, осуществив атаку на Google и другие организации, используя троянскую программу Hydraq (Aurora).

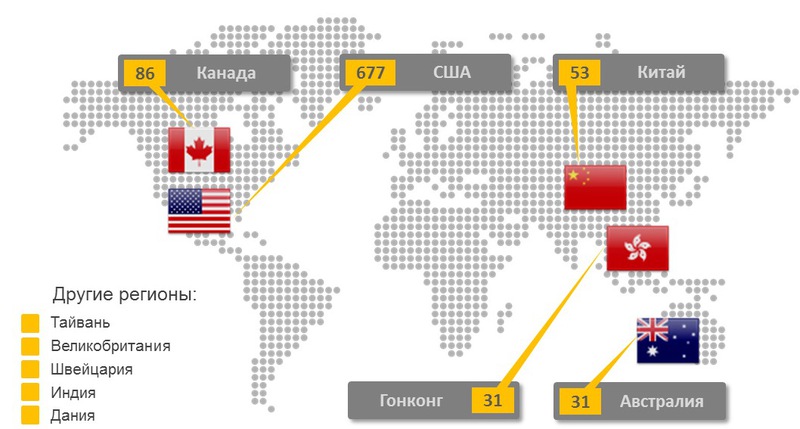

На протяжении последних трёх лет осуществляемые ею атаки были направлены на предприятия различных секторов промышленности, а также на негосударственные организации. В качестве жертв выбирались компании преимущественно США и Канады, а также Китая, Гонконга, Австралии, а также некоторых европейских и азиатских стран. Последние атаки демонстрируют смещение интереса злоумышленников в сторону предприятий, выпускающих компоненты вооружений и оборонительные системы. Причём одним из основных рабочих сценариев является проникновение через одну из организаций-партнёров, входящей в цепочку поставок.

Злоумышленники эксплуатируют большое количество уязвимостей нулевого дня и используют системный подход к организации атак и созданию вредоносного кода. Мы зафиксировали неоднократное повторное использование ими компонентов платформы, названой «Elderwood Platform» (по названию одного из эксплойтов из их арсенала), которая обеспечивает быстрое применение эксплойтов к уязвимостям нулевого дня. Методология подобных проводимых атак обычно подразумевает использование фишинговых писем, однако теперь к ним добавились атаки класса «watering hole» – компрометация веб-сайтов, вероятнее всего посещаемых жертвой.

Сопоставив факты наши аналитики пришли к выводу, что некая группировка использует уязвимости нулевого дня и, похоже, имеет к информации о них неограниченный доступ. Хакеры крадут информацию с компьютеров избранных жертв, заражая их троянской программой через часто посещаемые ими сайты. Основной целью мошенников является внутренняя информация компаний оборонной промышленности.

Как вы знаете, серьёзные уязвимости нулевого дня, предоставляющие несанкционированный доступ к широко используемым программным компонентам, встречаются в свободном доступе очень редко. Например, в рамках, пожалуй, самого широко известного проекта Stuxnet их было использовано всего четыре. Однако в рамках «Elderwood Project» их уже используется вдвое больше – восемь. И ни одна другая группировка никогда не демонстрировала ничего подобного. Применение такого количества эксплойтов к уязвимостям нулевого дня говорит об очень высоком уровне подготовки — чтобы выявить подобные уязвимости, хакеры должны были получить доступ к исходному коду ряда широко используемых программных приложений или провели их декомпиляцию, для чего требуются очень и очень серьёзные ресурсы. Похоже, что группировка обладает чуть ли не безграничным количеством уязвимостей нулевого дня. Уязвимости используются по требованию – одна за другой, и часто одна заменяет другую, если предыдущая уже закрыта.

Основными целями зафиксированных атак были организации из цепочки поставок предприятий оборонного сектора, преимущественно ведущие предприятия оборонной промышленности. Группировку интересуют компании, производящие электронные или механические компоненты вооружений и систем, которые продаются ведущим оборонным корпорациям. Атакующие, видимо, рассчитывают на меньший уровень защищённости подобных производителей, и используют их в качестве ступенек лестницы, ведущей к интеллектуальной собственности, предназначенной для производства компонентов или крупной продукции ведущими поставщиками. Приведенная ниже диаграмма показывает распределение различных отраслей, составляющих цепочку поставок для оборонной промышленности.

Одним из векторов атак группировки “Elderwood” является использование так называемых “watering hole” сайтов, демонстрирующее однозначное изменение методов, используемых злоумышленниками. Концепция атаки в данном случае аналогична действиям хищника, поджидающего свою жертву в оазисе посреди пустыни. Он знает, что жертва, рано или поздно, придет на водопой, и ждет, вместо того, чтобы вести активную охоту. Так же действуют и злоумышленники – определяют веб-сайты, которые посещают интересующие их конкретные люди, взламывают их и встраивают эксплойты на страницы, которые должна посетить жертва. Любой посетитель сайта будет подвержен воздействию внедрённых эксплойтов, и если его компьютер будет ими взломан, на него будет установлена троянская программа.

Цифры и факты:

- 8 уязвимостей нулевого дня

- Атаковали 2 приложения — Internet Explorer и Adobe Flash Player

- 2 Основных метода атаки — фишинговые рассылки и watering hole

- Возможные мотивы: кража интеллектуальной собственности или торговых секретов, разведывание планов, контактов, информации об инфраструктуре, аналитика для дальнейших атак

- Подозреваемые: (1) крупная хорошо финансируемая криминальная группировка, (2) группа, га которой стоит государство, (3) государство

- Основная география атак: США — 72%, Канада — 9%, Китай — 6%, Австралия — 3%, Гонконг -3%, остальные — меньше

- Рекомендуемая защита: на уровне файлов — антивирус, на уровне сети — защита от вторжений. Дополнительно репутационная технология и SONAR

Подробности в полном отчете Symantec “The Elderwood Project”

Автор: symadmin