Благодаря невнимательности преступника специалисты SecureWorks раскрыли новую схему мошенничества

Специалисты по безопасности из компании SecureWorks провели большую работу и полностью раскрыли схему мошенничества с компрометацией деловой электронной почты. Схема довольно простая и, как оказалось, очень эффективная.

Так называемые «нигерийские» мошенники массово рассылали спам со ссылками на веб-страницы, где запускался эксплойт-пак, или прикладывали троян в аттачменте к письму. Их целью было завладеть компьютером с ящиком корпоративной электронной почты какого-нибудь высокопоставленного менеджера. Цель достигалась в несколько этапов. Например, на первом этапе достаточно заразить компьютер менеджера низшего звена или секретаря, у которого в контактах электронной почте есть более выосокопоставленный сотрудник. И так далее по лестнице вверх.

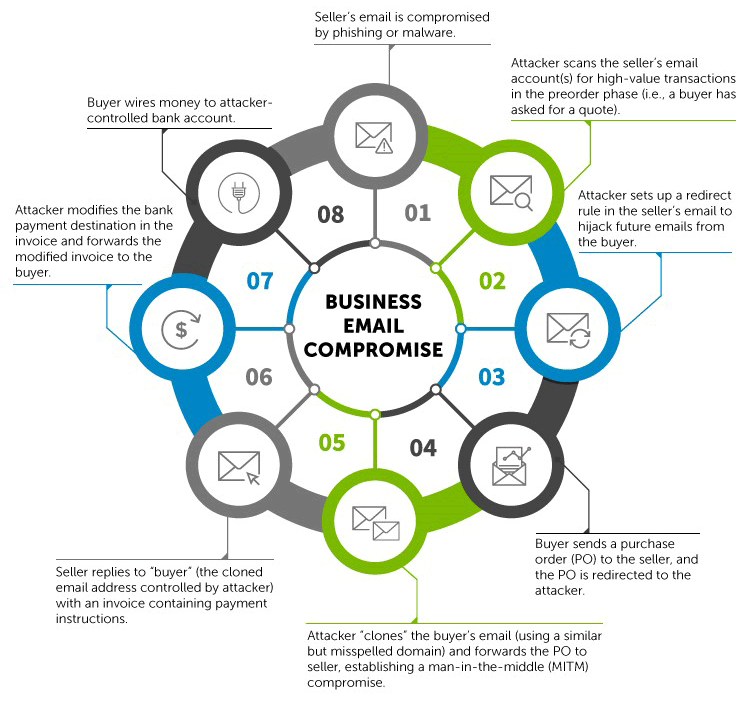

Когда мошенникам удавалось установить трояна на компьютер высокопоставленного менеджера («продавец» на диаграмме), вступала в действие следующая схема.

Иллюстрация: SecureWorks

Суть мошенничества под названием Wire Wire показана на инфографике. Продублируем этапы ещё раз, для ясности:

- Компрометация почтового ящика продавца с помощью фишинга или зловреда. Как уже было сказано, цели можно достичь через нижестоящих сотрудников.

- Злоумышленник изучает почтовый ящик продавца в поисках дорогих контрактов, которые находятся на предварительной стадии (например, покупатель запросил цену).

- Злоумышленник устанавливает редирект в почтовом ящике продавца, чтобы подделать будущие почтовые сообщения от покупателя.

- Покупатель отправляет продавцу заказ на поставку товара, и документ перенаправляется злоумышленнику.

- Злоумышленник «клонирует» почтовый адрес покупателя (используя похожий домен) и перенаправляет документ продавцу уже с этого адреса, таким образом устанавливая канал коммуникации через себя (атака MiTM).

- Продавец отвечает «покупателю» (на клонированный адрес, который контролируется злоумышленником) с инвойсом, содержащим платёжные инструкции.

- Злоумышленник изменяет банковские реквизиты в инвойсе и перенаправляет изменённый документ покупателю.

- Покупатель перечисляет деньги на банковский счёт, который находится под контролем злоумышленника.

Что интересно, детально изучить новую схему помогло то, что один мошенник случайно заразил свой компьютер собственным трояном RAT, который использовал в работе (говорят, такое происходит на удивление часто). Скриншоты его экрана и логи нажатий клавиш постоянно загружались в открытую папку на веб-сервере. Собственно, эту папку и обнаружили следователи в начале своего расследования. Скриншоты и логи стали ценным источником информации о деятельности группы примерно из 30 мошенников, для которой этот человек (его назвали Mr. X) был ключевой фигурой. Затем были найдены скриншоты и логи с заражённых ПК ещё четырёх мошенников.

Несколько месяцев специалисты изучали скриншоты экранов и все нажатия клавиш. За это время удалось выяснить много интересных подробностей.

Например, не все мошенники в сообществе Wire Wire были опытными. Некоторые с трудом понимали, как работает зловред и как он распознаётся антивирусами. Mr. X оказывал техническое содействие и предоставлял инфраструктуру, которая позволяла группе эффективно работать.

Исследователи видели неумело модифицированные инвойсы, где шрифт поддельных реквизитов сильно отличается от оригинального, а банковский счёт принадлежит совершенно постороннему бизнесу и находится в другой стране, не в той, что продавец. Тем не менее, атака с компрометацией деловой почты оказалась достаточно эффективной во многих случаях.

Например, в случае самого крупного мошенничества специалисты наблюдали, как злоумышленники скомпрометировали почту сотрудника индийской химической компании. Он пользовался веб-интерфейсом, так что для входа в почтовый ящик требовались только логин и пароль. Злоумышленники увидели деловую возможность, когда индийской компании пришло предложение о покупке химикатов на сумму $400 000 от американской компании, тоже из химической отрасли. Получив инвойс от продавца, мошенники модифицировали IBAN (номер счёта), название и адрес банка, SWIFT/BIC код банка — и переслали инвойс покупателю. Американская компания по незнанию перечислила мошенникам $400 000.

Исследователи говорят, что в группе не было чёткой иерархии. Вместо этого все платили Mr. X за обучение и сервис, а также выплачивали ему процент от своих доходов. Большинство участников группы живут в одном районе Нигерии и знают друг друга лично.

Авторы доклада также обращают внимание, что члены группы Wire Wire отличаются от типичных мошенников из Западной Африки. Типичные мошенники — это обычно молодые парни в возрасте до 29 лет, которые тусуются в компьютерных клубах, ведут себя экстравагантно и публикуют фотографии с пачками купюр и причудливыми автомобилями в социальных сетях. Хороший профиль на этих ребят (Yahoo Boys) в своё время составил Брайан Кребс.

В отличие от «золотых мальчиков» Yahoo Boys, члены группировки Wire Wire принадлежат к более старшему возрасту до 40 лет, предпочитают работать из дома, в социальных сетях выглядят респектабельно, но никогда не демонстрируют пачки купюр или причудливые автомобили, а также почти все очень набожные люди, которые посещают церковь. Исследование их профилей в социальных сетях показало также, что зачастую они — семейные, уважаемые люди с высокой репутацией. Они чувствуют себя обязанными помогать сородичам, что зачастую означает вовлечение в схему Wire Wire, потому что в стране нет других способов достойного заработка.

Изучение инвойсов и заказов на поставку товара показал, что члены преступной группировки получили доход, в среднем, $3 млн за год своей деятельности. Исследователи видели поддельные инвойсы на сумму от $5000 до $250 000, хотя средняя сумма убытков для компаний составляла от $30 000 до $60 000.

Специалисты SecureWorks поделились результатами своих наблюдений на хакерской конференции Black Hat. Нужно сказать, им повезло. Если бы мошенник не заразил свой компьютер RAT, то найти преступников было бы очень трудно. Покупатель долго ждал товара, а потом обычно приходил к мнению, что продавец его обманул.

О результатах своей работы специалисты Джеймс Беттке и Джо Стюарт проинформировали Комиссию по экономическим и финансовым преступлениям Нигерии, а их отчёт уже привёл как минимум к одному расследованию.

Беттке и Стюарт также выложили на GitHub программу pdfxpose, которая определяет подозрительные модификации в файлах PDF, чтобы предотвратить атаку с компрометацией электронной почты.

Автор: alizar