Cистема управления безопасностью OSSIM

OSSIM — продукт Alienvault Lab, который включает в себя инструменты по инспектированию сети, обнаружению вторжения, его предотвращения, оперативного оповещения и других инструментов с открытым исходном кодом. Данное решение позволяет быстро обнаруживать уязвимости в сети и так же оперативно их устранять. Эта система очень гибкая в настройках системы корреляции с подробным выводом отчётов и разнообразными инструментами управления. Система позволяет подключать новые сенсоры, с которых, получая новые события безопасности, OSSIM, следуя заданным правилам, записывает в журнал, оповещает об этом администратора и пытается устранить проблему. OSSIM так же полезен в многопользовательской системе.

Что включает в себя OSSIM?

В OSSIM включены следующие opensource-продукты:

- Arpwatch — используется для обнаружения аномалий MAC-адресов

- P0f — пассивный анализ сети

- Pads — обнаружение аномалий

- Nessus — для оценки уязвимостей, а так же применяется для кросс-корреляции (система обнаружения вторжений (IDS) и сканер уязвимостей)

- Snort — система обнаружения вторжений (IDS)

- Ntop — базы данных сети для обнаружения вторжений

- Nagios — мониторинг доступности

- Osiris — хост-системы обнаружения вторжений (HIDS)

- Snare — журнал для Win-систем

- OSSEC — хост-системы обнаружения вторжений (HIDS).

OSSIM так же предоставляет инструменты для интеграции с другими продуктами. В качестве детекторов может выступать любая программа, которая способна производить обработку информации (сетевой или системной) в реальном времени, все равно каким способом: сравнением с образцом или определением аномалий и выдачей предупреждения, когда такое событие происходит. Все данные с любых датчиков можно посмотреть в системе. Если уровень угрозы высокий, то информация сразу поступит администратору.

Где использовать?

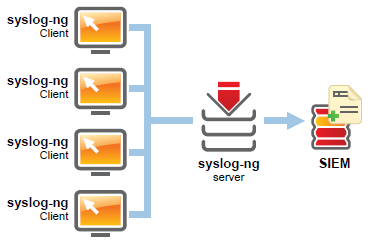

Использовать можно в любой сети, которую собираетесь держать в безопасности. Самый простой пример — сбор информации из syslog.

Как видно из картинки, этот метод позволяет собирать информацию с syslog-клиентов, информацию в которые можно записывать любую.

Допустим, что на клиенте настроен firewall и на него производится атака. Данные об атаке поступают в syslog, затем передаются syslog-сервер и успешно обрабатываются OSSIM. Наша система смотрит корреляционные установки и в соответствии с заданными правилами выполняет дальнейшие инструкции.

Что такое корреляция?

Есть несколько методов корреляции: сигнатурные (rule based) и бессигнатурные. Сигнатурные — те, в которые человек должен добавить некие правила определения инцидентов. Бессигнатурные — те, которые сами сами различают угрозы от безопасных событий. Естественно, таким методом самому управлять практически невозможно.

В SIEM системах используются следующие методы:

- Statistical — сложный бессигнатурный метод корреляции событий, основанный на измерении двух или более переменных и вычислении степени статистической связи между ними.

- RBR Rule-based (pattern based) (HP ECS, IMPACT, RuleCore) — метод, в котором взаимосвязи между событиями определяются аналитиками в заранее заданных специфических правилах.

- CBR Codebook (case) based (SMARTS). Корреляция производится по подходящим векторам из предварительно заданной матрицы событий.

- MBR model based reasoning (слишком большой MTTR) — метод основан на абстракции объектов и наблюдения за ними в рамках модели.

- Bayesian (BDR) — это, надо полагать, всем известный метод, не требующий особых разъяснений. На практике — не эффективен.

- NMBR — Normalized model based reasoning. Схож с MBR, известен как baseline.

- Neural network based — идеологический метод. Нейронная сеть обучается для обнаружения аномалий в потоке событий.

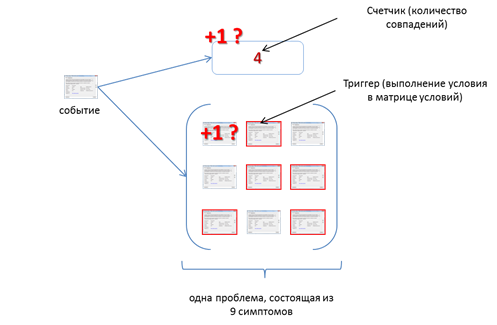

Как правило используются сразу несколько методов корреляции и причин есть несколько. Одна проблема может возникать из-за разных причин. Однако одна и та же причина может создавать различные проблема. При этом существуют вероятности возникновения, для которых и требуются корреляционные правила.

Триггеры и инциденты

Каждое корреляционное правило содержит свой триггер, который срабатывает при определённом уровне опасности. При превышении уровня опасности, триггер выполняет необходимое действие. Так срабатывает блокировка системы при многократно неверно введённом пароле входа в систему.

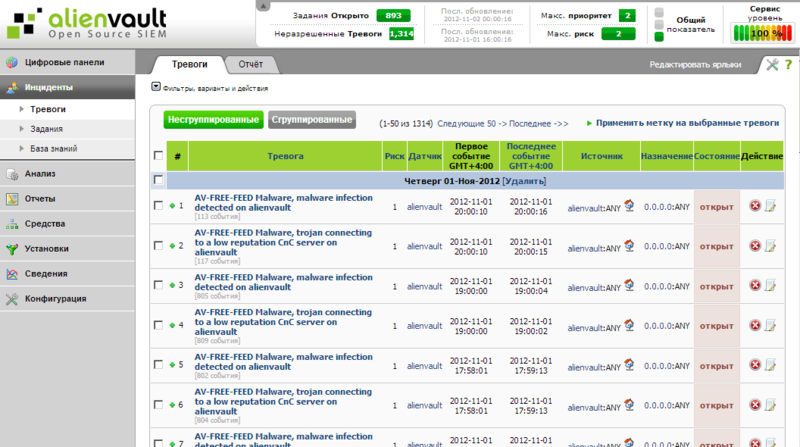

Все инциденты в OSSIM хранятся в специальном разделе. Время хранения инцидентов можно задать в настройках.

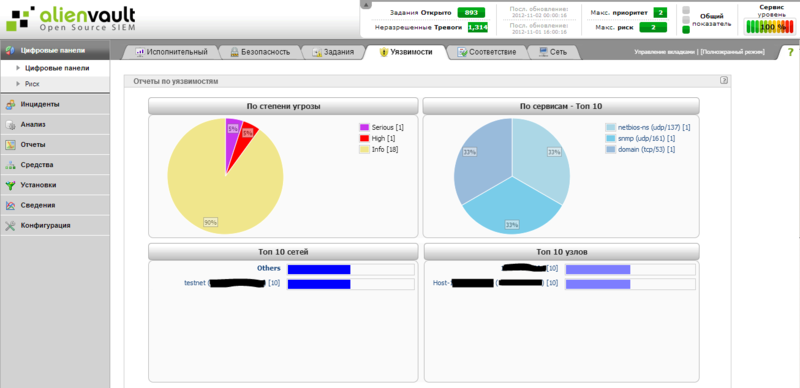

Картинки

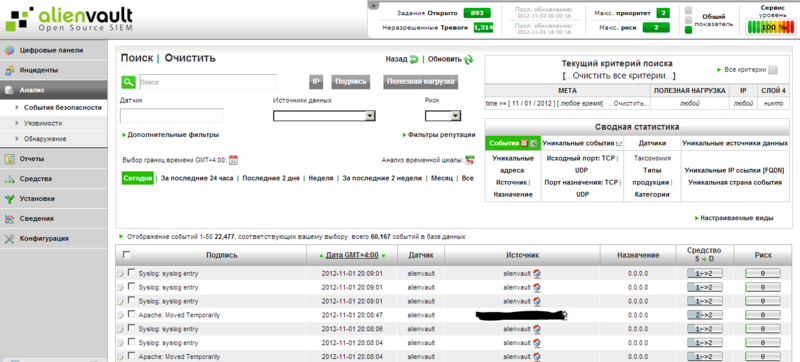

События безопасности

Отчёт сканера уязвимостей

Заключение

Это был краткий обзор OSSIM и SIEM-систем в целом. В этой статье рассматривалась стабильная версия OSSIM 3. В данный момент есть OSSIM 4, которая построена на Debain 6 x64 (squeeze) в отличие от OSSIM3 x86 (lenny). Если судить по их форуму, то версия нестабильна, функционал остался тот же.

Ссылки

OSSIM: communities.alienvault.com/community/ [1]

Git: www.assembla.com/code/os-sim/git-2/nodes [2]

Автор: Armageddon

Источник [3]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/18770

Ссылки в тексте:

[1] communities.alienvault.com/community/: http://communities.alienvault.com/community/

[2] www.assembla.com/code/os-sim/git-2/nodes: https://www.assembla.com/code/os-sim/git-2/nodes

[3] Источник: http://habrahabr.ru/post/157183/

Нажмите здесь для печати.