Исходный код составляющих IoT-ботнета Mirai выложен в свободный доступ

На прошлой неделе было зафиксировано несколько мощных DDoS-атак. Сначала от рук хакеров пострадал журналист Брайан Кребс, на сайт которого обрушили DDoS мощностью порядка 620 Гбит/с. Затем об атаке сообщили представители французского OVH, атака на которых достигала 1 Тб/с.

Атака была осуществлена посредством ботнета, состоящего более чем из 152 000 IoT-устройств, в том числе камер наблюдения и DVR. Данный ботнет насчитывает порядка 150 000 камер и способен генерировать атаки мощностью до 1,5 Тб/с, используя tcp/ack, tcp/ack+psh и tcp/syn.

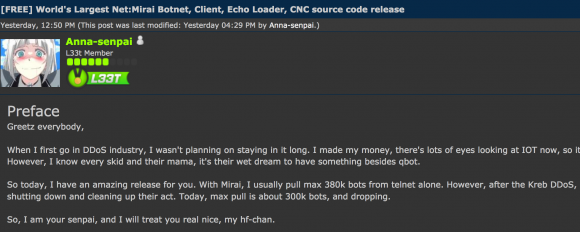

Посетителем форума Hackforums под ником Anna-senpai был выложен исходный код составляющих ботнета Mirai, вероятнее всего использованного при проведении этих масштабных атак.

“When I first go in DDoS industry, I wasn’t planning on staying in it long,” Anna-senpai wrote. “I made my money, there’s lots of eyes looking at IOT now, so it’s time to GTFO. So today, I have an amazing release for you. With Mirai, I usually pull max 380k bots from telnet alone. However, after the Kreb [sic] DDoS, ISPs been slowly shutting down and cleaning up their act. Today, max pull is about 300k bots, and dropping.”

Данное программное обеспечение непрерывно сканирует весь диапазон IP-адресов для поиска устройств с захардкоженными учетными данными для заражения и распространения ботнета. После заражения устройство отправляет сообщение в командный центр, с которого осуществляется координация действий в ddos атаках.

Для тех кто любит искать след русских хакеров, то и он есть, в файле cnc/admin.go можно встретить вывод в скрипт комментариев на русском:

cnc/admin.go: this.conn.Write([]byte("33[34;1mпользователь33[33;3m: 33[0m"))

cnc/admin.go: this.conn.Write([]byte("33[34;1mпароль33[33;3m: 33[0m"))

cnc/admin.go: this.conn.Write(append([]byte("r33[37;1mпроверив счета… 33[31m"), spinBuf[i % len(spinBuf)]))

UPD: в данный момент hackforums.net лежит, технические подробности, примеры семплов, развертывание и компоненты по ссылке [2].

Автор: DefconRU

Источник [3]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/195080

Ссылки в тексте:

[1] хостинг-провайдера: https://www.reg.ru/?rlink=reflink-717

[2] ссылке: https://defcon.ru/malware-analysis/3672/

[3] Источник: https://habrahabr.ru/post/311552/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.