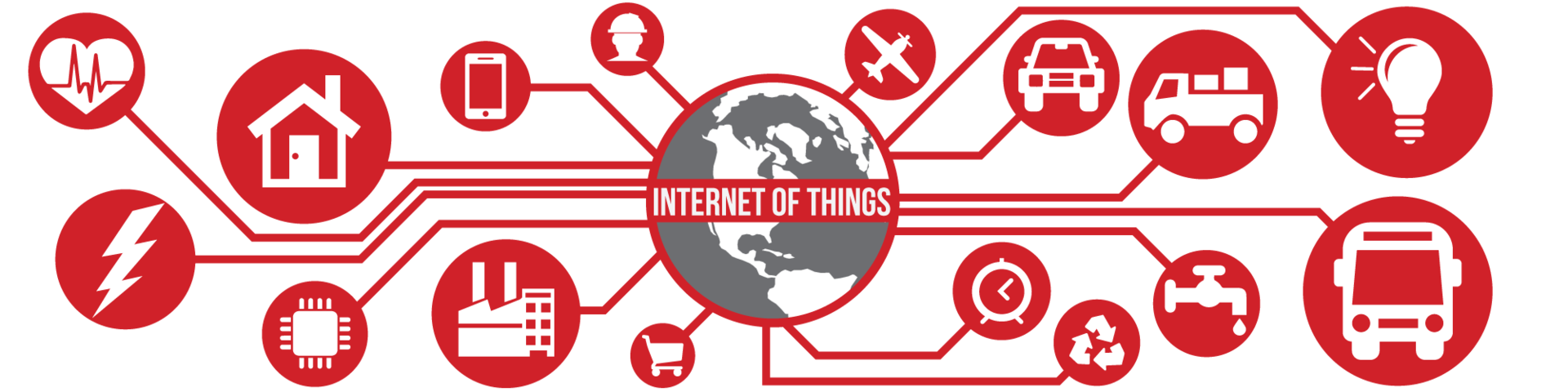

Зловреды, используемые для вымогательства (ransomware), в этом году стали одной из серьёзнейших киберугроз. И сегодня все — от обычных пользователей до корпораций и правительственных организаций — стараются обезопасить себя от программ-шифровальщиков. Однако, мы пока игнорируем начало следующей волны атак зловредов-вымогателей, которые нацелены на шифрование не файлов, а устройств, подключённых к интернету вещей. И это может быть куда опаснее и убыточнее, учитывая вездесущую и крайне разнообразную природу IoT.

Об IoT-зловредах говорят уже некоторое время в сети и на конференциях, но до поры до времени они не считались серьёзной угрозой, потому что их оценивали с тех же позиций, что и «традиционные» зловреды-вымогатели. Но есть ряд отличий, из-за которых IoT-зловреды могут оказаться ещё опаснее, чем уже привычные нам шифровальщики.

IoT-зловреды не удерживают ваши данные в заложниках

Широко известные шифровальщики наподобие CryptoLocker и CTB-Locker ищут на заражённых машинах и блокируют важные файлы. Их главной силой, помимо анонимности авторов-вымогателей, является необратимость — жертвы вынуждены либо заплатить за получения ключа расшифровки, либо распрощаться с файлами (если не подстелили соломку заранее). Обычно считается, что файлы и важные данные имеют ценность, выражаемую в деньгах, что и привлекает вымогателей. Но устройства в интернете вещей либо вообще не имеют данных, либо их крайне мало. Так что, следуя логике, атаки зловредов-вымогателей не интересны с точки зрения получения прибыли, правильно? Неправильно.

Вместо «всего лишь» блокирования файлов, IoT-зловреды имеют возможность управлять реальными системами, вне компьютера. А поскольку IoT-технологии имеют исключительно прикладной характер, зловреды могут обездвиживать автомобили, отключать электричество, останавливать производственные линии. Такие программы могут натворить гораздо больше бед, а значит и хакеры могут требовать куда более значительные суммы. Это сильно повышает привлекательность нового «рынка». Можно возразить, что взлом IoT-устройства можно «откатить» простой перезагрузкой. Однако стимул заплатить вымогателям проистекает не из необратимости, а из несвоевременности атаки, критичности и потенциальных убытков от потери контроля над системой даже на непродолжительное время.

По мере того, как интернет вещей расширяет возможности устройств жизнеобеспечения (например, кардистимуляторов или аппаратов для впрыскивания лекарств) и промышленных систем (электросетей, насосных станций), финансовая выгода от блокирования IoT-инфраструктуры — и урон от запоздалого разблокирования — будет расти экспоненциально. Шифрование данных на компьютерах — это одно, а отключение энергосетей, автомобилей или систем управления дорожным движением — совсем другое. Пострадать могут целые города, и даже регионы. Наибольшей опасности подвергаются организации, использующие интернет вещей в промышленных системах управления. Сюда входят электростанции, больницы и большие автоматизированные производства.

Индустрия потребительских IoT-устройств ещё может подождать

Уже доказана возможность атак на IoT-устройства потребительского класса, в том числе умные дома и офисы, подключённые к сети автомобили (а скоро и автономные) и носимые гаджеты.

В августе 2016 года исследователи из компании Pen Test Partners показали, как с помощью зловреда можно получить контроль над подключённым к сети термостатом и настроить его на повышение температуры в помещениях до максимума, заставив владельца заплатить за разблокирование.

Крис Янг, старший вице-президент Intel Security, в интервью агентству Bloomberg рассуждал о том, как зловреды могут влиять на транспорт. «Допустим, утром вы сели в подключённый к сети автомобиль — или в автономный, — и вдруг на экране появилось сообщение: “Если заплатишь $300, позволю тебе сегодня добраться до работы”». Сегодня такое пока невозможно, но сценарий уже не выглядит фантастическим, учитывая развитие технологий.

Зловреды могут красть важные данные и частную информацию, отправляемые в облака. Например, видео с подключённых к сети камер в домах, или данные с фитнес-гаджетов и устройств жизнеобеспечения, чтобы потом шантажировать людей, угрожая предать огласке деликатную или пагубную информацию.

Пока ещё рано говорить о неизбежности угрозы зловредов для умных домов и подключённых к сети автомобилей, даже несмотря на то, что устройства потребительского класса часто имеют большие проблемы с безопасностью. Именно разнородность приложений и приборов, создаваемых тысячами производителей, затрудняет широкое применение зловредов.

Сегодня IoT-индустрия сильно фрагментирована, практически отсутствуют стандартные подходы, операционные системы и системы связи. Поэтому проводить массовые централизованные атаки очень тяжело. Каждую атаку приходится затачивать под конкретный вид IoT-устройств, что уменьшает единовременное количество потенциальных жертв.

Можно заключить, что на данный момент выгода от атак на устройства потребительского класса пока невелика. Но в будущем ситуация изменится, поскольку интернет вещей будет всё шире проникать в дома и офисы.

В сегменте промышленного IoT пора бить тревогу

Совсем другая картина с промышленными системами интернета вещей. Они уже очень привлекательны для атак с помощью зловредов-вымогателей. Сюда можно отнести любые важные системы, влияющие на жизнь тысяч и миллионов людей и крайне дорогие в эксплуатации. К примеру, в этом году в США ряд больниц подверглись серии атак с помощью зловредов-вымогателей. Из-за блокирования файловых систем в учреждениях остановились многие рабочие процессы. А если бы в них был широко распространён интернет вещей, да ещё в критически важных отделениях?

Если IoT-система больницы скомпрометирована, то это подвергает риску здоровье пациентов. Ценность жизни для злоумышленников меркнет по сравнению с размером выкупа. И высока вероятность того, что больницы буду платить по первым требованиям, ведь им нужно будет какое-то время на восстановление защитного периметра. По схожему сценарию могут проводиться атаки на производственные объекты. Если простой чреват огромными потерями, то владельцы наверняка согласятся заплатить злоумышленникам, чтобы снизить ущерб.

Ещё одна важная мишень для IoT-зловредов — энергосети и электростанции. Их роль в современном мире прекрасно иллюстрирует авария 2003 года. Хотя причиной была и не кибератака, но свой вклад внёс и сбой ПО. В зоне катастрофического отключения электричества оказалось более 55 млн человек, а ущерб составил около $6 млрд. 13 лет назад к таким последствиям привёл ряд неблагоприятных совпадений и баги в ПО, но то же самое могут совершить и злоумышленники, если будет возможность на этом нажиться. Станут ли платить вымогателям энергетические компании? Политики? Крупный бизнес?

Как сделать IoT-системы более устойчивыми к зловредам-вымогателям

Абсолютного решения, как и универсального, не существует. Но многие эксперты считают, что соблюдение неких общих рекомендаций и методик может помочь организациями и производителям улучшить свою защиту от зловредов.

Одним из важных моментов считается возможность удалённого обновления прошивки устройств. Безопасность — это путешествие, а не пункт назначения, потому что ни одно устройство не будет безопасным всегда. Поэтому обновление прошивки должно быть очень простым, эффективным и безопасным процессом. Последнее особенно важно, поскольку небезопасные каналы обновления могут стать рассадниками заразы. Для защиты от этого существуют проверенные временем меры, например, блокирование процессора и прошивки, шифрование каналов связи между устройствами. К тому же устойчивый ко взлому канал обновления поможет восстановить уже взломанные компоненты интернета вещей.

Другой важной мерой защиты является надёжный механизм аутентификации. Сегодня можно столкнуться с ситуациями, когда устройства подключаются к интернету вещей вообще без аутентификации. А это открывает дорогу спуфингу. Если отсутствие аутентификации станет массовым явлением, то можно будет выводить из строя миллионы устройств, что станет проблемой не производителей, а покупателей этих самых гаджетов. Спуфинг станет особенно опасен, если заразится сервер, к которому подключены миллионы устройств.

Для затруднения жизни злоумышленников необходимо внедрять управление жизненным циклом сертификатов, стандартизировать кодовую базу систем безопасности. Это поможет закрыть ряд векторов атак. Конечно, обеспечение безопасности интернета вещей будет оставаться сложной и тернистой задачей, поскольку индустрия пока нащупывает свой путь. На данный момент интернет-преступники пока ещё взвешивают риски, оценивают возможности и потенциальную прибыльность нового направления. В то же время, производители и пользователи не слишком-то обеспокоены возможной угрозой. Наверное, это быстро изменится после первых успешных примеров монетизации уязвимостей интернета вещей. Будем надеяться, что успеем к этому подготовиться.

Автор: Parallels