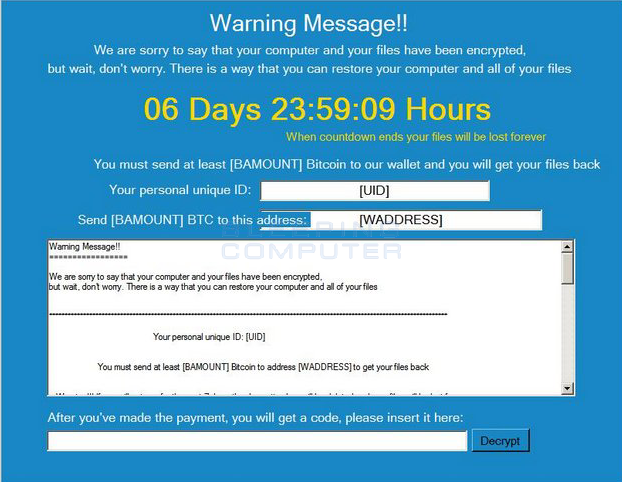

Ransomware в последнее время становится все более распространенной разновидностью зловредного ПО. Речь идет о программах-криптовымогателях, которые, заражая компьютер пользователя, шифруют все его данные, причем ключ находится на сервере у злоумышленника. После того, как ПК заражен, пользователю обычно предоставляют выбор — заплатить определенную сумму за расшифровку своих файлов или же смириться с тем, что они будут удалены через 2-3 дня. При этом жертве показывается таймер с обратным отсчетом времени.

Криптовымогателей довольно много, среди всего этого многообразия иногда встречаются очень любопытные экземпляры. Например, есть программа, которая ничего не шифрует, а просто безвозвратно удаляет файлы пользователя, притворяясь криптовымогателем. Да, программа просит денег, но никакого ключа пользователь не получает даже в случае оплаты. Все удаляется хоть с оплатой, хоть без нее. Еще одна программа удаляет по нескольку файлов в час, чтобы жертва находилась в состоянии стресса и быстрее заплатила. Недавно появился новый «штамм» ransomware, который использует самый оригинальный способ нажиться.

Несколько дней назад группа специалистов по информационной безопасности, называющая себя MalwareHunterTeam, обнаружила зловредный софт, названный своим создателем Popcorn Time. Только вот вместо пиратского контента программа предлагает иной способ развлечения своим жертвам. Пользователю, чей компьютер заражен этой разновидностью ПО, предлагают заразить компьютеры двух других людей, чтобы получить ключ для расшифровки собственных данных. То есть работает принцип, обычно используемый коммерческими предприятиями: «Приведи двух друзей и получи что-то бесплатно». Прямо электронная коммерция в чистом виде. Правда, для того, чтобы первая жертва получила ключ, две других жертвы, пришедшие по реферальной ссылке, должны заплатить. Без этого условия ключа не будет.

Чтобы усугубить ситуацию, разработчики Popcorn Time добавили еще одну функцию: если пользователь вводит код расшифровки неправильно 4 раза, файлы начинают удаляться. Понятно, что Popcorn Time никакого отношения к одноименному софту, предлагающему скачку медиаконтента с «пиратских» ресурсов не имеет.

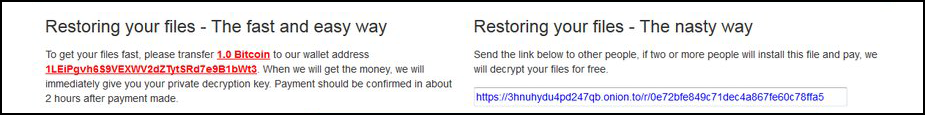

Сумма, которую запрашивают злоумышленники за предоставление ключа дешифровки данных, очень немаленькая. Это 1 биткоин, что по нынешнему курсу равно около 760 долларам США. Причем просто так подсунуть файл не получится — пользователь, которого хочет заразить уже попавшаяся на уловку злоумышленников жертва, должен перейти по реферальной ссылке. Если два человека это сделают, то первый в этой цепочке человек, предположительно, может получить ключ.

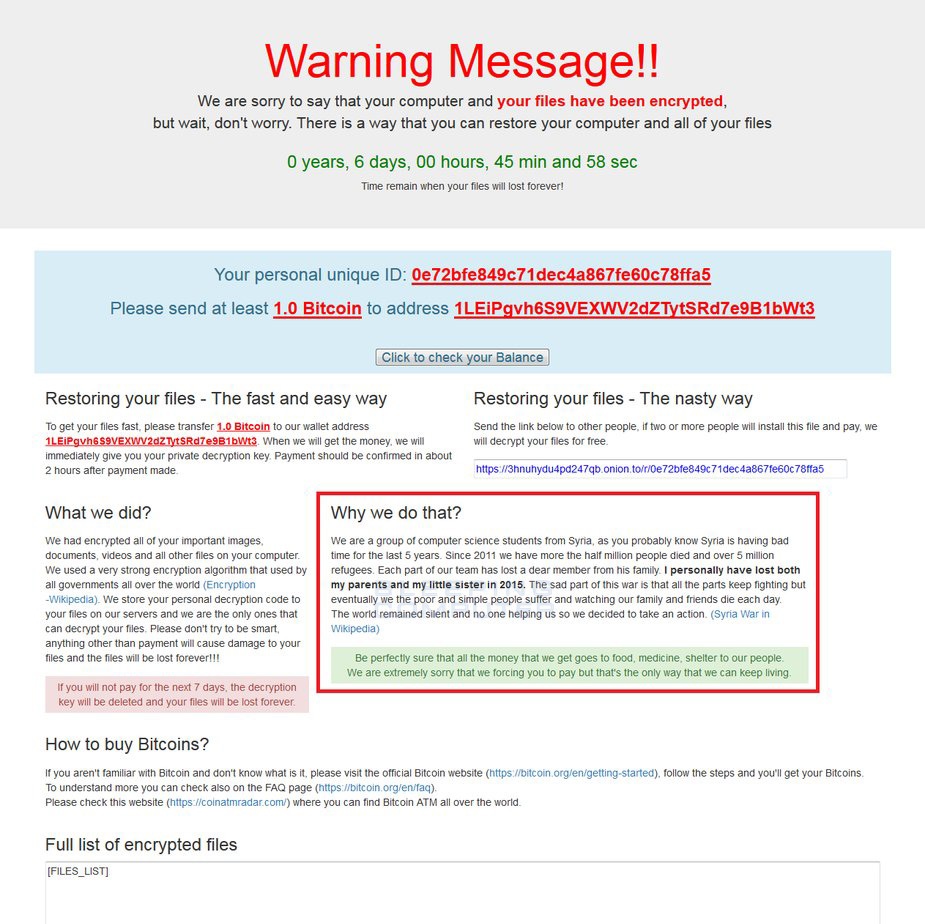

Для того, чтобы с задачей мог справиться самый обычный пользователь, Popcorn Time при запуске показывает окно с объяснением всей ситуации (скриншот был размещен выше). Пользователь может либо просто заплатить, никого не обманывая, либо же пойти сложным путем и заразить ПК двух человек. Реферальная ссылка показывается тут же, под инструкцией. Кроме того, каждой зараженной системе присваивается уникальный ID, плюс пользователю показывается адрес, куда нужно отправить биткоины, если он все же решится это сделать.

При анализе исходного кода этого программного обеспечения оказалось, что его еще дорабатывают. Уже упомянутая выше функция «ввел код неправильно 4 раза — получил очищенный от данных ПК» еще не работает, но в коде уже прописана. Так что нельзя сказать, будет ли ПО действительно удалять файлы пользователя, если тот попробует угадать код, или же это блеф. В принципе, злоумышленникам ничего не стоит добавить такую функцию — обычно вопросы этики или морали разработчиков криптовымогателей и других типов зловредного ПО не слишком беспокоят.

Как происходит заражение

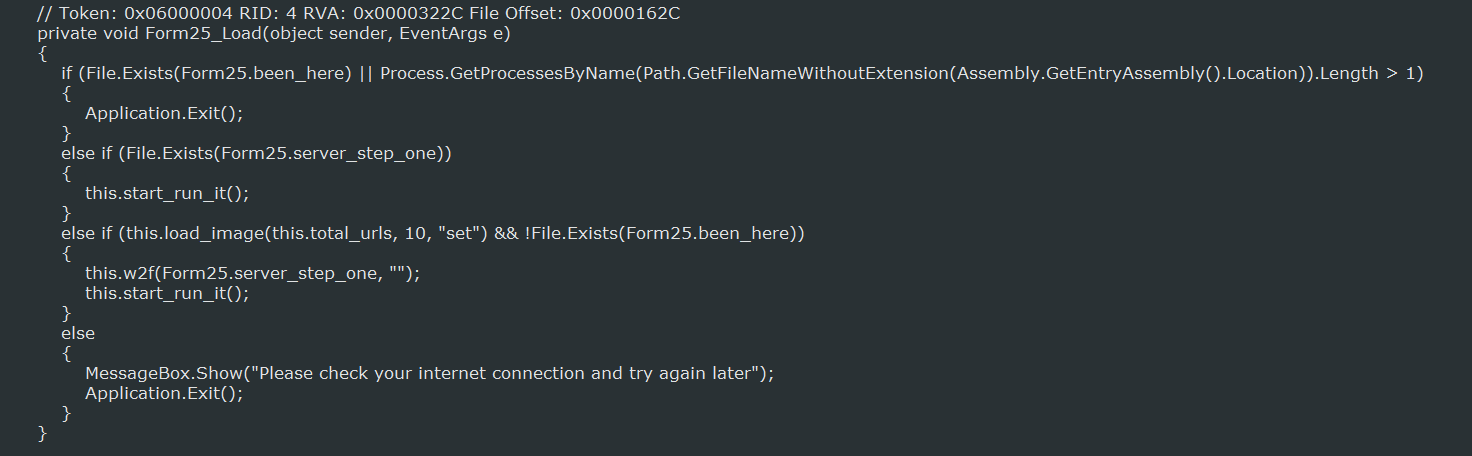

При запуске ПО проверяет, не запускали ли его на этом ПК раньше, для чего выполняется проверка файлов %AppData%been_here и %AppData%server_step_one. Если хотя бы один из файлов существует, ПО самоуничтожается, не заражая компьютер снова (да, разработчик этого зловреда не хочет казаться обманщиком, это очевидно). В противном случае загрузочный файл закачивает дополнительные файлы и запускает процесс шифрования.

Затем ПО ищет папку Efiles, «Мои документы», «Мои рисунки», «Мою музыку» и «Рабочий стол», после чего пытается обнаружить в ней файлы с определенным расширением, кодируя их с использованием AES-256 протокола шифрования. Обработанный криптовымогателем файл получает расширение .filock.

Вот список расширений файлов, которые ищет этот зловред, для того,

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp.

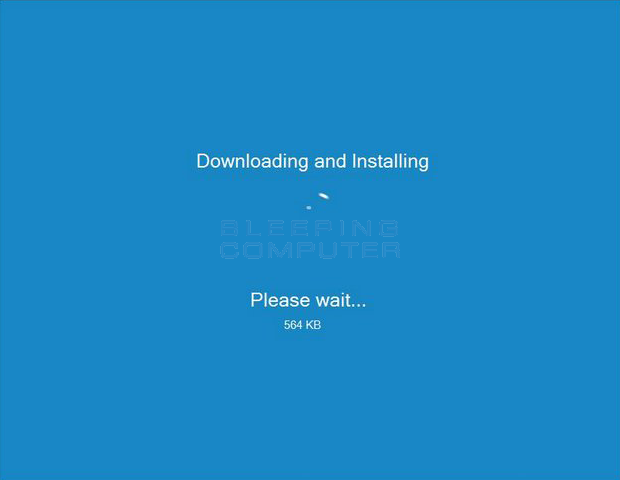

В процессе шифрования Popcorn Time показывает нечто вроде окна установки. Видимо, это делается для того, чтобы пользователь не подумал ничего дурного и чувствовал бы себя в безопасности.

После этого создаются два файла — restore_your_files.html и restore_your_files.txt. Программа открывает и демонстрирует пользователю первый файл, с расширением .html.

Специалисты, обнаружившие это ПО, заявляют, что оно может еще значительно поменяться, поскольку его создатель ведет активную работу по модифицированию зловреда.

Ключ реестра, связанный с этим ransomware: HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun «Popcorn_Time» [path_to]popcorn_time.exe. Хэши инсталлятора — SHA256: fd370e998215667c31ae1ac6ee81223732d7c7e7f44dc9523f2517adffa58d51.

Можно быть уверенным в том, что в скором времени появятся еще более интересные экземпляры криптовымогателей. Кстати, недавно один из зловредов поневоле сделал проезд для пассажиров железной дороги Сан-Франциско бесплатным. Это ПО заразило все платежные терминалы, так что пассажиры просто не могли заплатить и им разрешили кататься бесплатно (конечно, временно).

Автор: marks