В аэропорту Великобритании арестовали предполагаемого администратора ботнета Mirai

В прошлом году червь и ботнет Mirai атаковал [1] сотни тысяч камер, цифровых приставок и других IoT-устройств. Зловред искал в сети открытые порты таких систем, перебирал стандартные данные доступа и заражал гаджеты, владельцы которых не сменяли дефолтные учетки. В результате был сформирован мощнейший ботнет, при помощи которого создатель зловреда организовал несколько сильных DDoS-атак. Их мощность превышала большинство атак, проводимых при помощи других ботнетов.

Первыми жертвами ботнета стали специалист по информационной безопасности и журналист Брайан Кребс, а также французский OVN, плюс компания Dyn [3]. Последняя предоставляет сетевую инфраструктуру и обслуживание DNS для ряда крупных компаний США. В результате атак без доступа к сервисам типа Twitter, Amazon, Tumblr, Reddit, Spotify и Netflix остались сотни тысяч, если не миллионы, человек. И вот сейчас в британском аэропорту арестован [4] человек, которого подозревают в осуществлении некоторых из проведенных ранее DDoS-атак.

Его имя не называется, но, судя по информации некоторых СМИ, этот человек — киберпреступник, известный под ником BestBuy. Он не создатель Mirai, но вместе со своим партнером, известным, как Popopret, ему удалось захватить контроль над значительной частью ботнета Mirai, дополнив его новыми уязвимыми к взлому IoT-устройствами. Модифицированный ботнет поглотил своего предшественника и стал мощным инструментом сетевых атак в руках хакеров. BestBuy смог исправить уязвимость [5] предыдущей версии ботнета Mirai, взяв его под свой контроль.

BestBuy стал известен еще и благодаря удавшейся атаке, направленной на взлом роутеров пользователей немецкого провайдера Deutsche Telekom. Здесь он работал в паре с другим хакером с ником The Real Deal. Спустя некоторое время оба хакера извинились перед клиентами компании. «Я хотел бы извиниться перед клиентами Deutsche Telekom — это (нанесение им вреда, — прим. ред.) не было нашей целью», — говорилось в обращении взломщиков. Кроме Германии, ботнет атаковал сети Либерии, Великобритании, его использовали для проведения кибератаки [6] на Spamhaus.

Федеральное ведомство криминальной полиции Германии объявило об аресте 29-летнего молодого человека во вторник. Его подозревают в проведении атак на инфраструктуру Deutsche Telekom. После ареста руководство полиции сделало заявление о том, что операция стала успешной благодаря объединенным усилиям правоохранительных органов Германии, Кипра, Великобритании, а также Европола и Евроюста [7].

Кипрская полиция помогла расследовать атаку на одного из крупнейших провайдеров Либерии. Эта атака (о ней стало известно благодаря работе [8] специалистов по информационной безопасности из организации SpoofIT) была проведена с задействованием кипрских IP-адресов.

О том, что полиция арестовала именно хакера с ником BestBuy, стало известно сразу из нескольких источников. «BestBuy взят», — сообщил один из специалистов по информационной безопасности, расследовавших [9] деятельность этого киберпреступника. Национальное агентство по борьбе с преступностью Великобритании (British National Criminal Agency) также подтвердило факт ареста, не раскрыв, впрочем, детали задержания подозреваемого.

Косвенным подтверждением задержания может быть и факт отсутствия связи с BestBuy и Popopret. По словам журналистов интернет-сми Motherboart, аккаунты этих пользователей в различных сервисах сейчас в оффлайне. Есть сведения о том, что на связь они не выходили с начала февраля. Хакеры, о которых идет речь, подозреваются также в разработке и последующей продаже зловреда GovRAT.

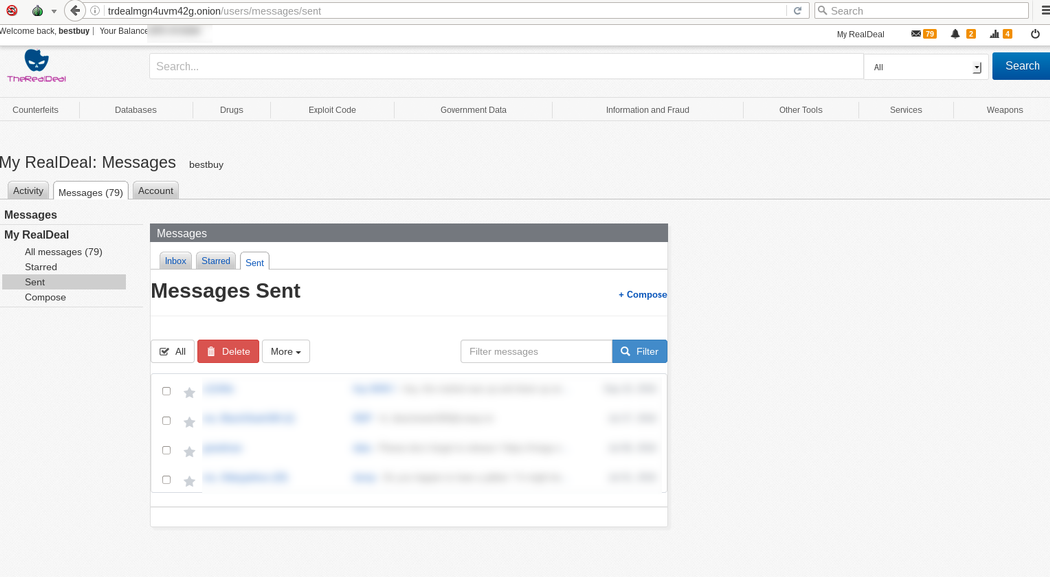

Еще интересный момент — то, что BestBuy и Popopret могут быть не двумя разными людьми, а одним человеком. В прошлом году аккаунт BestBuy на площадке The Real Deal был взломан, и стало ясно, что два аккаунта управляются одним человеком.

Ники отправителя и получателей скрыты журналистами Motherboard. По их словам, скрин действительно подтверждает сказанное выше — аккаунты BestBuy и Popopret контролируются одним человеком. По крайней мере, на площадке The Real Deal

Что касается создателя зловреда Mirai, который и стал началом всей цепочки взломов и DDoS-атак, то им с высокой степенью вероятности является программист Парас Джа (Paras Jha). Личность этого человека, скрывавшегося под ником Anna Sepai, раскрыл Брайан Кребс, который уже два раза становился жертвой DDoS-атак ботнета Mirai. Ему это надоело, и журналист занялся собственным расследованием. Возможно, задержание BestBuy/Popopret стало возможным и благодаря его работе. Наверное, не стоило злоумышленникам пытаться «наказать» Кребса, в итоге они сами себе вырыли яму.

Автор: marks

Источник [10]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/246130

Ссылки в тексте:

[1] атаковал: https://habrahabr.ru/company/defconru/blog/311552/

[2] хостинг-провайдер: https://www.reg.ru/?rlink=reflink-717

[3] компания Dyn: http://hub.dyn.com/static/hub.dyn.com/dyn-blog/dyn-statement-on-10-21-2016-ddos-attack.html

[4] арестован: https://motherboard.vice.com/en_us/article/police-have-arrested-a-suspect-in-a-massive-internet-of-things-attack

[5] уязвимость: http://arstechnica.com/security/2016/11/notorious-iot-botnets-weaponize-new-flaw-found-in-millions-of-home-routers/

[6] проведения кибератаки: https://motherboard.vice.com/en_us/article/internet-of-things-hackers-target-anti-spam-serviceand-fails-to-take-it-down

[7] Евроюста: https://ru.wikipedia.org/wiki/%D0%95%D0%B2%D1%80%D0%BE%D1%8E%D1%81%D1%82

[8] благодаря работе: http://www.spoofit.org/lonestarcell.txt

[9] расследовавших: http://www.spoofit.org/bestbuy-vdos-reloaded/

[10] Источник: https://geektimes.ru/post/286296/

Нажмите здесь для печати.