Опубликована коллекция хакерских инструментов ЦРУ

7 марта 2017 года сайт Wikileaks начал публикацию коллекции Vault 7 секретных документов Центрального разведывательного управления США. Первая часть коллекции Year Zero [1] содержит 8761 файл, в том числе разнообразные зловреды, вирусы, трояны, десятки 0day-эксплойтов и полезной нагрузки для них, системы удалённого управления и соответствующая документация. Всего — сотни миллионов строк кода. По мнению активистов Wikileaks, после такой утечки ЦРУ теряет контроль над большей частью своего хакерского арсенала.

Файлы получены из сети с высокой степенью защиты в Центре киберразведки ЦРУ [2], расположенного в Лэнгли, шт. Виргиния.

На хакерское подразделение Центра киберразведки ЦРУ работает более 5000 человек (судя по количеству зарегистрированных пользователей в системе). Говорят, что хакерские ресурсы даже ЦРУ превосходят их «конкурентов» из АНБ. Обладая мощными интеллектуальными ресурсами, это подразделение разработало широкий арсенал компьютерных программ для компьютерной слежки и шпионажа.

Непосредственно разработкой, тестированием и сопровождением программного обеспечения занимался отдел EDG (Engineering Development Group), который входит в состав управления DDI (Directorate for Digital Innovation), см. организационную диаграмму ЦРУ [2].

По объёму опубликованных документов первая часть Vault 7 (Year Zero) уже превосходит все объём всех документов АНБ, полученных от Эдварда Сноудена и опубликованных в течение трёх лет.

Кто взломал сеть ЦРУ — неизвестно. Возможно, это был не взлом, а работа инсайдера или «подарок» одного из бывших сотрудников. «Архив вроде бы циркулировал среди хакеров, работавших в прошлом на американское правительство и подрядчиков, несанкционированным образом, один из которых предоставил Wikileaks части архива», — сказано в пресс-релизе [3] Wikileaks. Однако нужно заметить, что в последние месяцы в США был арестован целый ряд представителей разведывательного сообщества. Их имена в основном неизвестны., кроме некоего Гарольда Мартина III (Harold T. Martin III), которому 8 февраля 2017 года предъявлено федеральное обвинение по 20 случаям «неправильного обращения» с секретной информацией. С его компьютеров изъято около 50 терабайт информации, которую он получил из засекреченных программ АНБ и ЦРУ, в том числе исходный код многочисленных хакерских инструментов.

Уникальные эксплойты ЦРУ нацелены на ряд популярных продуктов, в том числе iOS, Android, Windows, есть даже один для телевизоров Samsung (со встроенными микрофонами). Последний эксплойт создан отделом разработки для встроенных систем Embedded Development Branch (EDB). Документы и файлы отдела находятся на этой странице [4]. Эксплойт для телевизоров Samsung под названием Weeping Angel разработан совместно с британской разведкой MI5/BTSS. Программа добавляет телевизору режим 'Fake-Off', когда телевизор выглядит выключенным, но в то же время записывает разговоры в комнате и отправляет их через интернет на сервер ЦРУ.

Отдельные документы [5] свидетельствуют о попытке ЦРУ разработать программы для установки в системы управления автомобилей. Вероятно, в том числе для незаметного убийства людей, чтобы всё выглядело как несчастный случай.

Эксплойты для смартфонов разрабатывал отдел мобильных устройств Mobile Devices Branch (MDB) [6]. На конец 2016 года подразделение выпустило 24 эксплойта под Android [7] с различными 0day-уязвимостями, некоторые из которых были приобретены у коллег из АНБ, GCHQ и сторонних подрядчиков. Разработанные инструменты позволяли перехватывать сообщения WhatsApp, Signal, Telegram, Wiebo, Confide и Cloackman до того, как приложение шифрует их.

Многие из эксплойтов для Windows [8] разработал отдел Automated Implant Branch (AIB) [9]. Среди многочисленных зловредов для этой ОС — программы эксплуатации 0day-уязвимостей с локальной или удалённой установкой, вирусы для передачи информации с отключенных от сети компьютеров (air gap) вроде Hummer Drill [10] (интегрируются в программу Nero для записи CD/DVD и передаются с компьютера на компьютер вместе с дисками), инфекторы USB-флешек [11], код для сокрытия информации внутрь файлов изображений [12] (стеганография) и в скрытые области дисков (Brutal Kangaroo [13]).

Атаками на инфраструктуру Интернета и веб-серверы занимается отдел сетевых устройств Network Devices Branch (NDB) [14].

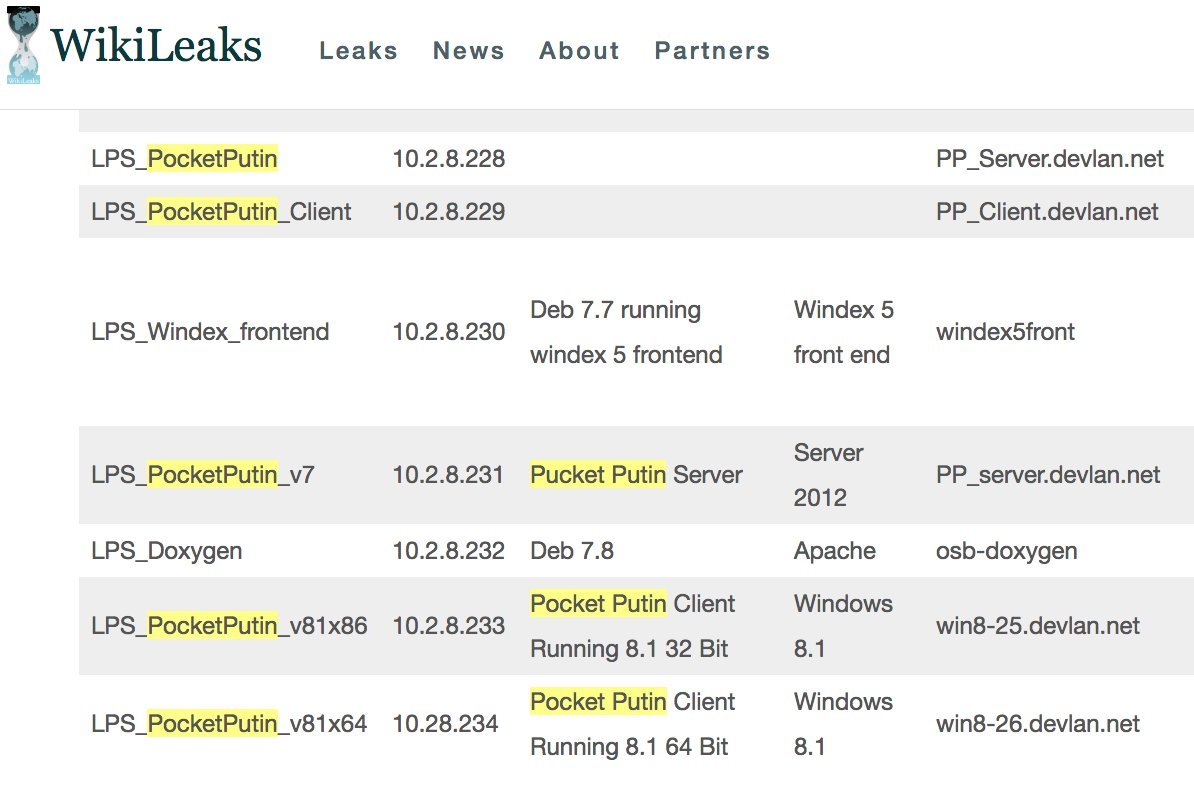

Опубликованы руководство пользователя [15] и руководство разработчика [16] для кроссплатформенного набора зловредов HIVE [17], который включает в себя специализированные закладки под Windows, OS X, Solaris, MikroTik (используется в маршрутизаторах) и Linux, а также описывает служебную инфраструктуру Listening Post (LP)/Command and Control (C2) для коммуникации с этими закладками. Для каждой из них выделяется отдельный домен, который резолвится на публичного коммерческого провайдера . Открытый сервер получает от закладки трафик по HTTPS и перенаправляет его через VPN на специализированный сервер (Blot), который проверяет сертификат клиента и перенаправляет соединение на сервер Honeycomb — он и осуществляет коммуникацию с закладкой. Если сертификат невалидный, то трафик направляется на тайный сервер, который загружает безобидный сайт.

Программисты ЦРУ не только разрабатывали собственные эксплойты, но и старались заимствовать наиболее ценные инструменты, которые используются государственными хакерами других стран. Заимствованные компоненты перечислены на этой странице [19]: там кейлоггеры, сборщики паролей, модули для захвата изображения и звука с веб-камеры, уничтожения информации на диске, повышения привилегий, обхода антивирусов и т.д.

Среди документов ЦРУ есть и такие, которые непосредственно не связаны со взломами и разведкой. Например, советы и хитрости по работе с Git [20]. Довольно забавное чтиво.

Архив ЦРУ убедительно доказывает, что это конкретное разведывательное агентство нарушает требование бывшего президента Обамы [21] к государственным ведомствам раскрывать 0day-уязвимости, о которым им стало известно. Для этого была утверждена специальная процедура Vulnerability Equities Process (VEP) и комиссия под руководством Совета национальной безопасности (National Security Council, NSC) с представителями других агентств. Возможно, руководство для программистов по сокрытию следов [22] рассчитано не только на маскировку от внешних врагов, но и от собственных американских чиновников, которые «мешают нормальной работе» и требуют соблюдения Конституции.

Благодаря утечке обширного хакерского арсенала ЦРУ теперь кто угодно теперь может обладать такими же возможностями, какие раньше были только у американских специалистов, в том числе другие государства, компьютерные преступники и просто тинейджеры. Но это временно. Важнее всего то, что разработчики программного обеспечения и производители устройств получили возможность узнать об эксплуатируемых уязвимостях — и закрыть их. Это безусловно повысит общую безопасность всех пользователей.

Автор: alizar

Источник [23]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/248474

Ссылки в тексте:

[1] Year Zero: https://wikileaks.org/ciav7p1/cms/index.html

[2] Центре киберразведки ЦРУ: https://wikileaks.org/ciav7p1/files/org-chart.png

[3] пресс-релизе: https://wikileaks.org/ciav7p1/#PRESS

[4] этой странице: https://wikileaks.org/ciav7p1/cms/space_753667.html

[5] документы: https://wikileaks.org/ciav7p1/cms/page_13763790.html

[6] Mobile Devices Branch (MDB): https://wikileaks.org/ciav7p1/cms/space_3276804.html

[7] 24 эксплойта под Android: https://wikileaks.org/ciav7p1/cms/page_11629096.html

[8] эксплойтов для Windows: https://wikileaks.org/ciav7p1/cms/page_11628612.html

[9] Automated Implant Branch (AIB): https://wikileaks.org/ciav7p1/cms/space_3276805.html

[10] Hummer Drill: https://wikileaks.org/ciav7p1/cms/page_17072172.html

[11] инфекторы USB-флешек: https://wikileaks.org/ciav7p1/cms/page_13762636.html

[12] сокрытия информации внутрь файлов изображений: https://wikileaks.org/ciav7p1/cms/page_13763247.html

[13] Brutal Kangaroo: https://wikileaks.org/ciav7p1/cms/page_13763236.html

[14] Network Devices Branch (NDB): https://wikileaks.org/ciav7p1/cms/space_15204355.html

[15] руководство пользователя: https://wikileaks.org/ciav7p1/cms/files/UsersGuide.pdf

[16] руководство разработчика: https://wikileaks.org/ciav7p1/cms/files/DevelopersGuide.pdf

[17] HIVE: https://wikileaks.org/ciav7p1/#HIVE

[18] VPS: https://www.reg.ru/?rlink=reflink-717

[19] этой странице: https://wikileaks.org/ciav7p1/cms/page_2621753.html

[20] советы и хитрости по работе с Git: https://wikileaks.org/ciav7p1/cms/page_1179773.html

[21] требование бывшего президента Обамы: https://jia.sipa.columbia.edu/online-articles/healey_vulnerability_equities_process

[22] руководство для программистов по сокрытию следов: https://wikileaks.org/ciav7p1/cms/page_14587109.html

[23] Источник: https://geektimes.ru/post/286702/

Нажмите здесь для печати.