Социальный шантаж в 2016

Недавно ко мне обратился мой хороший знакомый с проблемой — его начали шантажировать в социальной сети. Обещали что сольют всю его приватную переписку, включая фото с одного из сайтов знакомств. При этом там человек смог соблюсти базовую анонимность — никаких контактов там он не указывал, давал адрес личной страницы, когда был точно уверен в реальности человека. К сожалению, его это не спасло от вымогательства на 15,000Р и разведения рук в УВД города Москвы. Разберемся как это произошло и попробуем провести похожий тип атаки.

Сегодня злоумышленники быстро зарабатывают хорошие суммы денег, особо не напрягаясь и обладая минимальными знаниями в HTML. Если раньше профессионалы думали как обойти современные средства защиты чтобы украсть банковские данные: писали трояны и сажали кейлоггеры, то сегодня любой скрипт-кидди способен испортить Вашу жизнь. Сделаем себя жертвой и увидим весь процесс от и до.

Шаг 1. Регистрируемся на сайте.

Берем любой сайт для знакомств «с продолжением». Как показала практика, если зарегистрироваться как женщина, на тебя обрушится шквал мужчин, предлагающих невероятные предложения за невероятные бонусы. Если зарегистрироваться как мужчина, то к тебе тоже обрушится шквал мужчин, однако уже по другой части :D Запомните это, как правило женщины не бегут общаться с мужчинами, потому что их смывает первая волна жаждущих и пылающих кавалеров. После регистрации ждем какое-то время. Наша анкета пустая, указано лишь что мы из города Москвы и мы — мужчина.

Шаг 2. Знакомимся.

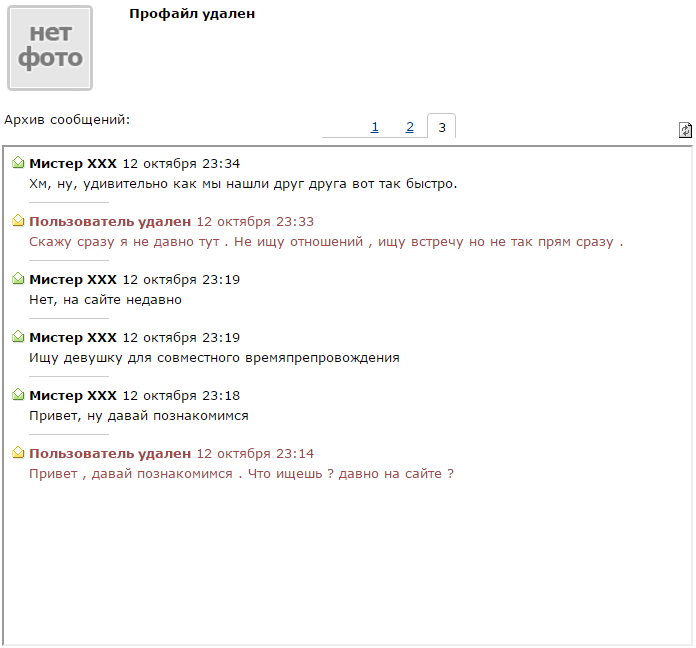

Не прошло и получаса как нам написала загадочная незнакомка (Мистер XXX — это мы). Разговор непримечателен.

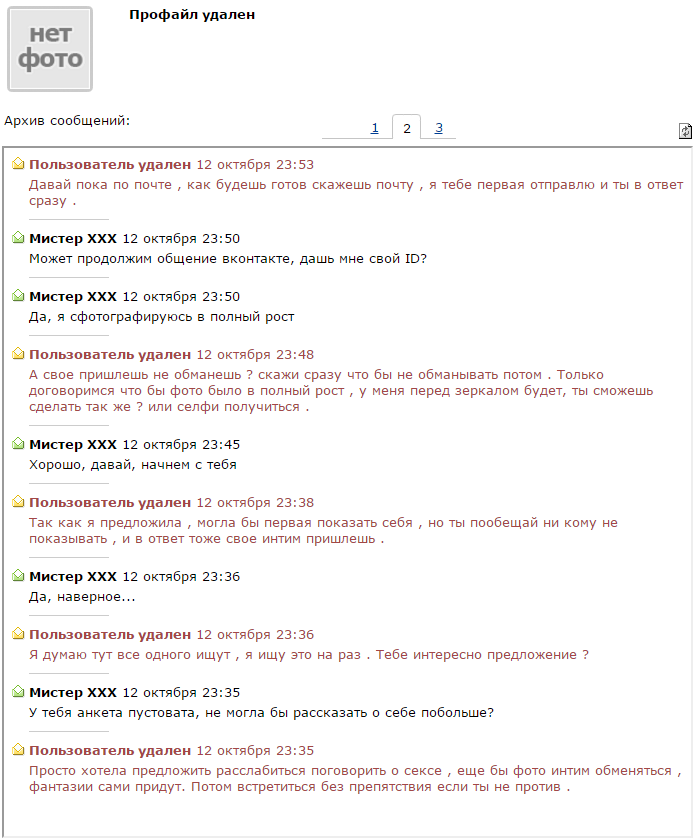

Шаг 3. Девушка хочет обменяться «приватными» фото.

Вообще, мне это показалось странным. Я четко дал понять, что готов раскрыть свой ID ВКонтакте, понимая что это мошенник. Однако, мне предложили общение через почту. И что дальше, как через почту смогут раскрыть мою настоящую личность?

Вы догадались уже? Я тогда еще нет.

Шаг 4. Тщательно проверяем почту.

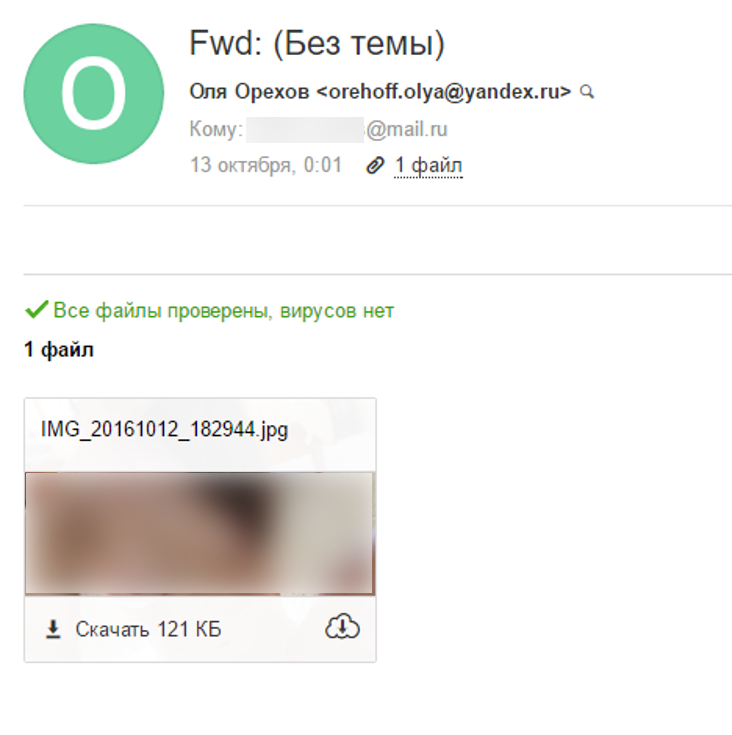

После отправки адреса своей почты ждём что-то в духе левых ссылок на левые сайты или JPG-вложения, которые EXE. Однако нам приходит самое обычное сообщение с самым обычным вложением в виде картинки.

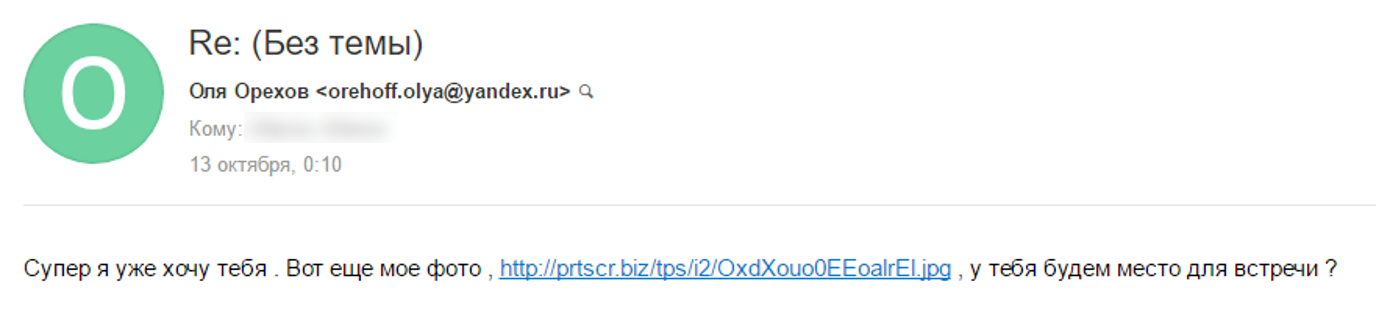

Отправляем «своё» фото из гугла и получаем сообщение в ответ.

Умные читатели уже догадались в чем дело. Однако обычные жертвы, даже обладающими минимальными знаниями о безопасности в интернете уже давным давно потеряли бдительность. В первом письме от злоумышленника мы получили самое обычное сообщение без какого-то подвоха и девушка достаточно серьезно настроена на продолжение банкета, отправляет еще фото, да вдобавок уже интересуется местом для «продолжения». Уже не каждый мужчина устоит от подобной клубнички и побежит быстрее смотреть что там по ссылке.

Шаг 5. Рыбка на крючке.

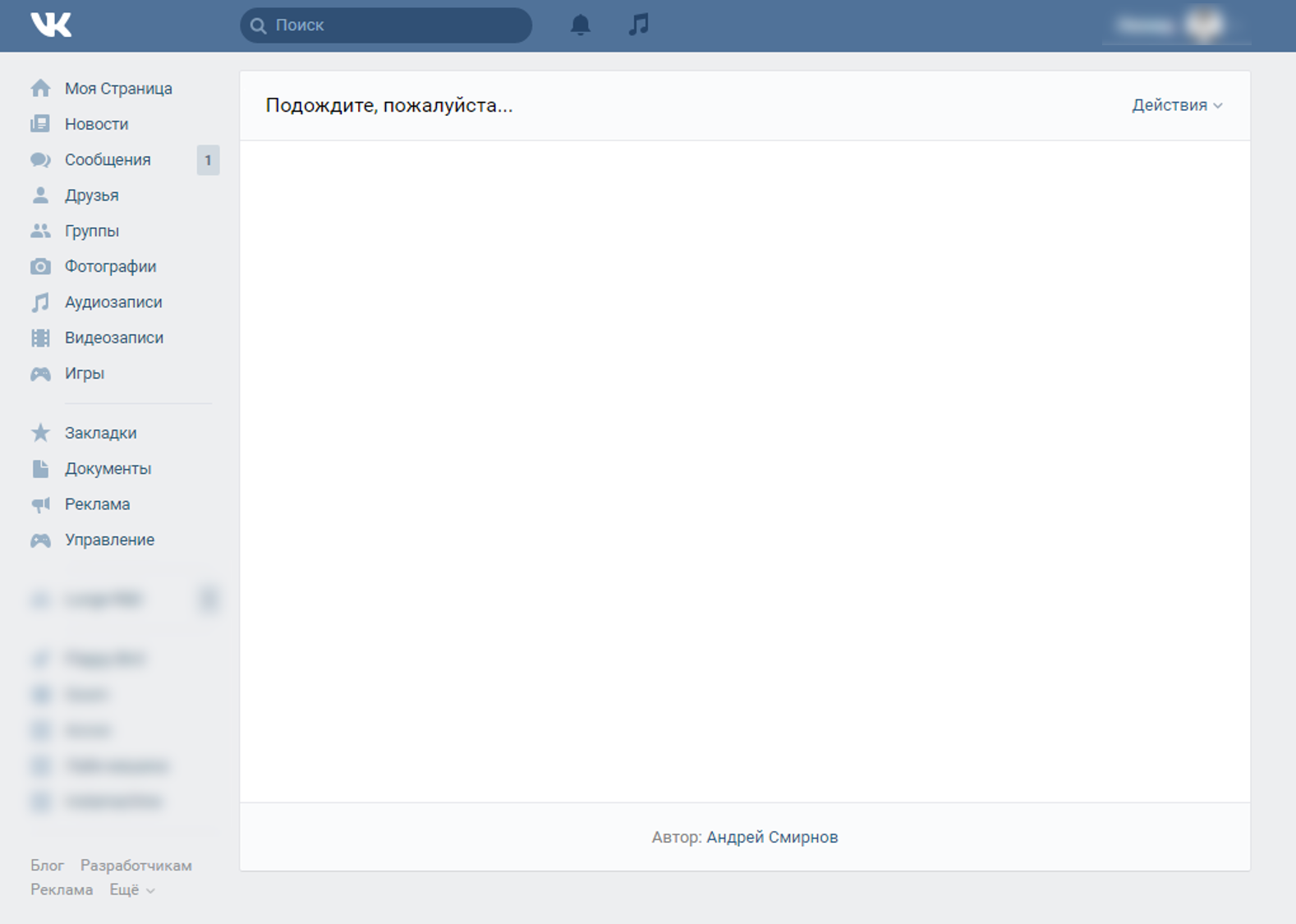

В агонии жмём быстрее на полученную ссылку и нас отправляет в… ВКонтакте! В одно приложение (ссылку убрал).

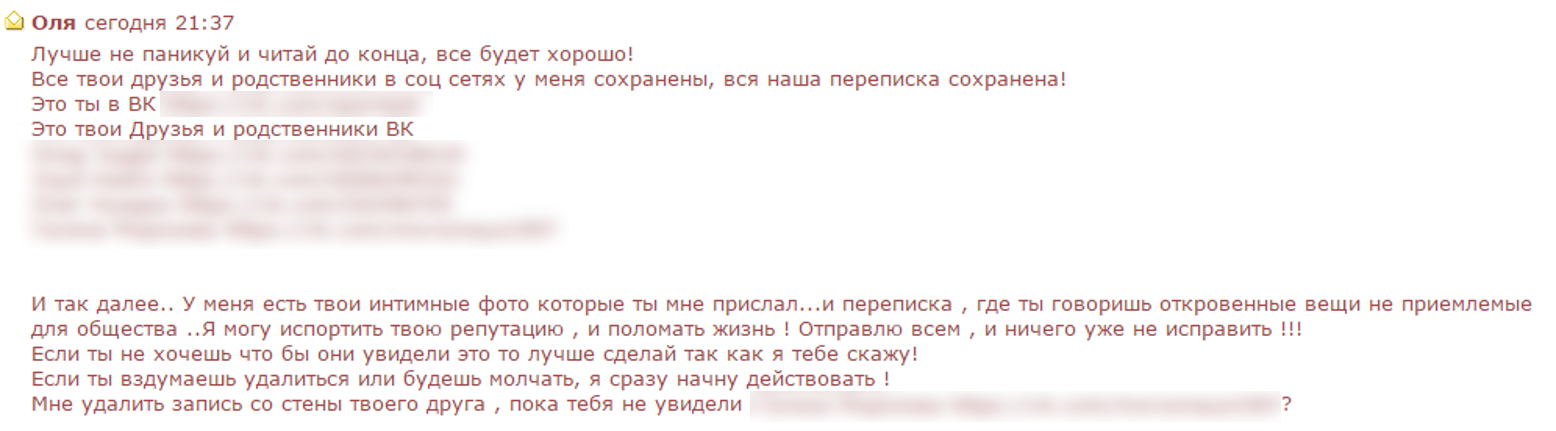

Оттуда, после где-то 2-3 секунд нас выкидывает в Google. Как будто бы ничего и не было. Проходит пару минут и нам ВКонтакте/на сайте знакомств приходит сообщение с угрозами.

Я не стал подавать жалобу на приложение, оно еще доступно в момент написания заметки.

Вместо заключения

В чем проблема и почему удалось провести такой тип атаки?

- ВКонтакте не спрашивает разрешения на запуск приложения

- ВКонтакте позволяет уйти с сайта обычным перенаправлением на другую страницу

Как минимум это деанонимизирует пользователя, как максимум это может привести к тяжелейшим последствиям, где вымогательство и шантаж — меньшее из бед.

Во всей этой ситуации радует одно — добавить эту уязвимость нельзя в iFrame, поэтому что стоит X-Frame-Options как Deny и SAMEORIGIN.

После написание этой заметки я отправлю всю информацию об указанной уязвимости в тех. поддержку ВК и надеюсь что проблема в скором времени будет исправлена.

Автор: мистер Олимпия

Источник [1]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/250172

Ссылки в тексте:

[1] Источник: http://geektimes.ru/sandbox/4440/

Нажмите здесь для печати.