То, о чем так долго говорили

То, о чем так долго говорили большевики безопасники, свершилось. Свершилось почти десять лет назад, а сейчас об этом стало широко известно: в микропрограмме Intel Management Engine обнаружилась уязвимость. В оповещении от Intel указаны версии от 6.0 до 11.6, а, это, на минуточку, все версии, начиная с 2008 года, с платформ для процессоров Intel Core первого поколения.

Тем, кто хорошо знает, что умеет ME, уже страшно. Оно может читать и писать в любую область оперативной памяти и накопителей, подсматривать за происходящем на экране, посылать и получать из сети всякое, игнорируя работающий в системе файрволл, и все это, не оставляя в логах никаких следов. По слухам, даже шифрование диска ME обходит без напряга. Нечеловечески полезная штука.

Ежу понятно, что встраивая в материнки легитимный аппаратный бэкдор, надо по-максимуму закрутить гайки в системе безопасности, что Intel и сделала. Код iME, например, зашифрован 2048-битным ключом. Но как обычно, что-то пошло не так, и теперь прогрессивная общественность доподлинно узнала о возможности удаленно захватывать доступ к функциям управления ME. Под угрозой машины, в которых реализованы технологии AMT, ISM и SBT. Ну то есть вообще все на интеловских чипсетах под Intel Core.

Правда, Intel в своем оповещении указывает, что уязвимости нет на обычных консьюмерских системах, и оно вроде бы похоже на правду – там как бы нет AMT, ISM и SBT. Но мы же понимаем, что консьюмерский продукт по большому счету отличается от корпоративного настроечками в прошивке. Так и в этом случае: как уже успели выяснить исследователи, эксплуатировать дыру можно и на консьюмерском чипсете, только не удаленно, а локально. То есть, например, какая-нибудь малварь из юзерспейса вполне способна получить неограниченную власть над системой.

Люди в теме тут же начали вспоминать, что кое-кто намекал на наличие дыр в ME еще в прошлом году. Дамьен Заммит ругался на то, что безопасность ME основана на закрытости кода, что для рукастых аналитиков не является неразрешимой проблемой. А Чарли Демерьян из SemiAccurate вообще заявил, что исследователи давно уже тыкали этими уязвимостями в Intel. Прослышав об этом, Threatpost задал Intel закономерный вопрос – что, мол, это было, – но Уильям Мосс из Intel ни в чем не сознался. По его словам, компания узнала обо всем лишь в марте, и вот уже в мае готов патч. Чего ж еще вы хотите от Intel, неблагодарные?!

Люди в теме тут же начали вспоминать, что кое-кто намекал на наличие дыр в ME еще в прошлом году. Дамьен Заммит ругался на то, что безопасность ME основана на закрытости кода, что для рукастых аналитиков не является неразрешимой проблемой. А Чарли Демерьян из SemiAccurate вообще заявил, что исследователи давно уже тыкали этими уязвимостями в Intel. Прослышав об этом, Threatpost задал Intel закономерный вопрос – что, мол, это было, – но Уильям Мосс из Intel ни в чем не сознался. По его словам, компания узнала обо всем лишь в марте, и вот уже в мае готов патч. Чего ж еще вы хотите от Intel, неблагодарные?!

Патч – дело хорошее. Но мы же понимаем, что кроме плат производства самой Intel, есть еще огромное множество плат других производителей на их чипсетах. За них Intel не отвечает – скинули им патч и забыли. А вот закроют ли дыру в своих прошивках эти самые сторонние производители, и когда, это вопрос. Пока же предлагается отключить технологии удаленного управления в CMOS Setup и снести из системы соответствующие утилиты Intel. Ну ок.

Apple отозвала сертификат у троянца для OS X

Новость. На прошлой неделе Check Point поймала нового интересного троянца для Маков – OSX/Dok. Он занимается прослушкой траффика и умеет полностью контролировать все коммуникации на зараженной машине, включая шифрованные каналы. Делается это незамысловато – браузеру подсовывается прокси, контролируемый злоумышленниками, и весь траффик идет через него. Предварительно троянец устанавливает в системе свой корневой сертификат, так что браузер верит сертификату прокси-сервера, и определить, что HTTPS-траффик перехватывается, становится затруднительно.

Распространяется OSX/Dok посредством фишинга, жертвам приходят письма с zip-файлом, который на самом деле исполняемый файл. Если наивный пользователь Мака кликнет по файлу, троянец копируется в /User/Shared и показывает сообщение, что архив поврежден, отстаньте. Потом находит в загрузочном меню AppStore и встает на его место. После перезагрузки системы показывает окно с оповещением об обновлении системы и требует пароль. Пока жертва пароль не введет – ничего сделать на компьютере не сможет. А когда введет, Док получает права администратора.

Распространяется OSX/Dok посредством фишинга, жертвам приходят письма с zip-файлом, который на самом деле исполняемый файл. Если наивный пользователь Мака кликнет по файлу, троянец копируется в /User/Shared и показывает сообщение, что архив поврежден, отстаньте. Потом находит в загрузочном меню AppStore и встает на его место. После перезагрузки системы показывает окно с оповещением об обновлении системы и требует пароль. Пока жертва пароль не введет – ничего сделать на компьютере не сможет. А когда введет, Док получает права администратора.

Творить все это безобразие, и оставаться необнаруженным, троянцу позволяет легитимная цифровая подпись разработчика Apple, то ли украденная, то ли полученная специально для темных дел. С точки зрения средств безопасности, он был настоящим честным троянцем, Apple approved. Ну, теперь-то Apple отозвала сертификат и, Док больше не сможет нас обманывать.

Большая часть зловредов – троянцы-вымогатели

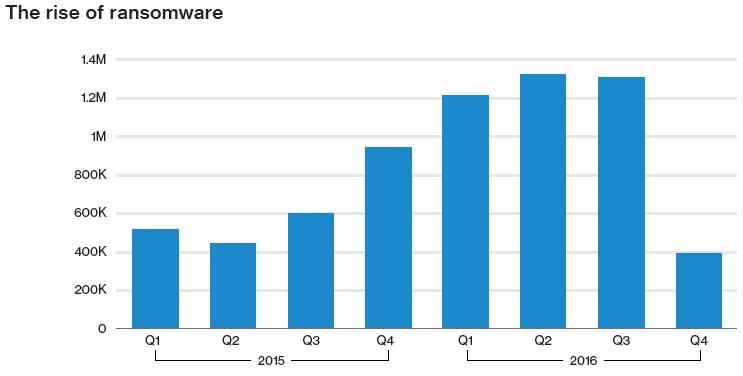

Новость. Исследование. Verizon Enterpise ежегодно выпускает исследование по различным киберинцидентам, которые компания расследует за год. В прошлом году им пришлось иметь дело с 40 тысячами инцидентов, из которых 1935 – различные взломы. Выводы весьма тревожат: атаки рансомварью разного вида выросли на 50%, солидный вклад внесли Петя с Мишей.

Кибервымогатели стали работать тоньше. Если раньше типичный криптолокер с грацией 1-й конармии вламывался на машину и шифровал все, что шифруется (и чаще всего был посылаем подальше, так как на машине ничего ценного не было), то теперь он сидит тихо и ищет действительно важные данные. Для этого они освоили бесфайловые техники атаки, и даже вспомнили старые добрые макросы для MSWord.

Основной проблемой безопасности Verizon считает недостаточно распространение двухфакторной аутентификации. В большинстве случаев хакерам достаточно брутфорса и фишинга, чтобы сделать с жертвой все, что они захотят.

Древности

«Tequila»

Резидентный неопасный «стелс»-«призрак»-вирус. Стандартно поражает EXE-файлы при их запуске и MBR винчестера при запуске зараженного файла. Первоначальный MBR-сектор и свое продолжение сохраняет в последних секторах логического диска C:, уменьшая в Partition Table его (диска) размер.

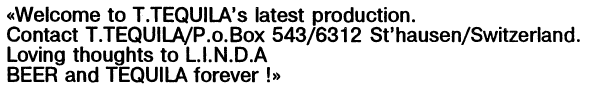

Оперативную память инфицирует только при загрузке с зараженной MBR. Перехватывает int 13h, 1Ch, 21h. В зависимости от своих внутренних счетчиков выводит на экран разноцветную картинку, напоминающую летящий самолет, и фразу: «Execute: mov ax, FE03 / int 21. Key to go on!» если выполнить рекомендуемое действие, то на экране появится текст:

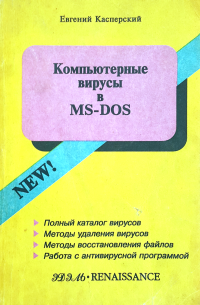

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 107.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»