Корпорация HP продает большое количество разнообразной техники, включая несколько десятков моделей ноутбуков и планшетов. Как оказалось, драйвера, которые поставляются компанией для своих устройств, содержат встроенный кейлоггер. Речь идет о драйверах для звуковой карты. Кейлоггер фиксирует все нажатия клавиш пользователя и сохраняет полученные данные в зашифрованный файл на жестком диске компьютера.

Это не разработка киберпреступников, а вполне официальный софт. Производителем драйвера, о котором идет речь, является не сама компания HP, а ее партнер, поставщик аудиочипов Conexant. Один из компонентов драйвера, элемент MicTray64.exe, выполняет отслеживание и запись нажатий клавиш пользователя компьютера или ноутбука с установленным драйвером.

Собственно, компонент, о котором идет речь, следит за нажатиями клавиш пользователей для того, чтобы уловить специальную комбинацию кнопок. Речь идет о так называемых «горячих клавишах», которые используются для управления драйвером и параметрами звука. Но то, что компонент не делает ничего плохо, не отменяет того факта, что это чистой воды кейлоггер. «Такой способ работы превращает драйвер звука в эффективный кейлоггер», — говорит представитель швейцарской компании Modzero. Причем компонент, о котором идет речь, стал частью драйвера звука, начиная с конца 2015 года. Получается, что вот уже около двух лет звуковые драйвера для ноутбуков HP поставляются с интегрированным официальным кейлоггером.

Файл, куда записываются нажатия кнопок клавиатуры расположен по адресу C:UsersPublicMicTray.log (можете проверить наличие этого файла, если у вас ноутбук от HP). Его содержимое затирается при каждой перезагрузке ПК. Но есть много вариантов, когда система не обнуляет файл. Кроме того, если в Windows настроено архивирование, то MicTray.log со всеми данными сохраняется в архиве. При желании его можно с легкостью найти и просмотреть содержимое.

«MicTray64.exe от Conexant устанавливается вместе с аудиодрайвером звука Conexant, планировщик Windows запускает его при загрузке системы и последующем логине пользователя. Программа регистрирует все нажатия клавиш, которые выполняет пользователь и реагирует при регистрации определенной комбинации… Если файл MicTray.log отсутствует в системе, то все нажатия клавиш передаются в OutputDebugString API, что позволяет получать эту информацию любому процессу, и для антивирусного ПО все это не является подозрительными действиями. В версии файла 10.0.0.31 регистрации нажатий клавиш и передача данных использовалась только с функцией OutputDebugString без записи в файл», — говорится в опубликованном анализе аудиодрайвера НР от Modzero.

По мнению экспертов по кибербезопасности, этот компонент аудиодрайвера с легкостью позволяет злоумышленнику получить данные пользователя. Да, содержимое файла шифруется, но восстановить данные из файла совсем несложно. Пользователи ноутбуков от НР вообще не в курсе того, что их данные пишутся в файл таким вот незамысловатым образом. Причем для кейлоггера нет различия в том, что это за данные — курсовая работа или доступ к счету в банке.

Для злоумышленников здесь огромные возможности. Можно каким-либо образом похищать файл с сохраненными нажатиями. А можно создать ПО, которое будет подключаться к API драйвера для сохранения и последующей передачи информации, о которой шла речь выше.

Модельный ряд ноутбуков HP включает серии HP EliteBooks, HP ProBooks, HP ZBooks, and HP Elites. Вполне может быть, что проблема актуальна не только для ноутбуков НР, а вообще для всех устройств с чипами от Conexant. Проверить свою систему можно, просмотрев файлы в следующих местах: C:WindowsSystem32MicTray.exe или C:WindowsSystem32MicTray64.exe. Пока точно известно, что проблема сохраняется для целого ряда моделей:

HP EliteBook 828 G3 Notebook PC

HP EliteBook 840 G3 Notebook PC

HP EliteBook 848 G3 Notebook PC

HP EliteBook 850 G3 Notebook PC

HP ProBook 640 G2 Notebook PC

HP ProBook 650 G2 Notebook PC

HP ProBook 645 G2 Notebook PC

HP ProBook 655 G2 Notebook PC

HP ProBook 450 G3 Notebook PC

HP ProBook 430 G3 Notebook PC

HP ProBook 440 G3 Notebook PC

HP ProBook 446 G3 Notebook PC

HP ProBook 470 G3 Notebook PC

HP ProBook 455 G3 Notebook PC

HP EliteBook 725 G3 Notebook PC

HP EliteBook 745 G3 Notebook PC

HP EliteBook 755 G3 Notebook PC

HP EliteBook 1030 G1 Notebook PC

HP ZBook 15u G3 Mobile Workstation

HP Elite x2 1012 G1 Tablet

HP Elite x2 1012 G1 with Travel Keyboard

HP Elite x2 1012 G1 Advanced Keyboard

HP EliteBook Folio 1040 G3 Notebook PC

HP ZBook 17 G3 Mobile Workstation

HP ZBook 15 G3 Mobile Workstation

HP ZBook Studio G3 Mobile Workstation

HP EliteBook Folio G1 Notebook PC

Что касается компании HP, то ее представители уже ознакомились с проблемой и заявили, что сотрудники ликвидируют проблему в ближайшее время. «Мы нашли решение и сделаем его доступным для наших пользователей», — заявили в компании.

HP — не единственный производитель и поставщик ноутбуков, чье ПО содержит проблемные элементы. В 2015 году стала известной проблема программного обеспечения ноутбуков от Lenovo. Кейлоггеров там не было, зато практически на всех машинах устанавливалась программа Superfish, которая анализировала трафик пользователя, изучала картинки товаров и вставляла в браузер рекламу этих товаров из сторонних магазинах. Причем такая реклама вставлялась даже в результаты поиска в Google.

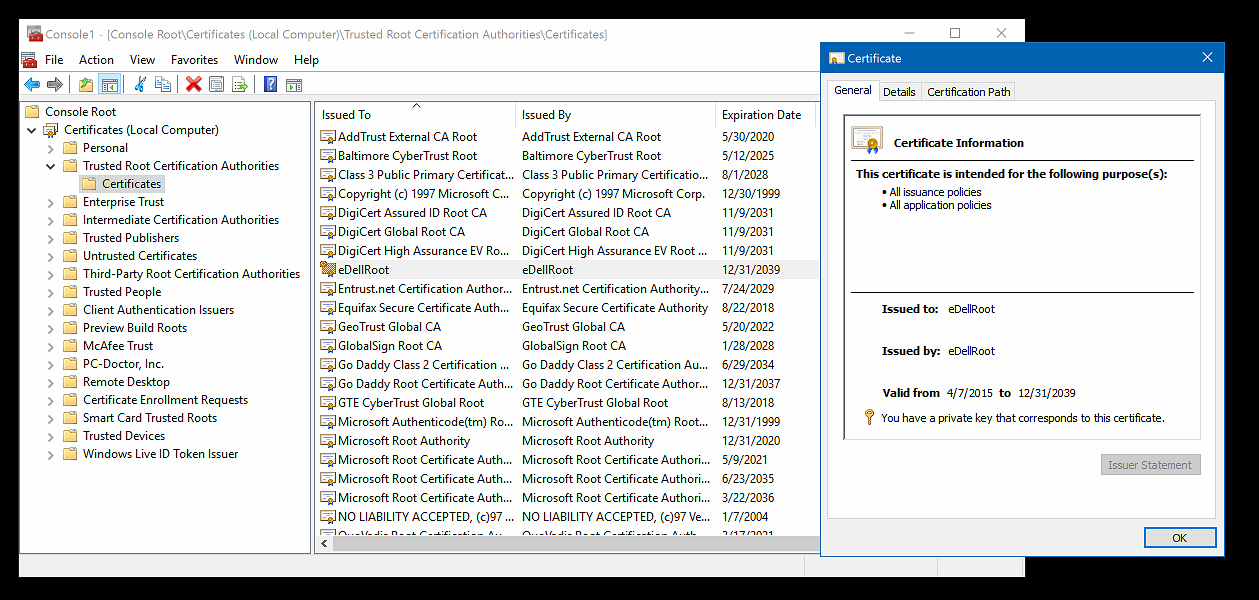

В том же 2015 году обнаружилось, что предустановленный в операционной системе ноутбуков Dell XPS 15 сертификат безопасности ненадежен. Дело в том, что ключ и пароль этого сертификата совпадал для всех ноутбуков этой модели.

Можно предположить, что на самом деле проблем с уязвимостью ПО поставляемых на рынок электронных устройств очень много, причем специалисты по инфобезу обнаруживают лишь малую толику проблемных мест. В итоге уязвимости могут оставаться открытыми годами, а этим уже пользуются киберпреступники.

Автор: marks