Атака программы-вымогателя нанесла ущерб многим компаниям и организациям по всему мире, включая испанскую телекоммуникационную компанию Telefonica, больницы в Великобритании и американскую компанию доставки FedEx. Вредоносная программа, относящаяся к классу криптовымогателей, стала известна как «WannaCry».

Вредонос умеет по TCP сканировать 445 порт (Server Message Block/SMB) и распространяться, как червь, атакуя хосты и зашифровывая файлы, которые на них находятся. После он требует перечислить какое-то количество биткойнов за расшифровку.

В связи с этой атакой, всем организациям рекомендовалось убедиться, что на их компьютерах, работающих на Windows установлены последние обновления. Также на них должны быть закрыты порты 139 и 445 для внешнего доступа. Порты используются протоколом SMB.

Также надо отметить, что угроза все еще активно исследуется, так что ситуация может меняться в зависимости от реакции злоумышленников на действия специалистов по компьютерной безопасности.

ДЕТАЛИ КАМПАНИИ

Мы наблюдали всплеск при сканировании наших «интернет-приманок», который начался почти в 5 утра по EST (9 утра по UTC).

ИНФРАСТРУТУРНЫЙ АНАЛИЗ

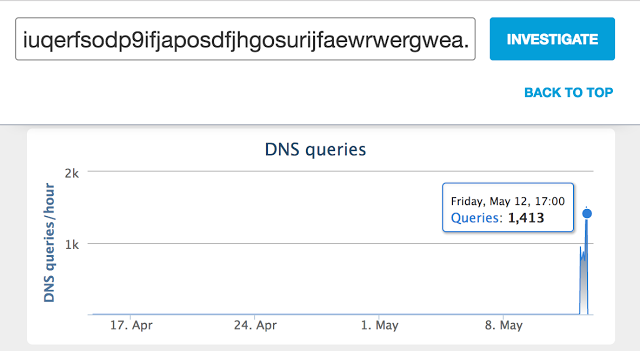

Исследователи из Cisco Umbrella первыми заметили запросы к домену-выключателю (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com), которые начались в 07:24 UTC, а всего через 10 часов количество запросов уже превышало 1400 в час.

Доменное имя выглядит, как составленное человеком, так как большинство символов находятся на соседних рядах клавиатуры.

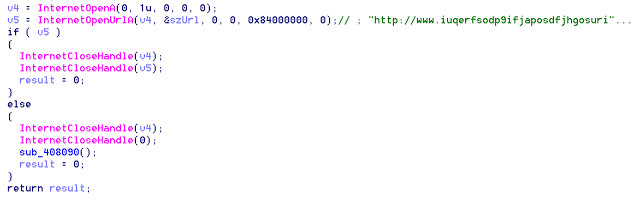

Этот домен можно назвать выключателем, исходя из его роли в выполнении зловреда:

Приведенный выше код делает попытку GET-запроса к домену и, в случае неудачи, продолжает распространение. Если запрос удачный, то программа завершается. Сейчас домен зарегистрирован на известную DNS воронку, что заставляет прервать зловредное действие.

От переводчика: C&C домен специально был зарегистрирован, согласно твиттеру компании MalwareTech, чтобы остановить или приостановить распространение малвари.

АНАЛИЗ ЗЛОВРЕДА

Изначальный файл mssecsvc.exe запускает другой файл с названием tasksche.exe. Затем проверяется домен-выключатель, после чего создается служба mssecsvc2.0. Эта служба исполняет файл mssecsvc.exe с иной точкой входа, нежели во время первого запуска. Второй запуск получает IP-адрес зараженной машины и пытается подключиться к 445 TCP порту каждого IP-адреса внутри подсети. Когда зловред успешно подключается к удаленной машине, то устанавливается соединение и происходит передача данных. Судя по всему, где-то в процессе этой передачи используется известная уязвимость, которая была закрыта обновлением MS 17-010. На данный момент нету полного понимания трафика SMB, и при каких именно условиях зловред может распространяться, используя дыру в безопасности.

Файл tasksche.exe проверяет все диски, а также расшаренные по сети папки и подсоединенные устройства, которые привязаны к буквам, вроде 'C:/', 'D:/' и т.д. Малварь затем ищет файлы с расширениями, которые перечислены в программе (и приведены ниже), и шифрует их, используя 2048-битное RSA шифрование. Пока файлы шифруются, создается папка 'Tor/', куда кладется файл tor.exe и 9 файлов dll, которые он использует. Дополнительно создаются taskdl.exe и taskse.exe. Первый из них удаляет временные файлы, а второй запускает @wanadecryptor@.exe, который показывает пользователю окно с требованием заплатить. Файл @wanadecryptor@.exe отвечает только за вывод сообщения. Шифрование файлов происходит в фоне с помощью tasksche.exe.

Файл tor.exe запускается с помощью @wanadecryptor@.exe. Этот новый процесс начинает соединение с узлами Tor. Таким образом WannaCry сохраняет анонимность, проводя весь свой трафик через сеть Tor.

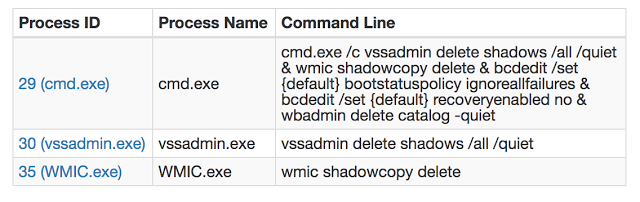

Что типично для программ-вымогателей, программа также удаляет любые теневые копии на компьютере жертвы, чтобы сделать восстановление еще более сложным. Делается это с помощью WMIC.exe, vssadmin.exe и cmd.exe

WannaCry использует различные способы, чтобы помочь своему выполнению. Так оно используется attrib.exe, чтобы менять флаг +h (скрытие), а также icacls.exe, чтобы дать полные права всем юзерам: «icacls. /grant Everyone:F /T /C /Q».

Примечательно, что программа имеет модульную архитектуру. Вероятно, что все исполняемые файлы в ней написаны разными людьми. Потенциально, это может значить, что структура программы может позволять запускать различные зловредные сценарии.

После завершения шифрования, вредоносная программа показывает окно с требованием выкупа за файлы. Интересный момент заключается в том, что окно является исполняемым файлом, а не картинкой, файлом HTA или текстовым файлом.

Жертвам следует понимать, что не существует обязательства преступников действительно предоставить ключи для расшифровки после оплаты выкупа.

КАК БОРОТЬСЯ

Для борьбы с данным зловредом есть две рекомендации:

- Убедиться, что все компьютеры, использующие Windows имею последнее обновление. Как минимум, обновление MS17-010.

- В соответствии с лучшими практикам, любая организация, в которой публично доступен SMB (порты 139, 445), должны немедленно заблокировать входящий трафик

Индикаторы поражения

Имена файлов:

- d5e0e8694ddc0548d8e6b87c83d50f4ab85c1debadb106d6a6a794c3e746f4fa b.wnry

- 402751fa49e0cb68fe052cb3db87b05e71c1d950984d339940cf6b29409f2a7c r.wnry

- e18fdd912dfe5b45776e68d578c3af3547886cf1353d7086c8bee037436dff4b s.wnry

- 4a468603fdcb7a2eb5770705898cf9ef37aade532a7964642ecd705a74794b79 taskdl.exe

- 2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d taskse.exe

- 97ebce49b14c46bebc9ec2448d00e1e397123b256e2be9eba5140688e7bc0ae6 t.wnry

- b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25 u.wnry

Используемые IP:

- 188[.]166[.]23[.]127:443

- 188[.]166[.]23[.]127:443

- 193[.]23[.]244[.]244:443

- 2[.]3[.]69[.]209:9001

- 146[.]0[.]32[.]144:9001

- 50[.]7[.]161[.]218:9001

- 217.79.179[.]77

- 128.31.0[.]39

- 213.61.66[.]116

- 212.47.232[.]237

- 81.30.158[.]223

- 79.172.193[.]32

- 89.45.235[.]21

- 38.229.72[.]16

- 188.138.33[.]220

Разрешения, шифруемых файлов:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .sxw, .stw, .3ds, .max, .3dm, .ods, .sxc, .stc, .dif, .slk, .wb2, .odp, .sxd, .std, .sxm, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .mdf, .ldf, .cpp, .pas, .asm, .cmd, .bat, .vbs, .sch, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .mkv, .flv, .wma, .mid, .m3u, .m4u, .svg, .psd, .tiff, .tif, .raw, .gif, .png, .bmp, .jpg, .jpeg, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .ARC, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .dwg, .pdf, .wk1, .wks, .rtf, .csv, .txt, .msg, .pst, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotm, .dot, .docm, .docx, .doc→ Источник

Автор: Kirylka